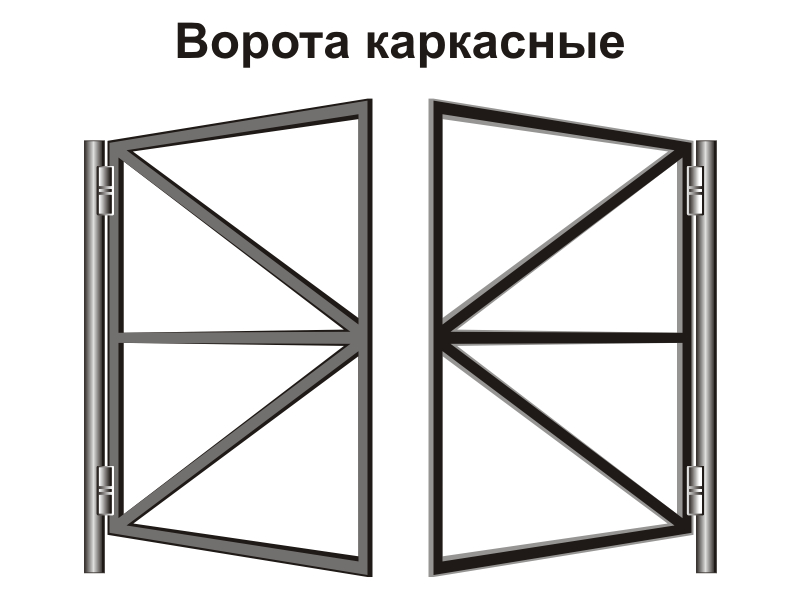

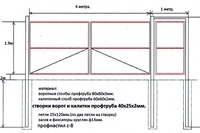

выбор материалов для каркаса, подготовка чертежа

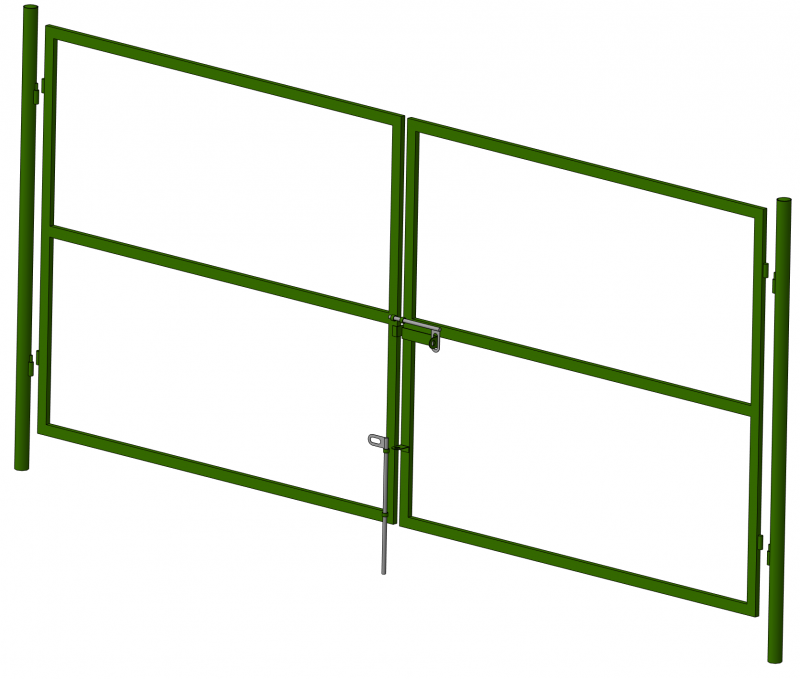

Участки, прилегающие к жилым домам, стандартно обносятся ограждением с последующей установкой ворот. Это достаточно громоздкое и тяжелое оборудование, для монтажа которого необходима спецтехника. На небольших территориях неудобно и сложно выполнять подобную работу, да и затраты человек несет немалые. Изготовление ворот из профильной трубы в самостоятельном порядке станет верным решением.

Ворота из подобного материала имеют свои нюансыПравильный выбор материала

Такой металлопрокат, как профильные трубы, отличается универсальностью и используется на любом строительном этапе, начиная от закладки фундамента и заканчивая отделочными мероприятиями. Этим и объясняется большой ассортимент такой продукции. Трубы принято различать по типу сечения, внешнему покрытию, общему составу. Изделия могут быть:

- нержавеющими;

- оцинкованными;

- углеродистыми.

Металлопрофиль, изготовленный из нержавеющей стали, отличается незначительным весом, подходит для создания мебельных каркасов.

Углеродистая или оцинкованная сталь используется при изготовлении долговечных и надежных каркасов для ворот.

Профильные трубы различны по типам производства, их принято разделять на бесшовные и сварные варианты. Приспособления, относящиеся к первому типу, характеризуются высокой стойкостью по отношению к усиленному давлению, вибрациям, неблагоприятным внешним факторам. Этим и объясняется их высокая стоимость.

В этом видео вы подробнее узнаете, как сделать ворота:

Если говорить про сварные трубы, их ценовой диапазон значительно ниже. Самыми уязвимыми их местами выступают сварные швы, однако это свойство неприемлемо для небольших изделий. Сборка каркасов для ворот обычно выполняется с использованием сварных труб, полученных в результате горячей прокатки.

Подробная инструкция по сборке ворот

Прежде чем приступать к работе, необходимо подготовить соответствующие инструменты. При желании самостоятельно сварить ворота из профильных труб нужно пройти ряд последовательных этапов:

При желании самостоятельно сварить ворота из профильных труб нужно пройти ряд последовательных этапов:

- снятие замеров будущей конструкции;

- создание эскиза, чертежа;

- приобретение необходимых для работы материалов;

- сборка и монтажные мероприятия.

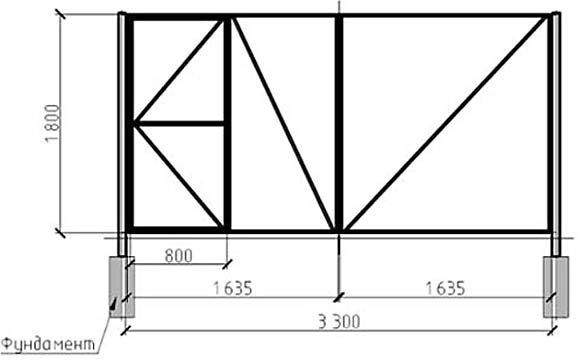

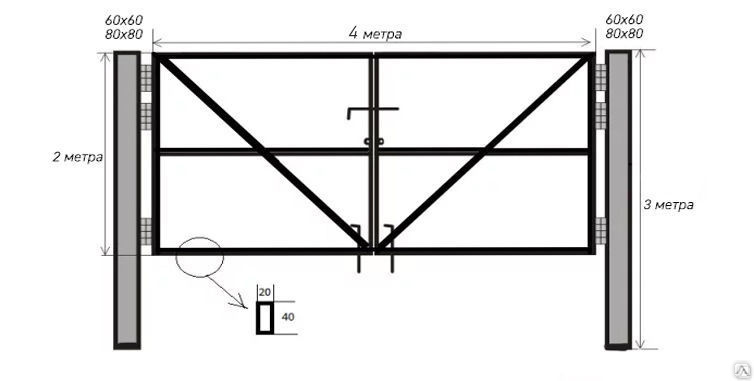

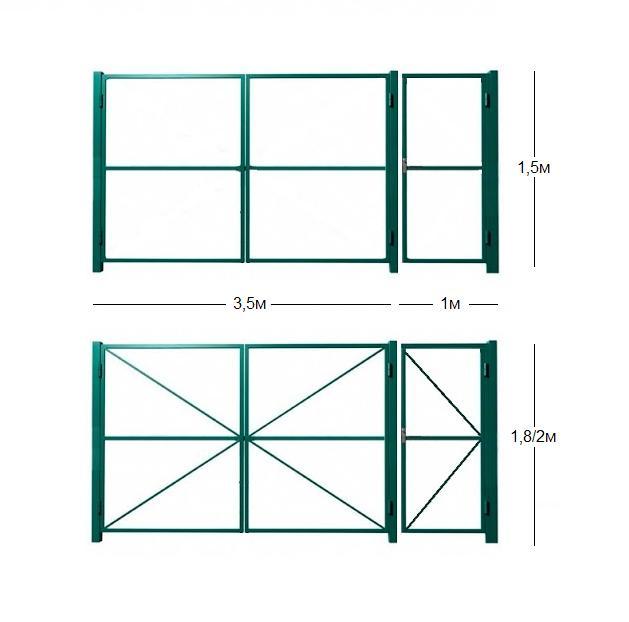

Если есть транспортное средство, очень важно создать конструкцию, свободно пропускающую автомобиль. Стандартные размеры для ворот, через которые предстоит проезжать легковой машине, представлены показателями в 3 м (длина) и 1,5 м (высота). Что касается прилегающей калитки, ее параметры будут идентичны за исключением ширины, она изменится на 0,75 м.

Часто воротная конструкция монтируется на участке, где уже присутствует готовое ограждение. В таком случае ее высота должна рассчитываться исходя из параметров имеющегося забора. Перепад по высоте в таком случае не превышает показатель в 30 см. Обычно расстояние, которое оставляется между столбами опорного типа под будущую каркасную установку, составляет шаг в 3 м.

Обычно расстояние, которое оставляется между столбами опорного типа под будущую каркасную установку, составляет шаг в 3 м.

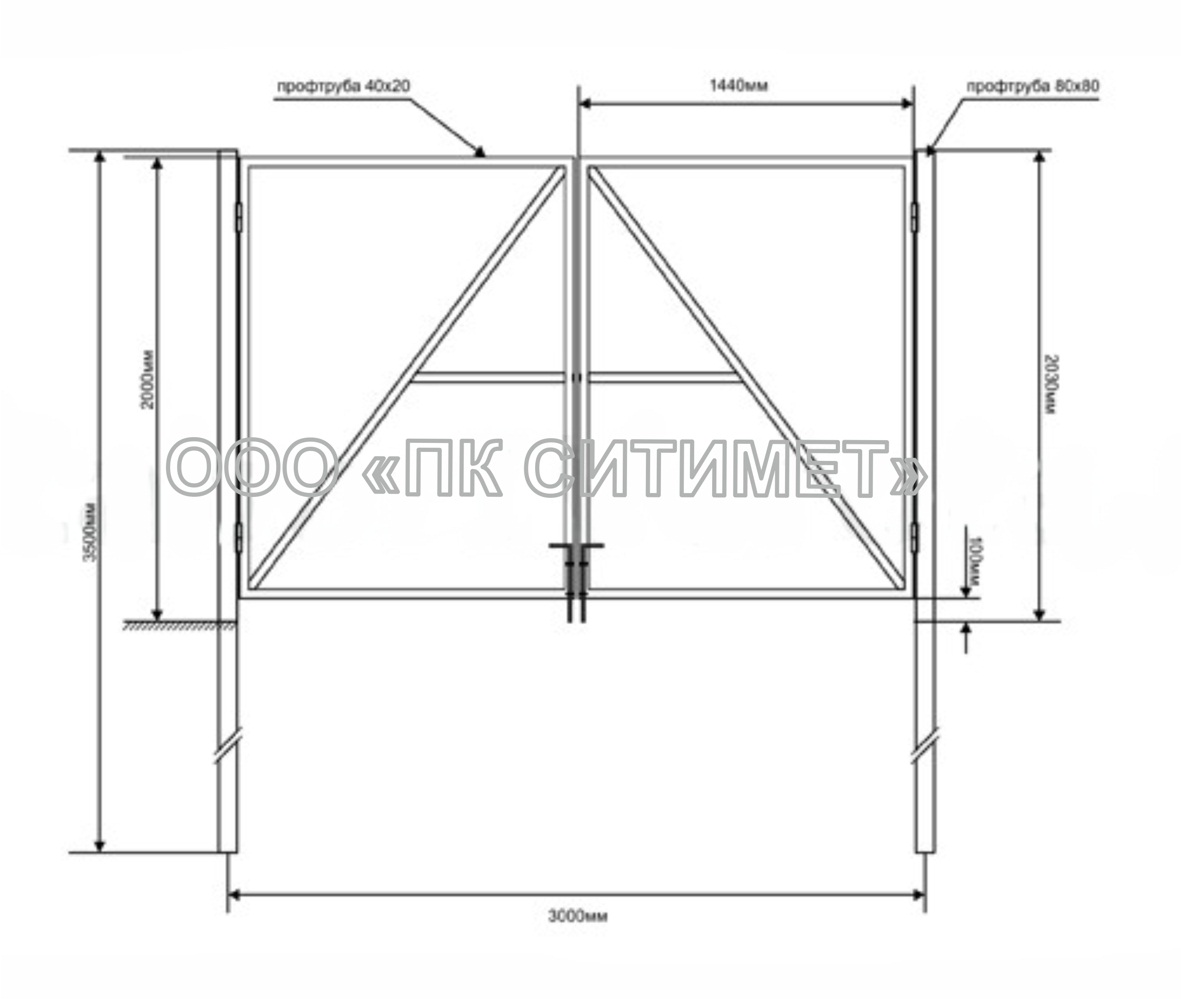

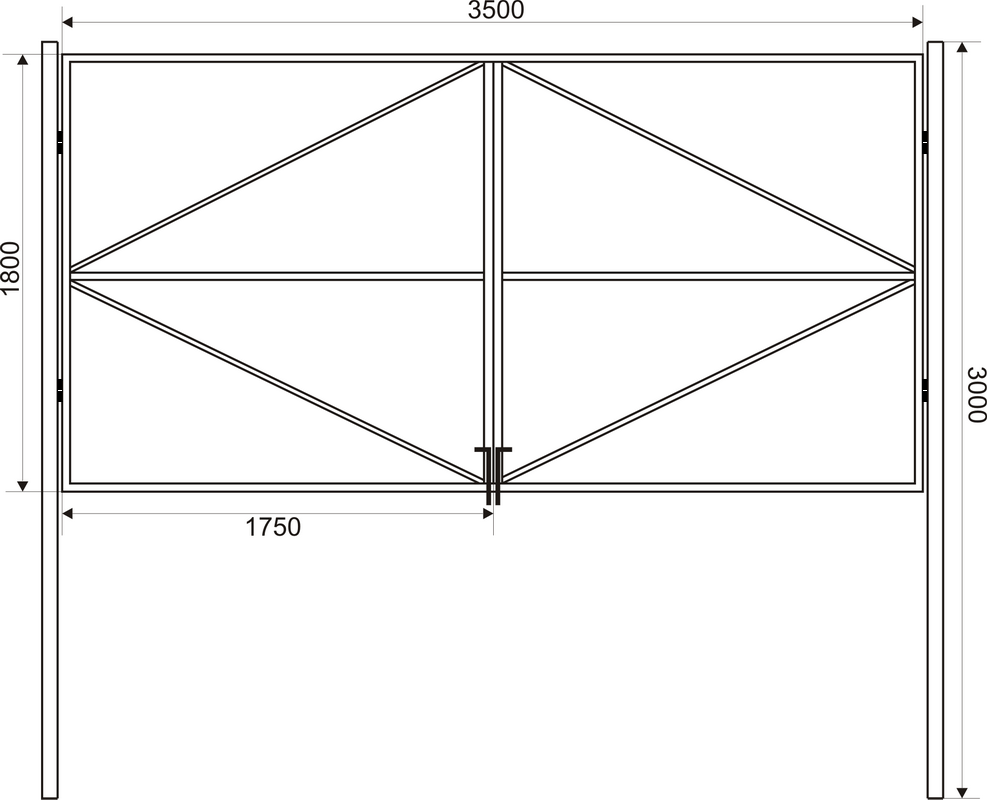

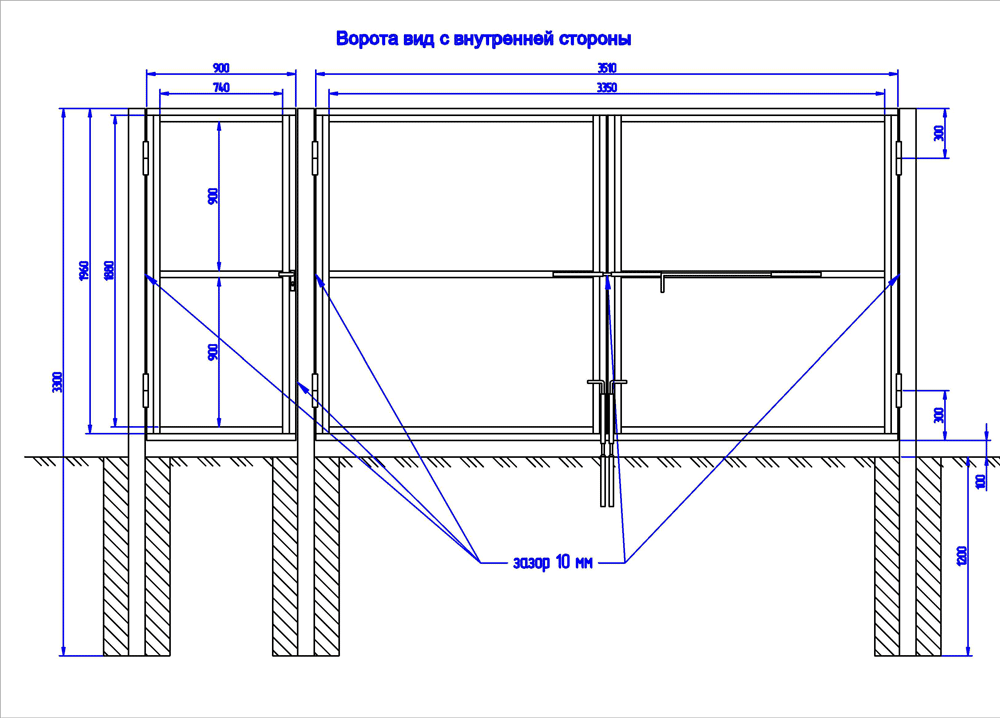

Чертеж и его построение

Сделать ворота из труб своими руками невозможно без подробной разработки и последующего создания эскиза. На плане должны обозначаться следующие данные:

- толщина используемых труб;

- размеры готовой конструкции;

- промежуток между опорными столбами;

- замеры вспомогательных частей, дополняющих общую конструкцию.

Тщательно продуманный чертеж упростит подсчет материалов, которые понадобятся во время выполнения работы над созданием ворот. В последующем эскиз облегчит выполнение строительных, сварочных, отделочных работ. Если в планах автоматическое управление, на чертеже обязательно отмечается место, где оно будет расположено в будущем. Ворота-автоматы нуждаются в большем зазоре, выдерживаемом между створками и крепежом.

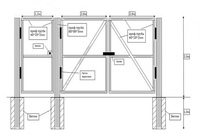

Не забываем составить чертёжЕсли предполагается возведение массивной конструкции, она нуждается в достаточном количестве распорок.

Ворота с обшивкой из оцинкованной стали или металлопрофиля оснащаются усиленными каркасными элементами, которые обеспечивают защиту от резких температурных перепадов, сильного ветра.

Подготовка материалов и оборудования

Когда полностью подготовлен чертеж и произведены необходимые расчеты, наступает очередь закупок материалов для выполнения работы. Для сборки стандартных створок потребуется:

- Металлопрофиль. Чтобы понять, какую профильную трубу использовать для ворот, необходимо исходить из стандартных замеров. Для столов обычно используется профиль 100*100, для каркасного сооружения подойдет труба, сечение которой равно 50*50.

- Обшивочный материал. Створки обычно заделываются кованными, деревянными элементами, профлистом. Реже для этих целей используется поликарбонат, сетка. При комбинировании таких элементов получаются необычные дизайнерские конструкции.

- Крепеж. Створки должны прочно присоединяться к установленным опорам, для чего приобретаются специальные готовые петли, дополненные саморезами.

- Грунтовки и краски для металлических приспособлений. Каркасная конструкция, выполненная из неоцинкованного сырья, обязательно покрывается защитным слоем, чтобы предотвратить коррозию.

При выполнении описываемых мероприятий необходимо иметь под рукой рабочий инвентарь. Стандартный перечень инструментов:

- дрель;

- сварочная установка вместе с электродами;

- уровень, рулетка, уголок для выполнения точных замеров;

- болгарка;

- кисточки;

- шлифовальное устройство, необходимое для работы со швами.

Выбор материалов и инструментов на рынке огромен. При самостоятельном выполнении ворот для приусадебного участка каждый человек без труда сможет приобрести необходимую продукцию.

Монтаж конструкции

Ворота из металлопрофиля отличаются надежностью. Они прослужат длительное время, если при монтаже соблюдены не допущено ошибок:

Они прослужат длительное время, если при монтаже соблюдены не допущено ошибок:

- Приобретенный металл нарезается с помощью болгарки по предварительно созданным эскизам. Рекомендуется заготовить материал в количестве, на пару метров превышающем предварительные подсчеты.

- Металлопрофильный срез обязательно зачищается шлифовальным инструментом. Таким способом устраняются появившиеся зазубрины и сколы. Участки со ржавчиной также тщательно обрабатываются. Таким способом продлевается эксплуатационный срок каркаса, облегчается его монтаж.

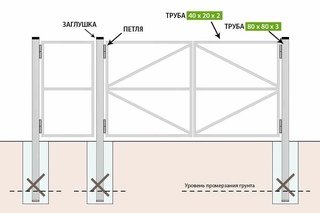

- Грунтовые работы. Под опорные столбы предварительно готовятся ямы. Их диаметр должен превышать обхват трубы примерно на 10 см. Глубина ямы должна быть не менее 1 м. Для усиленного крепежа опор в выкопанные углубления помещается песок со щебнем, все это заливается бетонным раствором.

- Проведение сварочных мероприятий. Нарезанные металлические фрагменты собираются в единое изделие. Работа выполняется с одного из углов, предполагает создание цельной прочной рамы.

Точность углов определяется посредством уровня. Недопустимо наличие даже минимального перекоса.

Точность углов определяется посредством уровня. Недопустимо наличие даже минимального перекоса. - На готовом каркасе отчетливо просматриваются швы. Их необходимо обработать надлежащим образом, придав конструкции законченный вид и обеспечив защиту окружающих от травмирования острыми краями, заусенцами.

- Далее устанавливается крепеж. На раму со створками и опорные столбы напаиваются петли, на которые и насаживаются готовые ворота.

- При необходимости каркасная конструкция окрашивается. Перед этим рабочая поверхность зачищается и обезжиривается.

Установка замка и обшивочного материала допустима только после полного высыхания красящего слоя.

Выбор обшивки

На полностью сконструированный и подготовленный каркас монтируется отделочный материал. Последовательность действий напрямую зависит от выбора изделий, которые будут выступать полотном для створок. В большинстве случаев задействуется покрытие, аналогичное уже выстроенному забору, иначе вряд ли получится единая и целостная картина.

В большинстве случаев задействуется покрытие, аналогичное уже выстроенному забору, иначе вряд ли получится единая и целостная картина.

Но при правильном комбинировании материалов можно создать необычное архитектурное творение. Примером может выступать кирпичный забор строгих классических форм с калиткой и воротами, выполненными из кованого металла.

Беспроигрышный вариант — профнастил

Изделия из металла — самые прочные и долговечные. С этой целью стоит приобретать оцинкованные листы, предварительно окрашенные. Они подгоняются по размерам и просто монтируются на каркас. Для логического завершения картины стоит воспользоваться коваными деталями, это могут быть наличники, засовы. Выполненные в изящных формах, они всегда смотрятся презентабельно, украшая вид заурядного металлопрофиля.

Дерево — вне моды и времени

Практика показывает, что этот натуральный материал всегда смотрится беспроигрышно. Более того, с течением времени его внешний вид только улучшается. Однако такая обшивка может портиться из-за недостаточной устойчивости к внешним факторам, гниению.

Более того, с течением времени его внешний вид только улучшается. Однако такая обшивка может портиться из-за недостаточной устойчивости к внешним факторам, гниению.

Предотвратить столь нежелательные процессы поможет обработка деревянных конструкций антисептическими растворами, пропитками. Деревянная обшивка при необходимости легко заменяется иным отделочным материалом для ворот.

Металлическая отделка

Подготовленный и установленный каркас часто обшивается изящными коваными элементами, арматурными прутьями. Воспользовавшись сварочным агрегатом и владея элементарными навыками нарезки, можно создать самые необычные конструкции с витиеватыми сетчатыми узорами, плавными линиями. Завершенность такому изделию придаст однотонная красочная отделка.

Металлическая отделка имеет ряд нюансовОбычно металлопрофиль или дерево закрепляется с двух сторон на воротах. Если же предусмотрена односторонняя обшивка, используемый материал закрепляется на наружной стороне створок. Отверстия и саморезы маскируются заглушками, которые к тому же предотвращают коррозию.

Каркас из металлопрофиля не предназначен для колоссальных нагрузок. Если обшивка выполняется из профлиста, он должен иметь минимальную толщину и небольшую высоту волн.

Решив, из какой профильной трубы сделать ворота, подготовив план для намеченных работ и приобретя необходимые материалы, инструменты, можно приступать к работе. Самостоятельно и за короткий срок изготовить конструкцию несложно, главное — придерживаться пошаговой инструкции и выполнять все указания.

Ворота из профильной трубы — делаем сами

При возведении ограждения какого-либо участка своими руками неизбежно встаёт вопрос о том, из чего сделать ворота? Вариантов несколько, но заметное уменьшение трудоёмкости и материальных затрат даёт конструкция из профильной (квадратной) трубы. Она отлично согласуется как с металлическим, так и с деревянным забором.

Профильная труба как материал. Плюсы и минусы

Часто решение применить трубу профильного типа в сооружении ворот обосновано её главными преимуществами.

- Она имеет невысокую стоимость.

- Благодаря профильной конструкции изделия получаются не гнущимися.

- Прочность деталей также велика.

- В прямоугольную трубу удобно вкручивать саморезы.

- Такой материал выглядит эстетично.

- Заготовки имеют малый вес.

Эти плюсы перевешивают недостатки профильной трубы, а они тоже есть:

- подверженность коррозии при воздействии атмосферных осадков,

- появление перекосов внутри конструкции во время интенсивной эксплуатации в случае использования во время монтажа резьбовых соединений,

- описываемую трубу, впрочем, как и круглую, неудобно красить эмалью.

Если правильно смонтировать ворота из этого материала, соблюсти все нюансы, то указанные недостатки проявятся по минимуму, а изделие прослужит долго.

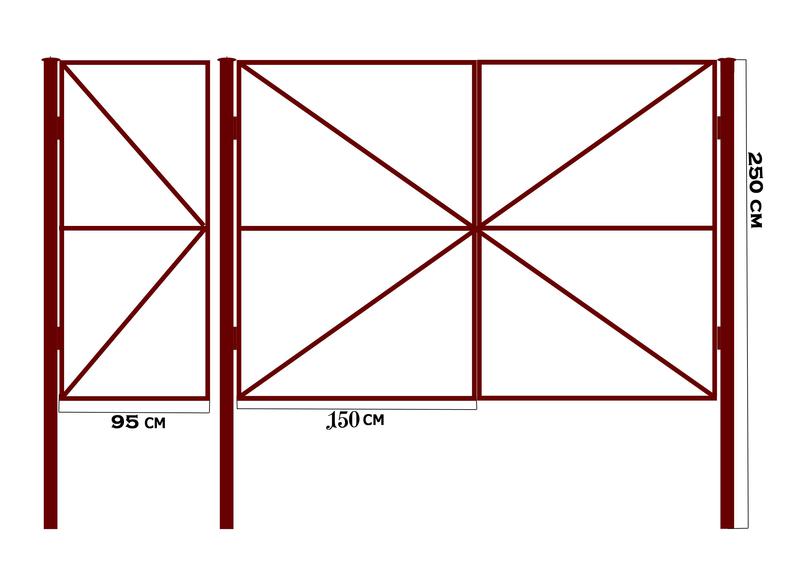

Подготовка к постройке. Расчёт размеров конструкции

Габариты ворот должны соответствовать высоте ограждения и стандартной ширине въезда для автомобиля. Если забор на участке достигает в верхней точке, например, полтора метра, то и высота нашего изделия должна составлять столько же для эстетичности. Стандартная величина размера для заезда транспорта — три метра. Выходит, оптимальные габариты каждой створки 1,5 м х 1,5 м.

Если забор на участке достигает в верхней точке, например, полтора метра, то и высота нашего изделия должна составлять столько же для эстетичности. Стандартная величина размера для заезда транспорта — три метра. Выходит, оптимальные габариты каждой створки 1,5 м х 1,5 м.

Этот пример будем использовать в дальнейших расчётах. Перед началом вычисления размеров профиля и количества материалов нужно убедиться, что для будущей конструкции в ограде оставлен достаточный проём.

Далее необходимо установить стойки для крепления створок нашего изделия.Эти вертикали изготавливают из деревянных брусков с профилем 50 мм х 50 мм или металлических уголков 50 мм х 50 мм. Их прикрепляют к забору или заглубляют в землю и бетонируют. При монтаже стоек требуется соблюсти строгую вертикальность. Расстояние между ними должно быть равно ширине ворот плюс свободное пространство для петель. Последнее принимаем равным оптимально 1 см с каждой стороны.

В нашем примере расстояние между стойками составит L = 1,5 м + 1,5 м + 0,01 м + 0,01 м = 3,02 м.

Верхний и нижний шарнир прикрепляют к каждой створке, отступив от угла примерно по 20 см.

Выбор профтрубы: какая лучше

Перед подбором подходящих заготовок необходимо определиться с материалом прямоугольного проката. Последний выпускается с применением следующих видов стали:

- углеродистая (обычная),

- оцинкованная (с покрытием для защиты от коррозии),

- нержавеющая.

Последний вариант сразу отпадает, поскольку указанный материал слишком дорогой для любых стандартных ворот. Если бюджет запланирован минимальный, выбираем углеродистую сталь. Когда средств достаточно, лучше использовать оцинковку. В нашем примере будет фигурировать обычная сталь.

Профильные трубы разделяются ещё по способу их изготовления — бывают сварными горяче- или холоднокатаными, либо бесшовными. Последние также из-за высокой стоимости не берутся в расчёт. Для ворот обычно используют сварные и одновременно холоднокатаные (для мебельных каркасов), так как горячекатанные обладают низкой точностью.

В итоге нами будут использоваться заготовки из прямоугольной профильной трубы, сварной и холоднокатаной, изготовленной из простой углеродистой стали.

Пример заготовок профильной трубы квадратного сечения

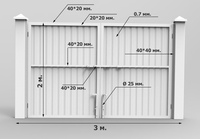

Квадратный профиль для ворот подойдёт идеально, поскольку он дешевле, чем вытянутый прямоугольный, с ним легче работать. Размер стороны выбираем из следующих соображений.

Величина должна быть больше среднего диаметра применяемых саморезов (до 5 мм), тогда как к прочности заготовки никаких требований не предъявляется. Вместе с тем увеличение размеров приводит к излишнему весу конструкции. Поэтому достаточно взять профиль 10 мм х 10 мм.

А вот стенка должна иметь достаточную толщину для проварки электродами. Минимальный подходящий здесь размер 1,5 мм. Итог: для нашего примера берём прокат квадратного сечения 10 мм х 10 мм х 1,5 мм.

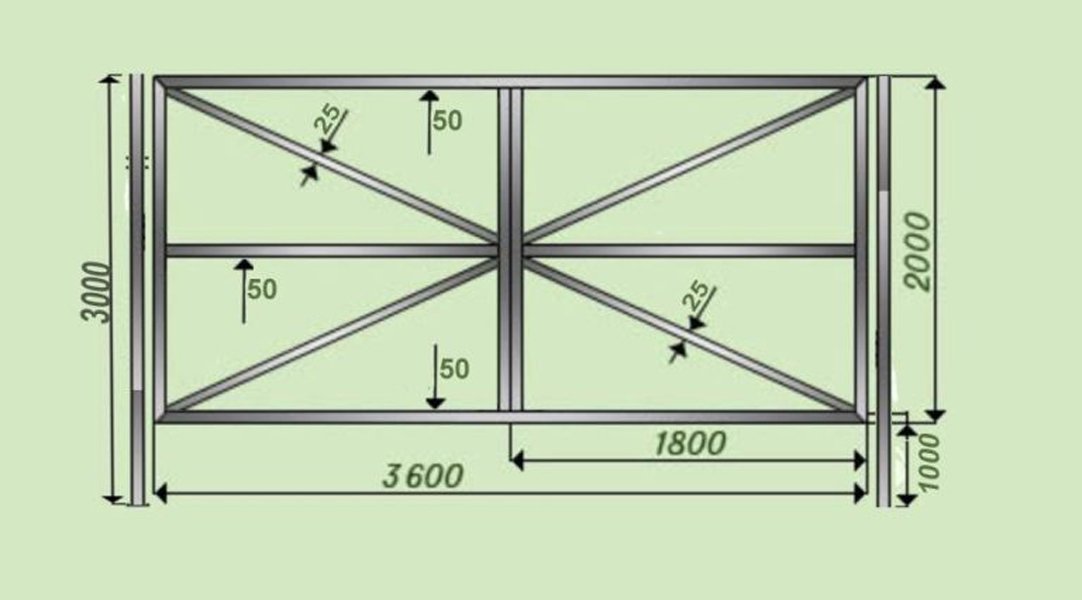

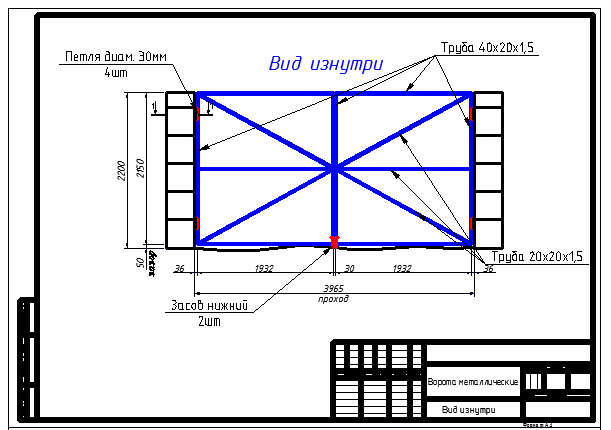

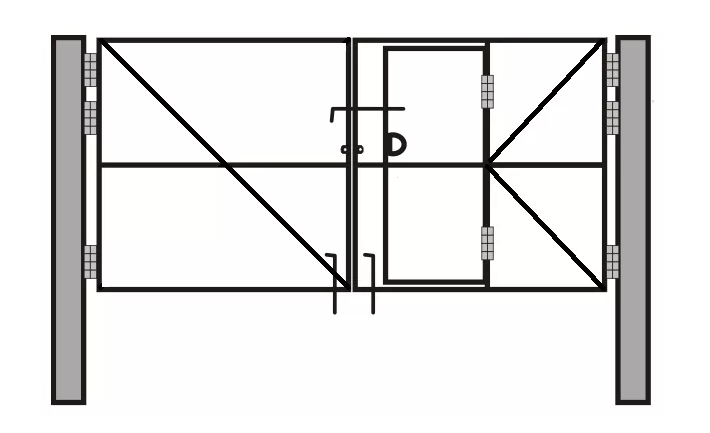

Расчёт материала

Возьмём для рассмотрения простейшую конструкцию ворот: квадраты с диагоналями. То есть каждая створка будет выглядеть как квадрат с двумя перекрещенными по центру диагоналями. Рассчитаем, сколько нужно материала для таких изделий. Периметр каждого прямоугольного элемента ворот в нашем примере равен L = 1,5 м + 1,5 м + 1,5 м + 1,5 м = 6 м. Ведь любая сторона створки составляет 1,5 м.

То есть каждая створка будет выглядеть как квадрат с двумя перекрещенными по центру диагоналями. Рассчитаем, сколько нужно материала для таких изделий. Периметр каждого прямоугольного элемента ворот в нашем примере равен L = 1,5 м + 1,5 м + 1,5 м + 1,5 м = 6 м. Ведь любая сторона створки составляет 1,5 м.

Любая же диагональ этого элемента ворот является гипотенузой прямоугольного треугольника с катетами по 1,5 м. Длина гипотенузы по теореме Пифагора будет равняться корню из следующей суммы квадратов катетов: S = 1,52 + 1,52 = 2,25 + 2,25 = 4,5. Когда извлекаем корень из последнего числа, получаем окончательный результат: приближенно диагональ равна 2,12 м.

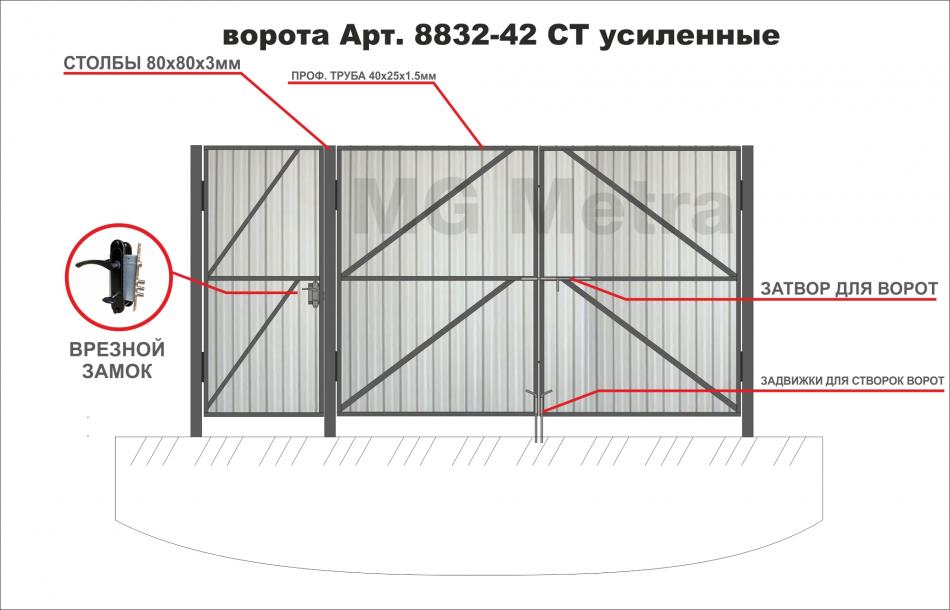

Рисунок изделия с размерами

У нас две створки ворот. В каждой теперь есть подсчитанный периметр и две вычисленные диагонали. Поэтому общую длину необходимых заготовок находим, как сумму периметра и диагоналей, помноженную на два. Lобщ = (6 м + 2,12 м + 2,12 м) х 2 = 10,24 м х 2 = 20,48 м.

Для усиления углов створок понадобятся ещё косынки — небольшие прямоугольные треугольники из листового металла. Они будут привариваться там, где диагонали стыкуются с горизонтальными и вертикальными профильными трубами. Размеры косынок одинаковы и стандартны: на каждый катет по 10 см вполне достаточно.

Материал этих элементов — обычная листовая сталь толщиной 2 мм. Их можно либо приобрести как есть, либо вырезать из листа. Лучше и проще такие детали купить уже готовыми с подходящими размерами, потому что у них будет соблюдена перпендикулярность при прямом угле.

Остаётся приготовить четыре шарнира. Подойдут простые садовые механизмы, открывающиеся по типу книжки, высотой оптимально — минимум 10 см. Общий список материалов получится таким:

- труба профильная 10 мм х 10 мм х 1,5 мм суммарной длиной 21 м,

- косынки 10 см х 10 см — 8 штук (по количеству углов створок) толщиной 2 мм,

- шарниры — 4 штуки.

Стоит подумать сразу, как будут фиксироваться закрытые ворота — навесным замком или простым засовом. В зависимости от этого нужно также приобрести соответствующие детали.

Если планируется использовать навесной замок, то покупаются два простых ушка и сам запирающий механизм с ключами. Ушки можно прикрутить и после монтажа ворот саморезами. То же самое касается засова — его легко приделать по окончании работ с помощью шурупов.

Необходимые инструменты

Предварительно посчитаем расход электродов. На 1 м шва уйдёт по стандартным нормам около 0,3 части одного расходника. Длина всех швов вычисляется так: для проварки косынки нужно заполнить две её стороны, то есть 20 см. А таких деталей 8 штук. Получаем 1,6 м. Накидываем на всё остальное 40 см. Получаем 2 метра шва. Значит, достаточно 0,6 электрода. Возьмём 2 штуки, чтобы хватило наверняка.

Для работы понадобятся следующие инструменты:

- сварочный аппарат,

- электроды в количестве 2 штук,

- угольник,

- болгарка,

- напильник.

При этом болгарка нужна для отрезания заготовок от проката, а напильник необходим для зачистки заусенцев.

Пошаговая инструкция по изготовлению ворот из профильной трубы своими руками

- Отрезаем все заготовки, согласно рассчитанным размерам: вертикали, горизонтали и диагонали. При этом нужно помнить, что ширина любой створки ворот на самом деле чуть больше каждой горизонтальной заготовки. А именно: больше на величину двух толщин вертикально установленного профиля (2 х 1 см). Поэтому длина горизонтальной заготовки корректируется: L = 1,5 м — 2 см = 1,48 м.

Резка деталей

- Раскладываем все полученные элементы на земле, распределяя их по типажу в отдельные стопки. Так легче и быстрее пойдёт дальнейшая работа.

- Начинаем варить первую створку. Укладываем её верхнюю горизонталь на бетонный пол. К последней приставляем вертикаль. Здесь необходимо соблюсти перпендикулярность. Для этого кладём поверх стыка косынку, выравниваем трубы по кромкам (катетам) этой детали и прихватываем начальным маленьким швом собранный угол.

- Проверяем перпендикулярность угольником.

- Переворачиваем элемент, провариваем полностью всё соединение.

- Теперь к вертикали приставляем нижнюю горизонталь. Аналогично накладываем косынку и повторяем операции из пунктов 3, 4 и 5.

- Далее устанавливаем вторую вертикаль. Привариваем её, накладывая косынки и подгоняя углы до соблюдения перпендикулярности, аналогично пунктам 3,4 и 5.

Прикладывание четвёртой стороны

- Квадрат готов, но он ещё хлипкий. Начинаем приваривать диагонали. Уложив недоделанную створку на бетонный пол (косынками вниз), накладываем сверху первую диагональ, отмечаем маркером её точные размеры (ориентируясь по готовым углам створки), отрезаем излишки болгаркой.

- Привариваем эту диагональ к косынкам и профилям, вставив её внутрь квадрата.

- Следующую подобную деталь размечаем так же, как в пункте 8, но ещё придётся разрезать её пополам там, где проходит первая, уже приваренная, диагональ.

- Привариваем половинки второй детали, чтобы получилось запланированное перекрещивание.

- С помощью сварки прикрепляем шарниры (петли), отступив по 20 см от верхнего и нижнего угла створки соответственно.

Приваривание петли

- Устанавливаем засов или ушки для навесного замка, с помощью сварки или саморезов. Ворота готовы.

Нужно помнить: когда прикрепляем петли, важно не перепутать их верх и низ. А также предварительно, перед сваркой, необходимо тщательно продумать, в какую сторону открываются ворота и соответствующие шарниры.

Вариант без сварки

В случае, когда решено соорудить ворота без применения сварочного аппарата (ведь он дорог, не у всех есть, да и не все умеют с ним обращаться) – нужно использовать болты с гайками. Для этого в списке инструментов заменяем оборудование для сварки на дрель.

В инструкции все сварочные операции заменяем на сверление отверстий и соединение деталей болтами с гайками. Выглядеть это будет так.

- Начальные операции до пункта 3 производим точно так же, как в предыдущей инструкции.

- Далее косынку тоже накладываем сверху угла. Затем приставляем под неё угольник. После этого просим помощника всё зафиксировать руками и сверлим отверстия сквозь косынку и профиль.

- На каждом катете косынки должно получиться по 2 дырки для одного отдельного профиля. Сразу вставляем болты и стягиваем соединения гайками. И так каждый раз.

- При монтаже диагоналей тоже сверлим отверстия в косынках, приставляя диагональные трубы, по одной дырке на косынку.

- В центре створки ворот, где происходит перекрещивание, скрепляем две профильные трубы с помощью болтов с гайками и тонких металлических планок. Ширина последних равна размеру профиля трубы (10 мм).

- Петли, как и ушки для навесного замка, прикручиваем к воротам саморезами.

Если диаметр резьбовых соединений принимаем минимально возможный для сохранения прочности конструкции — 6 мм, то количество крепежа подсчитываем по следующему принципу. На каждый угол понадобится 2 резьбовых комплекта для вертикали, 2 для горизонтали и 1 для диагонали. Всего углов 4 штуки. В центре створки, на перекрещивании, получится ещё 3 резьбовых соединения.

Всего углов 4 штуки. В центре створки, на перекрещивании, получится ещё 3 резьбовых соединения.

Получаем вот что. Общее число крепежей составит для одной створки N1 = (2 + 2 + 1) х 4 + 3 = 23 штуки. Для всего изделия количество комплектов равно N = 2 х ((2 + 2 + 1) х 4 + 3) = 2 х 23 = 46 болтов с гайками.

Необходимо помнить, что подобная конструкция не очень надёжна: резьбовые соединения быстро ржавеют под воздействием атмосферных осадков.

Советы по отделке

Сооружённую конструкцию нужно обязательно покрасить, чтобы минимизировать воздействие внешней среды. Но перед покрытием эмалью необходимо ворота прогрунтовать.

Используют обычный грунт по металлу и нитроэмаль для железных изделий. В качестве инструмента для нанесения покрытий применяют простую кисточку или миниатюрный валик.

Перед покрытием грунтовкой створки следует протереть тряпкой, смоченной в ацетоне или бензине, для обезжиривания.

Ворота и ограждения, выкрашенные до монтажа

Есть и другой вариант. Покупаем на блошином рынке аэрозоль — эмаль для нанесения на ржавые поверхности путём разбрызгивания и без грунтования. Затем просто обрабатываем этой аэрозолью наше изделие. При этом нужно соблюсти инструкцию, прописанную на баллоне.

Покупаем на блошином рынке аэрозоль — эмаль для нанесения на ржавые поверхности путём разбрызгивания и без грунтования. Затем просто обрабатываем этой аэрозолью наше изделие. При этом нужно соблюсти инструкцию, прописанную на баллоне.

Ворота можно покрасить как до подвешивания их к ограде, так и после — выбор за хозяином. Разница в том, что при обработке поверхностей после монтажа возможна случайная окраска соседних элементов.

Ворота с приделанными железными листами, окрашенные

Покрывать детали по отдельности перед сборкой створок не стоит: возможно, любую из заготовок позже придётся подрезать по месту, и тогда расход краски окажется слишком большим.

На сделанные ворота из профильной трубы можно также прикрепить саморезами оцинкованные листы профнастила, если забор имеет такой же вид. Либо есть вариант приделать железные листы и выкрасить всё изделие.

Элементы ковки

Когда есть желание сделать ворота красивым дизайнерским решением, достаточно добавить к ним элементы ковки: различные кольца, витые детали, узоры из прутков. Сделать самостоятельно такие заготовки невозможно.

Сделать самостоятельно такие заготовки невозможно.

Пример ворот с приваренными элементами ковки

Но их можно заказать в любой кузнице или купить в строительном гипермаркете, а затем приварить к своим воротам в запланированных местах.

Прикрепление к створкам кованных изделий является последней операцией перед покраской и навешиванием.

Видео по теме: как сделать ворота из профильной трубы

За воротами необходимо ухаживать ежегодно. Каждую весну надо проверять состояние сварочных швов, износ шарнирных элементов, сохранность лакокрасочного покрытия. При необходимости производить ремонт. Если сделать изделие с душой и аккуратно, не забывать следить за ним, то оно прослужит на вашем участке очень долго.

Живу в Тюмени, работал инженером в строительной отрасли, но по велению души — писатель. Поэтому с удовольствием пишу на строительно-ремонтные темы.

Оцените статью:

Поделитесь с друзьями! Интересное существо аксолотль: как растить амфибию в аквариуме? Забор из сетки рабицы своими руками

Поэтому с удовольствием пишу на строительно-ремонтные темы.

Оцените статью:

Поделитесь с друзьями! Интересное существо аксолотль: как растить амфибию в аквариуме? Забор из сетки рабицы своими рукамиПросмотров: 1 213 Рубрика: Строительство и ремонт

Ворота из профильной трубы: преимущества и изготовление своими руками (22 фото)

При возведении ограждения встает вопрос о покупке и установки ворот. Существует множество вариантов таких изделий на основе различных материалов и конструкционных решений. Ворота из профильной трубы позволяют значительно уменьшить трудоемкость и материальные затраты на изготовления. К тому же они прекрасно сочетаются как с деревянным, так и с металлическим забором. Ворота из данного материала отличаются высоким показателем прочности и долговечности. К тому же можно заказать готовое изделие или выполнить его самостоятельно, используя для этого простые инструменты и недорогие материалы.

К тому же можно заказать готовое изделие или выполнить его самостоятельно, используя для этого простые инструменты и недорогие материалы.

Преимущества и недостатки профильной трубы для ворот

Ворота из профильных труб пользуются огромной популярностью благодаря отличным эксплуатационным характеристикам данного материала. К основным преимуществам профильной трубы относится:

- Долговечность. Материал с легкостью выдерживает даже значительную нагрузку без потери внешних и эксплуатационных качеств. Такие ворота способны прослужить несколько десятков лет, не требуя особого ухода.

- Доступная стоимость. Использование профтруб для изготовления ворот – один из наиболее доступных вариантов.

- Прочность. При покупке или изготовления изделия из профтрубы высокой прочности конструкция получается негнущейся.

- Малый вес. Благодаря небольшому весу материалов, постройка ворот не требует использования серьезного фундамента. К тому же транспортировка и установка ворот также не вызовет проблем.

- Высокий показатель эстетичности. Ворота, сделанные из профильной трубы, выглядят современно и красиво.

- Удобство изготовления. В прямоугольную трубу удобно вкручивать саморезы. С самостоятельным изготовлением ворот может справиться любой человек, который умеет пользоваться сварочным оборудованием и болгаркой.

Несмотря на явные преимущества изготовления ворот из профильной трубы, данный материал обладает и определенными недостатками. К ним относится:

- Подверженность коррозии. Под воздействием высокой влажности и атмосферных осадков профильная труба подвержена коррозии.

- Риск появления перекосов. Если ворота изготовлены при помощи резьбовых соединений, во время интенсивной эксплуатации могут появиться перекосы внутри конструкции.

- Сложность окрашивания. Описываемую или круглую трубу достаточно сложно красить или покрывать эмалью.

Однако, если приобрести или самостоятельно сделать ворота из профнастила, используя при этом качественные материалы и соблюсти все нюансы, такие конструкции прослужат долго без потери внешних качеств и эксплуатационных характеристик.

Выбор профильной трубы для ворот

При выборе заготовок для изготовления ворот, в первую очередь, необходимо определиться с типом стали. Она может быть оцинкованная, углеродистая и нержавеющая. Последний вариант редко применяется из-за высокой стоимости. Для ворот эконом-класса чаще всего приобретается углеродистая сталь. Если требуется более высокие показатели прочности и долговечности, можно взять оцинкованную.

Профильные трубы также бывают бесшовными или сварными. Последний вид может быть холодно- или горячекатаным. Бесшовные для таких конструкций практически не применяются, а горячекатаные имеют низкую точность.

Таким образом, лучшим вариантом станет прямоугольная профильная труба из углеродистой стали холоднокатаной сварки.

Расчет конструкции

Несмотря на простоту конструкции, необходимо знать, как правильно сварить ворота. Первым этапом являются подготовительные мероприятия, включающие в себя расчет конструкции. На этапе проектирования следует учесть такие моменты:

На этапе проектирования следует учесть такие моменты:

- Конструктивные особенности. Это могут быть откатные или распашные ворота, имеющие ручное или автоматическое управление.

- Обшивка каркаса. Для нее могут использоваться профильные листы, дерево, поликарбонат, сетка или металл.

- Необходимые замеры. Тщательность выполнения замеров позволит без проблем выполнять въезд на территорию приусадебного участка. При этом должна быть учтена площадь для открытия ворот в случае выбора распашных конструкций.

- Создание чертежа. Разработка чертежа проводится с учетом замеров и особенностей конструкции, учитывая калитку, точки фиксации, присоединение автоматической системы управления, а также необходимости использования ребер жесткости и элементов усиления.

При соблюдении всех этапов разработки чертежа можно точно понять потребности в материалах и другие нюансы. Дополнительно следует учитывать и такие моменты:

- для въезда легкового автомобиля длина створок должна составлять минимум 3 м;

- размер калитки должен составлять около 90 см;

- высота не должна отличается от высоты забора более чем на 15-20 см;

- стойки следует предварительно забетонировать или прикрепить к стойкам забора.

После расчета конструкции требуется подготовить материалы и инструменты для ее изготовления. К материалам относятся профильные трубы, обшивочный материал, замки и элементы фиксации полотен, декоративные детали, грунтовка и эмаль.

К необходимому оборудованию следует отнести сварочный аппарат, дрель, болгарку, молоток, рулетку, уголок, уровень, шлифовальный круг, напильник и кисточки для нанесения грунтовки и краски.

Пошаговая инструкция по изготовлению ворот из профильной трубы

Многих владельцев приусадебных участков интересует, как сделать ворота из профильной трубы, которые будут полностью отвечать их требованиям.

Если изготовить ворота из профильных труб своими руками, можно не только сэкономить, но и изготовить изделия, которые будут соответствовать необходимым показателям прочности, надежности, безопасности и эстетичности.

При изготовлении крайне важно руководствоваться предварительно разработанной документацией, а также строго соблюдать последовательность операций. Работы можно провести с помощью сварочного оборудования или с применением резьбовых крепежных систем. Каждый из вариантов обладает своими преимуществами и особенностями.

Работы можно провести с помощью сварочного оборудования или с применением резьбовых крепежных систем. Каждый из вариантов обладает своими преимуществами и особенностями.

Сварная конструкция

Каркас ворот из профильной трубы чаще всего выполняется при помощи сварки. Основные этапы работы:

- нарезка заготовок согласно размерам чертежа;

- зачистка участков среза;

- сортировка заготовок по типам и размерам;

- закрепление опорных столбов;

- раскладка заготовок на ровной поверхности;

- на угловые соединения необходимо приложить косынку, чтобы крайние рамки совпали;

- сварка металлоконструкции;

- крепление поворотных петель к опорным стойкам;

- обработка швов, чтобы обеспечить конструкции безопасность и привлекательный внешний вид;

- навешивание полотна ворот на петли;

- обработка ворот грунтовкой для их защиты от коррозии;

- нанесение финишной эмали;

- крепления профлиста при помощи саморезов;

- установка замков, задвижек и стопорных элементов.

Сварные ворота из профильной трубы своими руками отличаются высоким показателем прочности и долговечности, поэтому при наличии навыков работы со сварочным оборудованием рекомендуется использовать именно этот метод производства ворот.

Изготовление ворот из профтрубы с резьбовым креплением

Однако далеко не все умеют пользоваться сварочным аппаратом. В таком случае отличные ворота делают и на основе резьбовых креплений. Для изготовления таких ворот потребуются болты, гайки, шайбы и соединительные элементы. В данном случае рекомендуется использовать пружинные шайбы, преимущество каких заключается в предотвращения самопроизвольного отвинчивания. Среди необходимых инструментов следует выделить гаечные ключи нужного диаметра и дрель.

Этапы работы практически не отличаются от процесса изготовления конструкции со сваркой, поэтому стоит отметить только отличия определенных работ:

- использование соединительных элементов для крепления профтруб;

- для соединения угловых косынок и каркаса следует предварительно просверлить отверстия;

- в местах соединения профильных элементов следует использовать специальные накладки для резьбового крепления;

- для крепления поворотных петель следует использовать гайки и болты, которые устанавливаются в предварительно изготовленные отверстия.

При интенсивной эксплуатации ворот из профтрубы, которые были изготовлены без сварки, резьбовое крепление может ослабнуть, поэтому нужно периодически контролировать степень затяжки.

Ворота из профильной трубы отличаются легкостью, простотой изготовления и монтажа, эстетичным внешним видом, прочностью и долговечностью. Однако чтобы они отвечали требованиям надежности и безопасности, для изготовления таких ворот нужно использовать материалы высокого качества.

Ворота из профильной трубы своими руками

Территория вокруг своей дачи или частного дома, которая ограждена забором – должна иметь ворота и калитку, без них не обойтись, и понятно почему. Большое разнообразие продающихся материалов, из которых можно своими руками возвести вход и въезд на подворье, позволяет выбирать между множеством вариантов исполнения. Наиболее часто используемым из них, являются ворота, сделанные из профильной трубы.

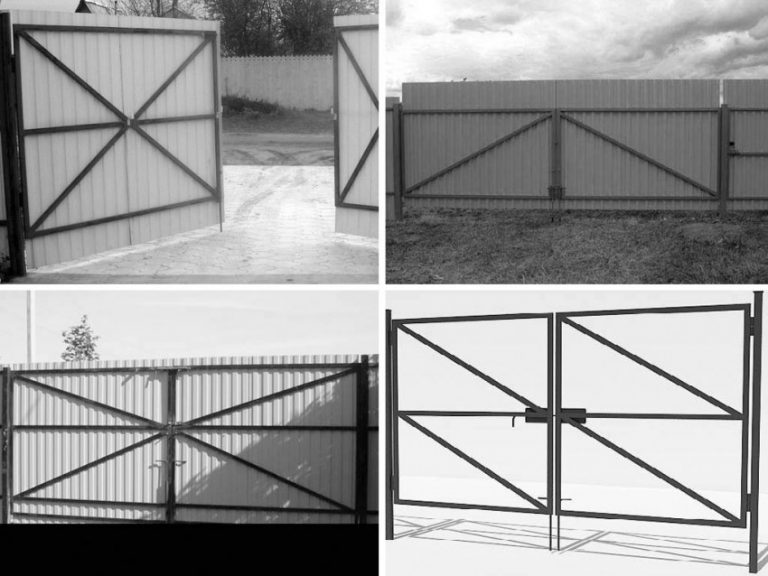

Готовые ворота из профнастилаВ некоторых случаях профтрубы используют и для сооружения всей ограды, создавая, таким образом, цельный комплекс с одинаковым внешним видом. При наличии сварочного аппарата, необходимых материалов и желания, ворота из профильной трубы, сделанные своими руками, станут гордостью хозяина на долгие годы.

Cодержание статьи

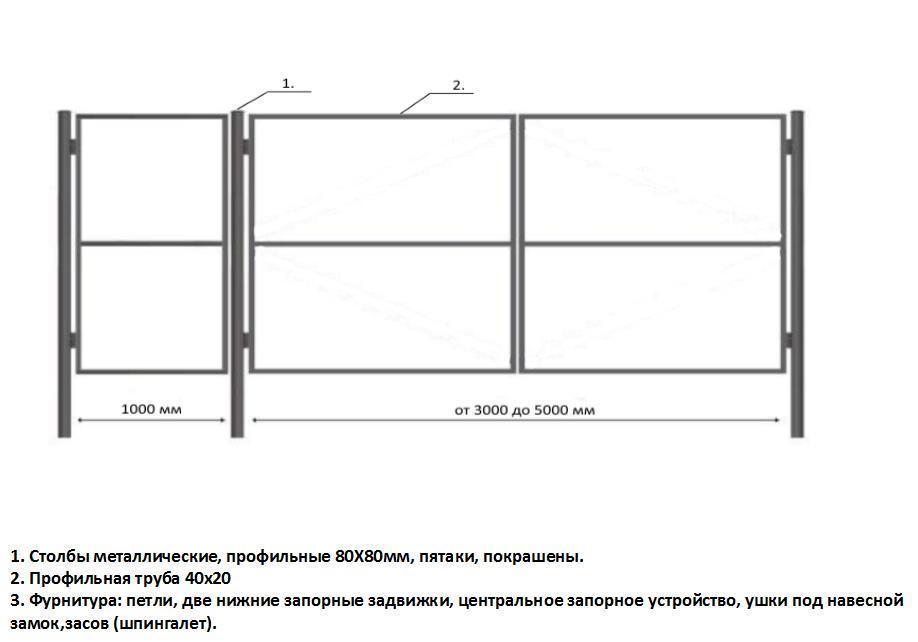

Необходимые материалы

Сварка ворот из профтрубы – работа ответственная, но не требующая особых навыков профессионала, так как швы можно будет делать, не добиваясь герметичности соединения.

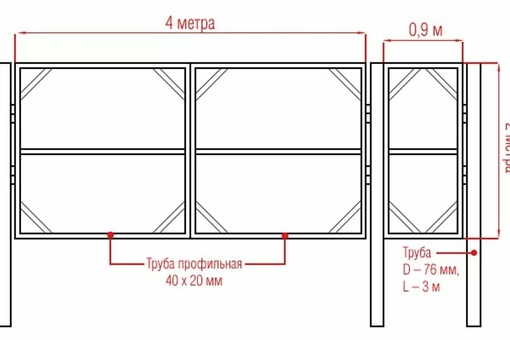

В соответствии с эскизом (планом) необходимо будет приобрести:

- профильные трубы квадратного сечения 60х60 мм для опор;

- профильные трубы прямоугольного сечения 40х20 мм для каркаса;

- профнастил для обшивки;

- воротные петли;

- металлический уголок 40х40 мм для перемычек каркаса;

- листовое железо 2-х миллиметровой толщины для заглушки свободных торцов труб;

- саморезы для металла или заклепки для крепежа обшивки;

- трубы диаметром 20 мм для запоров;

- прутья из гладкой арматуры для фиксаторов.

Приобретать профнастил следует по размерам равным запланированной высоте створок ворот и калитки. Цена покупки от этого не изменится, зато не нужно будет его резать, нарушая тем самым, заводское антикоррозийное покрытие. Каркас ворот лучше обшить профнастилом марок НС-21 и С-20. Из них – окрашенный стоит чуть дороже, так как лучше противостоит коррозии, а оцинкованный несколько дешевле, но больше подвержен пагубному воздействию внешней среды.

Каркас ворот лучше обшить профнастилом марок НС-21 и С-20. Из них – окрашенный стоит чуть дороже, так как лучше противостоит коррозии, а оцинкованный несколько дешевле, но больше подвержен пагубному воздействию внешней среды.

Чтобы обшить калитку одним листом, необходимо рассчитать ее размер под стандарт С-20 – 1150 мм, НС-21 – 1051мм.

Сварка наиболее эффективна, когда профильные трубы имеют толщину не менее 2 мм. В этом случае сваренный из труб каркас будет достаточно жестким, и при работе, металл не будет прожигаться насквозь.

Для стоек ворот и калитки (сечением 60х60 мм) достаточно 10 м трубы при высоте в готовом виде над поверхностью земли 1,8-2 метра. Труб сечением 40х20 мм понадобится около 17 м для двух створок ворот проемом в 3 м, а для калитки, шириной в 1 м – 7 погонных метров.

Сварка ворот из профильной трубы должна проводиться 2-х миллиметровыми электродами (АНО-21).

Создание каркаса ворот

При проведении работ своими руками необходимо выбрать горизонтально ровную поверхность, если нет специального сварочного стола. Предварительно нарезанные профильные трубы, сечением 40х20 мм, укладываются четырехугольником, диагонали которого тщательно измеряются, несмотря на то, что углы изначально составляют 90 градусов.

Предварительно нарезанные профильные трубы, сечением 40х20 мм, укладываются четырехугольником, диагонали которого тщательно измеряются, несмотря на то, что углы изначально составляют 90 градусов.

При установке правильных параметрах (диагонали равны, а углы составляют 90 градусов) каркас сначала слегка прихватывается сваркой, и только после еще одной проверки варится окончательно. После того как швы готовы, их освобождают от окалины, а вся поверхность ровняется шлифовальной машинкой.

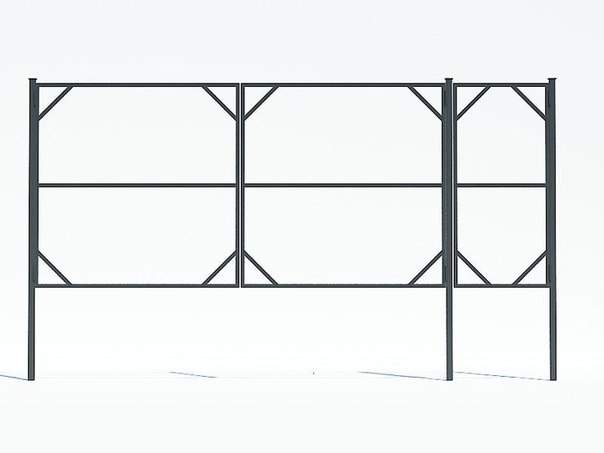

Каркас для воротКаркас готов, но его нужно усилить для придания жесткости всей конструкции. Для этого привариваются перекладины из уголка 40х40 мм по внутреннему периметру в соответствии с вариантами:

- по ширине и высоте;

- по диагонали;

- комплексно (по диагонали и ширине).

При желании, для усиления каркаса, вместо уголка можно использовать такие же профильные трубы, как и для рамы.

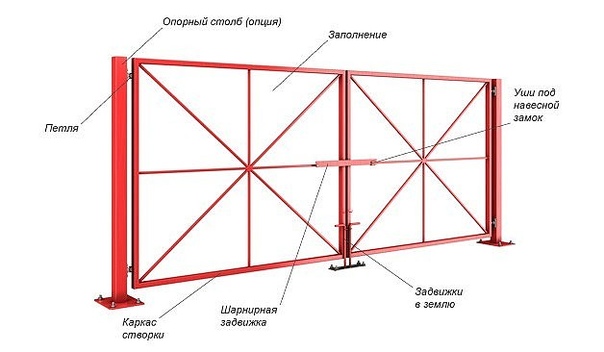

Установка ворот

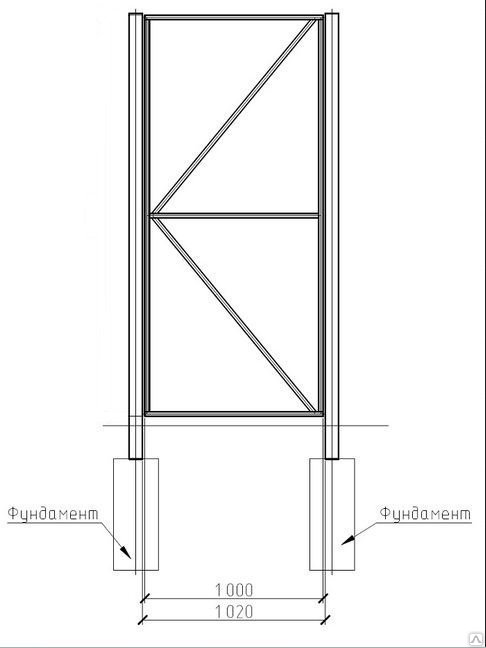

Созданный своими руками каркас ворот из профильной трубы навешивается на опорные столбы, которые устанавливаются после того, как все параметры будущих ворот и калитки известны по уже готовому изделию.

Для этого понадобится три трубы сечением 60х60 мм длиной по 3,3 м. Их необходимо вкопать в землю на глубину не менее полутора метров. Если высота другая, то используется соотношение – одна треть всей длины опоры должна быть заглублена. К нижней части опорных труб необходимо приварить пятку 20х20 см из листового железа (это обеспечит стабильную устойчивость).

После проверки расстояний между опорами и их строгого вертикального положения, ямы, в которых они установлены, заливают бетоном. Для дополнительной устойчивости все опоры связываются уголком, который проложен между ними в неглубокой (до 10 см) траншее, которая затем тоже может быть забетонирована.

Для противостояния коррозии, части опор, которые будут находиться в грунте, тщательно зачищаются и обрабатываются битумной мастикой.

Самым сложным этапом установки ворот из профильной трубы является приваривание петель. Прежде чем соединять каркас с опорными столбами через петли, его необходимо установить в правильном положении и надежно зафиксировать с помощью клиньев и подпорок.

Имеет смысл прихватить сваркой створки (после установки ее легко убрать) для соблюдения нужной геометрии конструкции при установке. Каркас затем также прихватывается металлическими полосами к опорам. Таким образом, ворота уже стоят, но пока не могут открываться, потому что петли все еще не приварены.

Только после того, как проверены все параметры правильности положения створок ворот и калитки между опорными столбами, можно приваривать петли. Очень важно – две петли одной створки должны находиться на одной оси вращения, иначе одна из петель со временем будет вырвана.

Ворота из профнастила своими руками (видео)

Обшивка и запирающие устройства

Ворота из профильной трубы, сделанные своими руками практически готовы. Осталось только обеспечить их запорными устройствами и обшить профнастилом.

Осталось только обеспечить их запорными устройствами и обшить профнастилом.

Запоры делаются из 20-ти мм трубы, два отрезка которой горизонтально привариваются к каждой створке в середине сходящихся сторон створок. В нижних углах (на расстоянии 5-10 см) вертикально привариваются еще по одному такому же отрезку той же трубы для фиксации ворот снизу металлическими Г-образными прутьями (как в открытом, так и в закрытом положении створок).

Выше или ниже горизонтального запора привариваются петли (ушки) для навесного замка (как правило – с наружной стороны). Ворота и калитку, при желании, можно оснастить своими руками врезными или накладными замками, которые тоже привариваются к каркасу.

Следующим этапом проходит очистка от ржавчины и обработка антикором всей поверхности каркаса с последующей грунтовкой и покраской. Профнастил вырезается по нужным размерам, с обязательной примеркой, и закрепляется саморезами или заклепками.

Как сделать ворота из профнастила для забора или гаража своими руками?

В последнее время распашные ворота изготавливают из профнастила. Этот материал многослойный, состоит из оцинкованной стали и позволяет сделать красиую и долговечную конструкцию.

Этот материал многослойный, состоит из оцинкованной стали и позволяет сделать красиую и долговечную конструкцию.

Наибольшую прочность ему придают дополнительное покрытие различными составами. Решение изготовить ворота из профнастила своими руками должно побудить хозяев участка поставить забор из того же материала.

Содержание статьи:

Как выбрать профнастил для ворот?

Виды конструкции

Распашные

Откатные

Сдвижные

Кованые

Схема с калиткой и чертеж

Техника изготовления ворот своими руками

Для забора

Установка столбов

Создание каркаса

Сборка деталей

Ворота для гаража

Советы по изготовлению

к содержанию ↑

Реальный пример изготовления ворот из профлиста

Распашные ворота из профнастила – одно из наименее затратных и надежных решений, к тому же легко воплощаемых за короткий срок своими руками. Изготовление ворот – несложный процесс, который требует лишь внимательного изучения инструкции и нужных инструментов. Обычно, чтобы не занимать лишнего места на участке при открывании ворот, створки делают распахивающимися в сторону улицы.

Обычно, чтобы не занимать лишнего места на участке при открывании ворот, створки делают распахивающимися в сторону улицы.

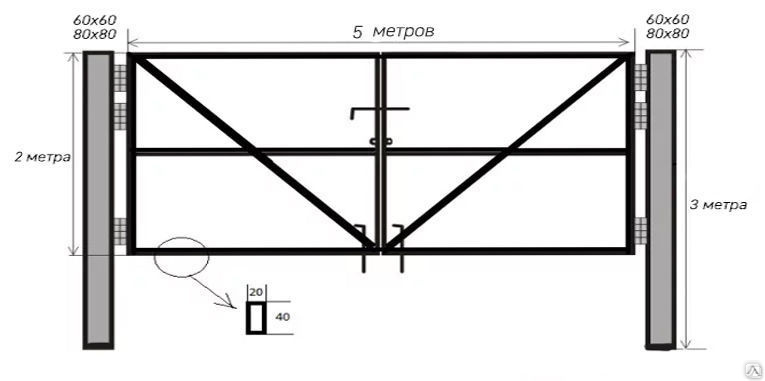

Чтобы изготовить распашные ворота из профлиста своими руками необходимо:

Определиться с размерами конструкции и начертить схему установки ворот из профлиста. Стандартные проемы для проезда автомобилей обычно делаются 4 или 6 метров. В любом случае нельзя делать ворота уже 4-х метров, так как необходимо как минимум место для маневра, а во-вторых в будущем, возможно придется пропустить через ворота машину намного шире, чем вы имеете сейчас.

ворота из профлиста своими руками. Чертеж

На чертеж нужно нанести все размеры, чтобы не запутаться в процессе изготовления и правильно выбрать количество материалов. Чем тяжелее и объемнее конструкция, тем большего диаметра нужно будет подобрать трубы для каркаса ворот. Внутренние перемычки можно делать из профиля меньшего диаметра, так как нагрузка на него существенно ниже, чем на внешние элементы.

После застывания бетона к столбам привариваются каркасные трубы забора. После окончания работ с каркасом ворот они закроются профлистами.

Ворота из профнастила своими руками пошагово. Фото

Далее согласно чертежу изготавливается прямоугольная рама для ворот. На этом этапе важно четко разметить и аккуратно сварить каждый угол, чтобы ворота не имели перекосов и неровностей в местах сварки. Перед окончательной сваркой нужно проверить насколько хорошо подходят створки ворот друг к другу, после чего швы завариваются и зачищаются.

Дополнительно укрепить каркас и придать ему еще большую жесткость можно при помощи металлических уголков. Они привариваются по внутреннему периметру рамы. После этого к каркасу привариваются внутренние перемычки, разделяющие раму на равные прямоугольники. Перемычки так же укрепляют ворота, кроме того к ним крепятся листы профнастила.

Аналогично изготавливается каркас для калитки. Если она расположена рядом с воротами, то ширина створки обычно равна 80 см, а высота соответствует высоте самих ворот. Другой вариант, когда калитка делается внутри одной из створок ворот, по типу гаражной. Такая калитка имеет намного меньший размер.

Монтаж ворот начинается с установки перекладины между опорными столбами. Перекладина выставляется по уровню, на нее ставятся ворота и проверяется уровень. Для начала ворота нужно зафиксировать веревкой, чуть приподняв середину ворот в месте смыкания створок. Середина ворот должна быть приподнята на расстояние около 3-5 см.чтобы зафиксировать ворота в этом положении можно использовать небольшую доску соответствующей высоты или другой подходящий предмет. После завершения работ на створки в этом месте будет действовать сила тяжести и они сами опустятся на эту величину.

Середина ворот должна быть приподнята на расстояние около 3-5 см.чтобы зафиксировать ворота в этом положении можно использовать небольшую доску соответствующей высоты или другой подходящий предмет. После завершения работ на створки в этом месте будет действовать сила тяжести и они сами опустятся на эту величину.

После того, как уровень проверен, прихватываем с помощью сварки петли к столбам, обращая внимание на то, что часть петель со штырем крепится на створки, а без него к столбам ворот. Петли обязательно привариваются на одном уровне с профилем, не выступая за него и не проваливаясь. На этом этапе нужно осторожно проверить как открываются и закрываются ворота. После проверки можно будет приварить петли окончательно, а чтобы зафиксировать ворота от съема над верхней частью петли приваривается обрезок уголка.

как сделать ворота из профнастила своими руками. Фото

Когда сварочные работы закончены, швы окончательно зачищаются, каркас покрывается краской для защиты от коррозии и ржавчины. Краской так же покрываются и опорные столбы. Особенное внимание нужно уделить той части, что будт находиться под землей, чтобы защитить металл от разрушения под воздействием внешней среды.

Краской так же покрываются и опорные столбы. Особенное внимание нужно уделить той части, что будт находиться под землей, чтобы защитить металл от разрушения под воздействием внешней среды.

Для крепления профнастила лучше всего использовать кровельные саморезы. Шляпки саморезов легко можно подобрать под цвет профлиста.

Листы профнастила вырезаются по форме ворот с учетом нахлеста в одну волну. Со стороны внешних краев делаем прорези для петель, делаем предварительную разметку и закрепляем листы, следя за аккуратностью работ.

Устанавливаем замки и запоры.

На этом изготовление и установка ворот из профлиста своими руками закончена. Если при монтаже возникли повреждения каких-то частей ворот, то необходимо еще раз подкрасить ворота, чтобы избежать коррозии металла при эксплуатации. После того, как вы попробовали изготовить свои ворота сами, вы могли убедиться, что большая часть расходов при изготовлении ворот приходится на трудовые затраты, а несколько часов, потраченных на изготовление ворот с лихвой окупаются как в денежном эквиваленте, так и возможностью создать и сделать своими руками индивидуальный дизайн для своих ворот.

Широкий выбор типоразмеров и цветов ворот из профнастила

Одним из достоинств таких ворот является то, что их можно изготовить по индивидуальным размерам, в зависимости от требуемой ширины пролета, а также желания заказчика. Немало людей самостоятельно изготавливают такие конструкции, поскольку если обладать элементарными слесарными навыками, уметь варить металл, то при правильном подходе, это вполне по плечу многим. Широкий диапазон цветовой гаммы дает возможность выбрать тот оттенок, который будет наилучшим образом гармонировать с забором, домом и придворовыми постройками.Чтобы ворота распашные металлические с калиткой из профнастила получились прочными и долговечными, важно учитывать следующее:На первом этапе обязательно необходимо составить эскизный проект, в котором важно определить размеры конструкции, тип используемого материала и его количество, просчитать весовую нагрузку, а также необходимую фурнитуру (петли, ручки, замки)

Материалы должны быть качественными, причем это касается не только профнастила, приобретать который необходимо у проверенного производителя, но и профилированной трубы прямоугольного или квадратного сечения, из которого будет вариться каркас. То же самое касается и фурнитуры, которая должна быть устойчивой к износу, а также необходимых дополнительных элементов: саморезов, заклепочных «пистонов», засовов, стопоров-фиксаторов и прочего

То же самое касается и фурнитуры, которая должна быть устойчивой к износу, а также необходимых дополнительных элементов: саморезов, заклепочных «пистонов», засовов, стопоров-фиксаторов и прочего

Одним из наиболее сложных этапов работ является выравнивание отдельных отрезков профиля с получением правильного прямоугольника, что сделать непросто из-за большого размера, поэтому здесь применяют слесарный уголок

Дверной проем может располагаться не только с одной из сторон, но и ближе к середине, что зависит исключительно от желания заказчика

Принимая во внимание высокую нагрузку, которую будут испытывать опорные столбы, особое внимание следует уделить их соответствующему сечению, а также грамотному бетонированию

При изготовлении каркаса и створок сваривание заготовок лучше всего производить на ровной поверхности с минимальными перепадами высоты, для чего можно на земле постелить лист железа или жести.

Если человек сомневается в своих возможностях, можно обратиться в специализированную компанию, которая оказывает соответствующие услуги. Доверяя проектирование, конструирование и монтаж опытным специалистам, заказчик получает уверенность в том, что в сжатые сроки будут изготовлены ворота с калиткой, которые прослужат долгие годы. При этом ворота из профнастила с калиткой внутри, чертеж которых предоставляется заказчику на утверждение, обязательно должен выполняться из сертифицированных материалов.

По теме:

Рулонные ворота с электроприводом: особенности монтажа

Сдвижные ворота: типы и особенности их конструкций

Делаем простые откатные ворота нестандартной ширины

Самые лучшие подъемно-поворотные ворота для гаража своими…

Преимущества и недостатки ворот на основе профнастила

Тонколистовая профилированная сталь не является единственно возможным материалом для конструирования распашных ворот. Например, можно использовать алюминиевый профиль, сэндвич- панели, штакетник, деревянный брус и доску или поликарбонатные листы. Но по соотношению цена- качество конструкция распашных ворот из профнастила получается наиболее доступной по цене при высокой прочности устройства и относительно несложной в постройке.

Но по соотношению цена- качество конструкция распашных ворот из профнастила получается наиболее доступной по цене при высокой прочности устройства и относительно несложной в постройке.

Распашные ворота на основе профнастила опережают конкурентов сразу по нескольким пунктам:

Облицовка из профнастила не требует специальных условий эксплуатации, как,например, древесина, ПВХ–панели или цементно-органические плиты. Тонкий металл с защитным покрытием способен простоять в течение двух десятков лет без оглядки на дождь, ультрафиолет солнца или удары града;Полимерное покрытие профнастила на основе органических композиций по внешнему виду и стойкости к разрушающему воздействию окружающей среды не уступает самым дорогим моделям распашных ворот промышленного изготовления;Стальной каркас распашных ворот отлично комбинируется с металлом профнастила, без проблем температурного расширения или риска возникновения электрохимической коррозии.

К сведению! Волнообразная поверхность листового профнастила только увеличивает жесткость всей конструкции, что особенно важно в условиях сильных порывов ветра или косого дождя.

Устройство и конструкция распашных систем из профнастила

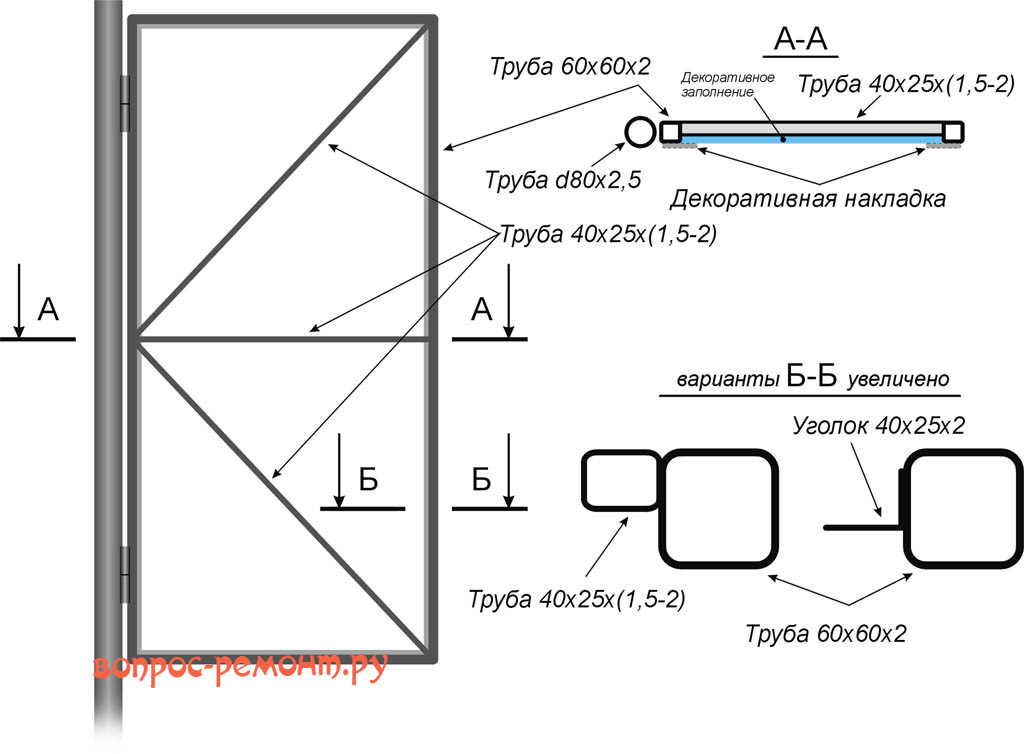

Общее устройство ворот с распашными створками можно понять из представленного чертежа. По сути, конструкция створки представляет собой каркас из профилированной трубы в виде замкнутой рамы со стальными угловыми косынками усиления жесткости или чаще всего – распорками и подкосами из трубы меньшего сечения.

Стандартная высота полотна створок принимается в диапазоне от 1500 мм до 3000 мм. Более высокие ворота из профнастила изготавливаются исключительно промышленным способом. Одним из основополагающих критериев является ширина ворот. В зависимости от ширины выбирается сечение трубчатого профиля, из

Как быстро и качественно сделать ворота из профильной трубы?

Любой забор предполагает вход, который, похоже, имеет калитку и калитку. Эти части забора обычно являются самыми дорогими элементами забора из-за сложности их изготовления и монтажа. Однако в этом случае вполне можно сэкономить, сделав калитку и калитку из профильной трубы своими руками.

Преимущества профильной трубы как материала для ворот

Профильная труба — один из самых экономичных материалов с отличной прочностью, надежностью и длительным сроком службы.Стоимость трубы не низкая. Однако эксплуатационные характеристики профиля, а также возможность создания конструкций без использования дополнительных рабочих полностью компенсируют цену на сырье. Это дает возможность отнести этот материал к наиболее подходящим для изготовления ворот из профильной трубы своими руками.

Все, что требуется, это минимальные навыки работы с болгаркой и сваркой, а также некоторые знания в чертежах.

Чертеж ворот

Перед тем, как приступить к строительству, необходимо заранее подготовить чертеж ворот из профильной трубы.Во-первых, это позволит точно рассчитать необходимое количество материала. Во-вторых, это гарантирует правильный монтаж, отсутствие перекосов и аккуратный внешний вид.

Изначально необходимо провести все замеры, на основании которых составляется чертеж. Эта мера включает в себя измерение зазора между опорами и расчет площади каждой створки. Кстати, даже при возведении забора необходимо расположить столбы, на которые будут крепиться ворота из профильной трубы, на расстоянии, достаточном для движения автомобиля или другой техники.Также обратите внимание на достаточно места, чтобы полностью открывать будущие створки.

Эта мера включает в себя измерение зазора между опорами и расчет площади каждой створки. Кстати, даже при возведении забора необходимо расположить столбы, на которые будут крепиться ворота из профильной трубы, на расстоянии, достаточном для движения автомобиля или другой техники.Также обратите внимание на достаточно места, чтобы полностью открывать будущие створки.

Расчетные особенности

При планировании ворот обязательно учитывайте наличие материала. Если конструкция расположена на свободно обдуваемой местности, створки не следует делать слишком большими и из твердого материала. Дело в том, что в этом случае нагрузка на каркас значительно возрастет, а значит, ворота из профильной трубы придется усилить. Это увеличит стоимость ограждений и усложнит монтажные работы.Поэтому предпочтительнее использовать такой строительный материал, как сетка или решетка.

Как сделать ворота из дубового забора в Майнкрафт

В этом уроке Minecraft объясняется, как создать ворота из дубового забора, со скриншотами и пошаговыми инструкциями.

В Minecraft ворота заборов, включая ворота из дубовых заборов, являются еще одним важным элементом в вашем инвентаре.

Давайте разберемся, как сделать заборную калитку из дуба.

Поддерживаемые платформы

Дубовые ворота для забора доступны в следующих версиях Майнкрафт:

* Версия, в которой он был добавлен или удален, если применимо.

ПРИМЕЧАНИЕ. Pocket Edition (PE), Xbox One, PS4, Nintendo Switch и Windows 10 Edition теперь называются Bedrock Edition. Мы продолжим показывать их индивидуально для истории версий.

Где найти ворота из дубового забора в творческом режиме

Определения

- Платформа — это подходящая платформа.

- Версия (и) — это номера версий Minecraft, где элемент можно найти в указанном месте меню ( мы протестировали и подтвердили этот номер версии ).

- Расположение меню «Креатив» — это расположение элемента в меню «Креатив».

Материалы, необходимые для изготовления ворот из дубового забора

В Minecraft это материалы, из которых вы можете создать ворота из дубового забора:

Как создать ворота из дубового забора в режиме выживания

1. Откройте меню крафта

Во-первых, откройте свой верстак, чтобы у вас была крафтовая сетка 3×3, которая выглядела так:

2.Добавьте элементы, чтобы сделать ворота из дубового забора

В меню крафта вы должны увидеть область крафта, которая состоит из сетки крафта 3×3. Чтобы сделать ворота из дубового забора, поместите 2 дубовые доски и 4 палки в сетку крафта 3×3.

При изготовлении ворот для забора из дуба важно, чтобы доски и палки из дуба располагались в точном соответствии с рисунком ниже. В первом ряду должна быть 1 палка в первом ящике, 1 дубовая доска во втором ящике и 1 палка в третьем ящике.Во втором ряду должна быть 1 палка в первом ящике, 1 дубовая доска во втором ящике и 1 палка в третьем ящике. Это рецепт крафта ворот дубового забора из Майнкрафт.

Это рецепт крафта ворот дубового забора из Майнкрафт.

Теперь, когда вы заполнили область крафта правильным узором, ворота из дубового забора появятся в поле справа.

3. Переместите ворота из дубового забора в инвентарь

.После того, как вы создали ворота из дубового забора, вам нужно переместить новый предмет в свой инвентарь.

Поздравляю, вы сделали калитку из дуба в Майнкрафт!

Идентификатор и название предмета

атак социальной инженерии: общие методы и способы предотвращения атак

34 эксперта по информационной безопасности обсуждают, как предотвратить наиболее распространенные атаки социальной инженерии.

Атаки социальной инженерии не только становятся все более распространенными против предприятий и малого и среднего бизнеса, но и становятся все более изощренными. Поскольку хакеры разрабатывают все более изощренные методы обмана сотрудников и отдельных лиц для передачи ценных данных компании, предприятиям необходимо проявлять должную осмотрительность, чтобы оставаться на два шага впереди киберпреступников.

Атаки социальной инженерии обычно связаны с той или иной формой психологической манипуляции, заставляя ничего не подозревающих пользователей или сотрудников передать конфиденциальные или конфиденциальные данные. Обычно социальная инженерия включает в себя электронную почту или другое общение, которое вызывает у жертвы срочность, страх или аналогичные эмоции, побуждая жертву незамедлительно раскрыть конфиденциальную информацию, щелкнуть вредоносную ссылку или открыть вредоносный файл. Поскольку социальная инженерия включает в себя человеческий фактор, предотвращение этих атак может оказаться сложной задачей для предприятий.

Мы хотели обучить компании, сотрудников и конечных пользователей тому, как лучше распознавать усилия социальной инженерии и предотвращать успешные атаки. Чтобы раскрыть некоторые из наиболее распространенных атак социальной инженерии, которые используются против современных предприятий, и получить советы о том, как их избежать, мы попросили группу экспертов по безопасности данных и руководителей бизнеса ответить на следующий вопрос:

«Каковы общие социальные инженерные атаки на компании, и как их предотвратить? »

Посмотрите, что наши эксперты сказали ниже:

Познакомьтесь с нашей группой экспертов по безопасности данных:

Стю Сьюверман и Кевин Митник

@StuAllard

Стю Сьюверман (произносится как «душевой») является основателем и Генеральный директор KnowBe4, LLC, на которой размещена самая популярная в мире интегрированная платформа обучения безопасности и имитации фишинга. Сьюверман, эксперт по безопасности данных с более чем 30-летним опытом работы в ИТ-индустрии, был соучредителем компании Sunbelt Software Inc. 500, компании, которая была приобретена в 2010 году и получила множество наград. безопасности серьезно пренебрегали, Сьюверман решил помочь организациям справиться с проблемой киберпреступности с помощью тактики социальной инженерии с помощью нового школьного тренинга по безопасности. KnowBe4 обслуживает более 1200 организаций в различных отраслях, в том числе в строго регулируемых областях, таких как здравоохранение, финансы, энергетика, правительство и страхование, и ежегодно демонстрирует взрывной рост в 300%.Сьюверман является автором четырех книг, последняя из которых — «Киберхейст: самая большая финансовая угроза для американского бизнеса».

Сьюверман, эксперт по безопасности данных с более чем 30-летним опытом работы в ИТ-индустрии, был соучредителем компании Sunbelt Software Inc. 500, компании, которая была приобретена в 2010 году и получила множество наград. безопасности серьезно пренебрегали, Сьюверман решил помочь организациям справиться с проблемой киберпреступности с помощью тактики социальной инженерии с помощью нового школьного тренинга по безопасности. KnowBe4 обслуживает более 1200 организаций в различных отраслях, в том числе в строго регулируемых областях, таких как здравоохранение, финансы, энергетика, правительство и страхование, и ежегодно демонстрирует взрывной рост в 300%.Сьюверман является автором четырех книг, последняя из которых — «Киберхейст: самая большая финансовая угроза для американского бизнеса».

@KevinMitnick

Кевин Митник, «самый известный хакер в мире», всемирно признанный эксперт по компьютерной безопасности с большим опытом выявления уязвимостей сложных операционных систем и телекоммуникационных устройств. Он получил известность как высококвалифицированный хакер, проникший в некоторые из самых устойчивых компьютерных систем из когда-либо созданных.Сегодня Митник известен как консультант по информационной безопасности и основной докладчик и является автором четырех книг, в том числе бестселлера New York Times «Призрак в проводах». Его последнее начинание — сотрудничество с KnowBe4, LLC в качестве директора по взлому.

Он получил известность как высококвалифицированный хакер, проникший в некоторые из самых устойчивых компьютерных систем из когда-либо созданных.Сегодня Митник известен как консультант по информационной безопасности и основной докладчик и является автором четырех книг, в том числе бестселлера New York Times «Призрак в проводах». Его последнее начинание — сотрудничество с KnowBe4, LLC в качестве директора по взлому.

Методы социальной инженерии

Как социальная инженерия выглядит в действии? Оно может выглядеть как электронное письмо, созданное так, чтобы оно выглядело так, как будто оно было отправлено надежной организацией, например, вашей службой сообщений, Fed Ex или даже вашим банком.Но если вы откроете его и нажмете на это вложение, вы можете установить вредоносное ПО или программу-вымогатель. Или это может быть замаскировано, чтобы выглядеть так, будто оно исходит от кого-то внутри вашей организации (например, необычное название, такое как IT @ yourorganization — кто-то, кому вы доверяете). Но если вы ответите на это письмо со своим именем пользователя и паролем, ваш компьютер будет легко взломан. Правило: Подумайте, прежде чем щелкнуть .

Но если вы ответите на это письмо со своим именем пользователя и паролем, ваш компьютер будет легко взломан. Правило: Подумайте, прежде чем щелкнуть .

Атаки социальной инженерии

Технический директор Symantec Security Response сказал, что злоумышленники обычно не пытаются использовать технические уязвимости в Windows.Вместо этого они преследуют вас. «Вам не нужно так много технических навыков, чтобы найти человека, который мог бы в момент слабости открыть вложение, содержащее вредоносный контент». Только около 3% вредоносных программ, с которыми они сталкиваются, пытаются использовать технические недостатки. Остальные 97% пытаются обмануть пользователя с помощью какой-то схемы социальной инженерии, поэтому, в конце концов, не имеет значения, является ли ваша рабочая станция ПК или Mac.

Фишинг

Наиболее распространенные атаки социальной инженерии исходят от фишинга или целевого фишинга и могут варьироваться в зависимости от текущих событий, стихийных бедствий или налогового сезона. Поскольку около 91% утечек данных происходит из-за фишинга, это стало одной из наиболее часто используемых форм социальной инженерии.

Поскольку около 91% утечек данных происходит из-за фишинга, это стало одной из наиболее часто используемых форм социальной инженерии.

Вот некоторые из худших:

A. Судебное извещение о появлении — Мошенники рассылают фишинговые электронные письма, утверждая, что они исходят от реальной юридической фирмы под названием «Baker & McKenzie», в которой говорится, что вы должны явиться в суд и должны щелкнуть ссылка для просмотра копии судебного извещения. Если вы перейдете по ссылке, вы загрузите и установите вредоносное ПО.

Б.Программа-вымогатель для возврата налогов IRS — Многие из нас ждали до последнего момента до крайнего срока уплаты налогов 15 апреля и теперь затаили дыхание в ожидании этого, возможно, полезного возмещения. Проблема в том, что киберпреступники хорошо осведомлены об этом ожидании и используют тактику социальной инженерии, чтобы обмануть налогоплательщиков. Зная, что многие в Америке ждут известий от Налоговой службы о незавершенных возмещениях, кибер-мафия прилагает все усилия, чтобы первыми начать массированную фишинговую атаку с вложением вымогателя. Вложение представляет собой зараженный файл Word, содержащий полезную нагрузку программы-вымогателя и шифрующий файлы незадачливого конечного пользователя, открывшего вложение, а также все подключенные сетевые диски, если таковые имеются.

Вложение представляет собой зараженный файл Word, содержащий полезную нагрузку программы-вымогателя и шифрующий файлы незадачливого конечного пользователя, открывшего вложение, а также все подключенные сетевые диски, если таковые имеются.

C. Исследователи из Proofpoint недавно обнаружили фишинговую кампанию , которая возникла из избранных объявлений о вакансиях на CareerBuilder. Воспользовавшись системой уведомлений, которую использует портал вакансий, злоумышленник загрузил вредоносные вложения вместо резюме, что, в свою очередь, заставило CareerBuilder действовать как средство доставки фишинговых писем.

Мошенничество одновременно простое и сложное. Это просто, потому что злоумышленник использовал известный сайт вакансий для нацеливания на пул желающих получателей электронной почты, и сложный, потому что доставленная вредоносная программа была развернута поэтапно.

Атака начинается с отправки вредоносного документа Word (с именем resume.doc или cv. doc) в объявление о вакансии. В CareerBuilder, когда кто-то отправляет документ в список вакансий, создается электронное письмо с уведомлением для человека (лиц), разместившего вакансию, и прилагается вложение.

doc) в объявление о вакансии. В CareerBuilder, когда кто-то отправляет документ в список вакансий, создается электронное письмо с уведомлением для человека (лиц), разместившего вакансию, и прилагается вложение.

D. В июне прошлого года полицейское управление Дарема, штат Нью-Гэмпшир, стало жертвой программы-вымогателя , когда сотрудник нажал на письмо, которое выглядело вполне законно. Пострадали многие другие полицейские управления, в том числе Суонси и Тьюксбери, Массачусетс, Шериф округа Диксон (Теннесси) и другие. На данный момент основным средством заражения, по-видимому, являются фишинговые электронные письма, содержащие вредоносные вложения, поддельные уведомления об отслеживании FedEx и UPS и даже всплывающие окна с рекламой.

Вот несколько видов мошенничества с социальной инженерией, выполняемых с помощью фишинга:

Мошенничество с банковскими ссылками : хакеры отправляют вам электронное письмо с фальшивой ссылкой на ваш банк, заставляя вас ввести свой банковский идентификатор и пароль.

Об ограблении на миллиард долларов, охватывающем 30 стран, и о потерянных средствах почти на миллиард долларов, прозванном фирмой Kaspersky по прозвищу Carbanak, в феврале 2015 года было много сообщений. Станции, и оттуда хакеры проникли глубже в системы банков, пока они не контролировали станции сотрудников, которые позволяли им делать денежные переводы, управлять банкоматами удаленно, изменять информацию об учетной записи и вносить административные изменения.

Это была довольно стандартная схема: электронное письмо со ссылкой, которая выглядела так, как будто пришла от коллеги, содержало вредоносный код, который распространялся оттуда, как цифровой риновирус. Хакеры записали все, что происходило на пораженных компьютерах, чтобы узнать, как работает организация. Освоив систему, они использовали ее для серии транзакций, которые включали в себя сбои в банкоматах, а также для практики искусственного раздувания банковских балансов с последующим выкачиванием этой суммы, так что баланс счета клиента может вырасти с 1000 до 10000 долларов, а затем 9000 долларов пойдут хакеру.

Мошенничество с факсом с уведомлением : Это фальшивая ссылка на фальшивый факс. Но это нанесет реальный ущерб вашему ПК. Это довольно распространенное явление, особенно для фирм, которые все еще активно используют факсы, таких как компании по управлению документами, титульные компании, страховые компании и другие финансовые компании.

Мошенничество со ссылками на Dropbox : У нас есть сюрприз, ожидающий вас в Dropbox.

В 2014 году использовалось несколько вариантов этого. Один из них представлял собой поддельное фишинговое письмо для сброса пароля Dropbox, которое при нажатии приводило пользователей на страницу, сообщающую, что их браузер устарел и им необходимо обновить его (с помощью «кнопки» на Обновить).Это запустит троян из семейства вредоносных программ Zeus.

Еще одно электронное письмо со ссылками на Dropbox, на котором размещалось вредоносное ПО, такое как CryptoWall, вымогатель.

Секретарь суда Ссылка на жалобу Мошенничество : Вот фальшивая ссылка, подтверждающая вашу жалобу. Что-то подсказывает нам, что вы очень скоро будете жаловаться на что-то еще.

Что-то подсказывает нам, что вы очень скоро будете жаловаться на что-то еще.

Версия этого используется некоторое время. См. A. выше.

Мошенничество со ссылкой на сообщение в Facebook : Вин Дизель только что умер.Узнайте, что ваш компьютер будет продавать ромашки по этой ссылке.

Это обычно используется, когда знаменитость умирает. Это было использовано с Робином Уильямсом, когда он скончался с прощальным видео Робина Уильямса. Появилось поддельное фишинговое сообщение Facebook, в котором пользователям предлагалось щелкнуть ссылку и посмотреть эксклюзивное видео Робина Уильямса, прощающегося по мобильному телефону. Конечно, видео не было, и ссылка вела на поддельную новостную страницу BBC, которая пыталась обманом заставить кликеров нажимать на другие ссылки, что приводило к мошенническим онлайн-опросам.

Так как мы обучаем других и активно создаем тестовые фишинговые кампании для наших клиентов, мои сотрудники на днях пытались меня с помощью социальной инженерии, пытаясь поймать меня как розыгрыш.

Это была двухэтапная атака, с целью заставить меня раскрыть свои учетные данные. Они подделали нашего директора по персоналу и прислали мне письмо ниже. Это пример очень высокой операционной сложности, типичной для китобойных атак высшего уровня, тех случаев, когда человек подвергается попыткам целевого фишинга, потому что он хранит ценную информацию или обладает влиянием в организации.Они сделали свою домашнюю работу и знали, что я активен на форуме SpiceWorks для ИТ-администраторов.

10:45 AM (1 час назад)

к: stus

Stu,

Я заметил, что пользователь с именем securitybull72 (утверждающий, что сотрудник) на форуме по безопасности опубликовал несколько негативных комментариев о компании в целом (главным образом о вознаграждении руководителей) и о вас в частности (переплаченные и некомпетентные).Он привел подробные примеры своих разногласий и, возможно, непреднамеренно разгласил конфиденциальную информацию компании о незавершенных транзакциях.

Сообщение вызвало довольно много ответов, большинство из которых согласны с отрицательными утверждениями. Хотя я понимаю, что сотрудник имеет право на свое мнение, возможно, ему следовало выразить свое разочарование по соответствующим каналам, прежде чем опубликовать этот пост. Ссылка на пост находится здесь (она вторая в теме):

www.spiceworks.com/forums/security/234664/2345466.

Не могли бы вы поговорить с ним?

Спасибо.

Девять из десяти попались бы на что-то подобное. Единственное, что меня спасло, это то, что, когда я наведен на ссылку, я увидел, что это домен, который я создал сам для имитации фишинговых атак. Но это был близкий вызов! Еще одна секунда, и я был бы разбит.

Лучшими профилактическими действиями являются:

1.Обучите пользователей с помощью эффективной программы обучения, которая регулярно использует интегрированный инструмент защиты от фишинга, который заботится о безопасности пользователей и помогает им распознать, как может выглядеть фишинговое письмо.

2. Создайте резервную копию на всякий случай и регулярно проверяйте эти резервные копии, чтобы убедиться, что они работают.

Пол Кублер, CISSP, CCNA, Sec +, ACE

@lifarsllc

Пол Кублер — эксперт по кибербезопасности и цифровой криминалистике в LIFARS LLC, международной фирме, занимающейся кибербезопасностью и цифровой криминалистикой.Он бывший сотрудник Boeing в подразделении глобальной сетевой архитектуры, крупнейшей в стране цели частных кибератак. Ранее он работал в Flushing Bank в области сетевой и системной инфраструктуры, защищая ценные финансовые данные на различных уровнях сети и системы. Пол также проводил судебно-медицинские исследования мобильных устройств, помогая преследовать преступников.

Обладая многолетним опытом работы в сфере кибербезопасности и цифровой криминалистики, он провел широкий спектр расследований, включая взлом данных в результате компьютерных вторжений, кражи интеллектуальной собственности и взлома компьютеров. Он работал над укреплением систем и развертыванием защиты в международной организации. Он также создал бизнес-сети со стратегией глубокой защиты и внедрил в них межсетевые экраны.

Он работал над укреплением систем и развертыванием защиты в международной организации. Он также создал бизнес-сети со стратегией глубокой защиты и внедрил в них межсетевые экраны.

Некоторые из наиболее распространенных форм социальной инженерии (и способы их предотвращения) включают …

ФИШИНГ

В последние несколько лет фишинг стал крупным игроком в атаках вредоносных программ, и этот тип социальных сетей инженерное дело оказалось трудно преодолеть.Злоумышленники обычно отправляют хорошо составленные электронные письма с кажущимися законными вложениями, несущими вредоносную нагрузку. Это не типичные мошенники «нигерийского принца», а скорее изощренные хакерские группы с достаточным временем и финансированием, которые запускают эти эксплойты. Обычно они прячутся за сетью Tor и т.п., и их трудно найти, особенно когда они поддерживаются организованной преступностью, которая использует это как источник дохода.

RANSOMWARE

В последние годы мы стали свидетелями резкого увеличения использования программ-вымогателей, которые доставляются вместе с фишинговыми сообщениями электронной почты. Обычно они отправляют вложение типа «СРОЧНАЯ ИНФОРМАЦИЯ ОБ УЧЕТНОЙ ЗАПИСИ» с расширением файла «.PDF.zip» или «.PDF.rar», которое проскальзывает ничего не подозревающая жертва и доставляет полезную нагрузку. Эта атака часто шифрует весь жесткий диск или документы и требует оплаты биткойнами для разблокировки. К счастью, эти группы действительно получают доступ к данным — так будущие жертвы с большей вероятностью будут платить.

Обычно они отправляют вложение типа «СРОЧНАЯ ИНФОРМАЦИЯ ОБ УЧЕТНОЙ ЗАПИСИ» с расширением файла «.PDF.zip» или «.PDF.rar», которое проскальзывает ничего не подозревающая жертва и доставляет полезную нагрузку. Эта атака часто шифрует весь жесткий диск или документы и требует оплаты биткойнами для разблокировки. К счастью, эти группы действительно получают доступ к данным — так будущие жертвы с большей вероятностью будут платить.

Что вы можете сделать, чтобы свести к минимуму ваши шансы стать жертвой этих грязных схем? Вот несколько шагов, которые вы можете предпринять:

- НЕ открывайте электронные письма в папке со спамом или письма, получателей которых вы не знаете.

- НЕ открывайте вложения в письмах неизвестного происхождения.

- Используйте надежное антивирусное программное обеспечение — я рекомендую Kaspersky или Symentec.

- Выполняйте регулярное резервное копирование на внешний носитель (внешний жесткий диск или облако).

- После резервного копирования отключите накопитель.

Известно, что текущие программы-вымогатели также шифруют ваш резервный диск.