Маркировка телевизоров и расшифровка для LG и Samsung — iMarket.by

Содержание

- 1. Маркировка телевизоров LG

- 2. Нестандартные серии телевизоров LG с ЖК экраном

- 3. Маркировка телевизоров LG с OLED экраном до 2016 года

- 4. Маркировка телевизоров LG с OLED экраном после 2016 года

- 5. Маркировка телевизоров Samsung

- 6. Маркировка телевизоров Samsung с QLED экраном после 2017 года

- 7. Нестандартные серии телевизоров Samsung с ЖК экраном

- 8. Заключение. О самом главном

Всякий раз, когда приходит время выбрать телевизор, мы обращаем внимание на то, что в названии каждой модели после указания бренда содержится определённое количество символов. Почти всегда это буквы и цифры, которые, как может показаться, стоят в хаотичном порядке. Часто их больше десяти, и очень хочется понять, что же они означают.

Стоит заметить, что маркировка в названии модели телевизора в первую очередь предназначена для сотрудников технических и логистических служб, поэтому производители неохотно делятся официальной информацией по этому поводу.

Чаще всего из названия телевизора можно выяснить год выпуска, тип экрана, размер диагонали, серию и другую техническую информацию. Общепринятого образца маркировки не существует, у каждого бренда приняты собственные стандарты обозначений. Поскольку торговых марок очень много, мы решили дать подробную расшифровку для наиболее популярных. В этой статье разберём обозначения телевизоров LG и Samsung.

Маркировка телевизоров LG

Все телевизоры LG можно условно разделить на два типа:

- Модели с ЖК экраном (матрицы MVA, IPS и т.д.)

- Модели с OLED экраном

Принципиальное отличие матриц в том, что в ЖК экранах кристаллы являются всего лишь цветным фильтром для проходящего сквозь них света, тогда как в OLED экранах кристаллы сами являются источником светового излучения. За счёт этого OLED телевизоры тоньше, поскольку вместо двух слоёв (источника света и кристаллического фильтра) используется только один, а качество цветопередачи и контрастности в разы лучше, чем у любой ЖК модели. Тем не менее, эта технология только получает своё развитие, и стоят такие телевизоры очень недёшево.

За счёт этого OLED телевизоры тоньше, поскольку вместо двух слоёв (источника света и кристаллического фильтра) используется только один, а качество цветопередачи и контрастности в разы лучше, чем у любой ЖК модели. Тем не менее, эта технология только получает своё развитие, и стоят такие телевизоры очень недёшево.

До 2016 года у всех моделей LG была общая маркировка, однако после было принято решение маркировать телевизоры c OLED экранами по-новому. Они получили собственное обозначение, которое всегда начинается с «OLED». Однако, всё по порядку.

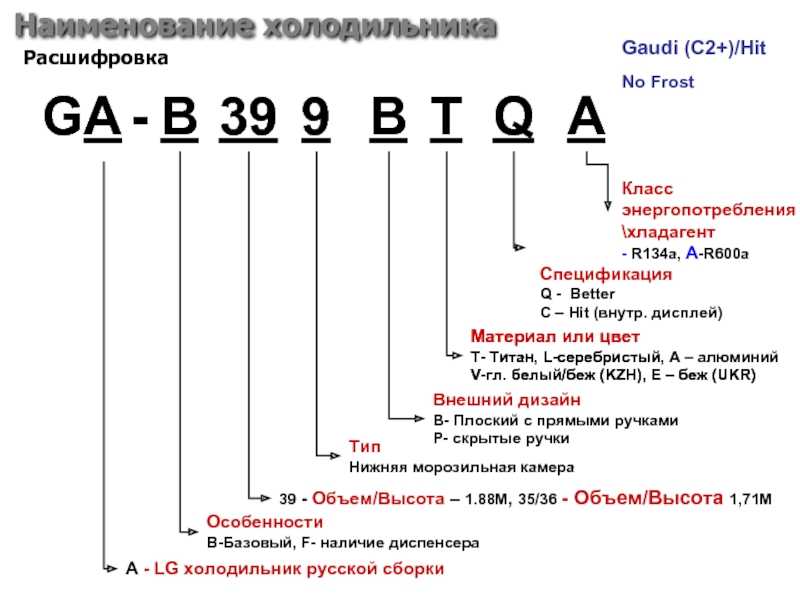

Одним из самых популярных в 2016 году стал телевизор LG 43UH610V. Эта модель занимает высокие места в рейтингах как одна из лучших с разрешением 4К (UHD). Разберём, что могут означать буквы и цифры маркировки на примере этого телевизора.

Диагональ экрана

LG 43UH610V. Первые две цифры всегда обозначают диагональ экрана. В данном случае диагональ равна 43 дюймам. Один дюйм равен 2,54 см.

Один дюйм равен 2,54 см.

Тип экрана

LG 43UH610V. Следующая буква – это условное обозначение типа экрана.

Возможные обозначения типа:

- L – LED подсветка с ЖК матрицей

- U – LED подсветка с ЖК матрицей и 4К разрешением (UHD)

- S — LED подсветка с ЖК матрицей. Технология Nano cell (Super UHD)

- E – OLED экран (в телевизорах до 2016 года)

- P – плазменный экран (в телевизорах до 2012 года)

- C– LED матрица с подсветкой от люминесцентной лампы (сейчас не выпускается)

В нашем случае буква U обозначает ЖК экран с поддержкой разрешения 3840×2160 (UHD 4K).

Обозначение S появилось только в 2017 году для моделей с улучшенными экранами, выполненными по технологии Nano cell (Super UHD). В основе супер-матрицы находятся излучающие свет частицы размером всего в один нанометр. Скорее всего, ЖК телевизоры с таким типом подсветки по качеству картинки будут успешно конкурировать с OLED-экранами.

Скорее всего, ЖК телевизоры с таким типом подсветки по качеству картинки будут успешно конкурировать с OLED-экранами.

Год выпуска

LG 43UH610V. Следующая буква в маркировке означает год выпуска. Возможные обозначения года выпуска выглядят вот так:

- V – 2011

- W

- N, A – 2013

- B, C – 2014

- F, G – 2015

- H – 2016

- J – 2017

Серии телевизоров LG

LG 43UH610V. После указания года выпуска следует цифра, которая означает серию модели.

Телевизоры LG делятся на серии в зависимости от диагонали экрана и технического оснащения.

- 4 серия – телевизоры с небольшими экранами (как правило, от 22 до 28 дюймов)

- 5 серия – модели без поддержки 3D с диагональю экрана от 32 до 50 дюймов

- 6 серия – серия телевизоров с поддержкой 3D, диагональю экрана до 60 дюймов

- 7 серия – телевизоры с поддержкой 3D, диагональю до 60 дюймов и улучшенными характеристиками экрана

- 8 серия – телевизоры аналогичные 7 серии, но укомплектованные дополнительными аксессуарами, например, видеокамерой для общения в интернете

- 9 серия – модели с диагональю экрана от 80 до 100 дюймов с максимально возможным набором дополнительных аксессуаров и высококачественным экраном.

Телевизор LG 43LM6300PLA

LG 43UH610V. Следующая цифра после указания серии означает номер модели в рамках серии

LG 43UH610V. Затем следует цифра, которая обозначает конструктивные особенности (цвет, форму подставки, дизайн и т.п.)

Таким образом, маркировка говорит о том, что наш телевизор – это первая модель шестой серии в стандартном дизайне.

Тюнер и поддержка HD

LG 43UH610V. Последняя буква в маркировке обычно означает возможности тюнера или способность матрицы поддерживать определённое разрешение.

- T – поддержка формата DVB-T (европейский стандарт цифрового эфирного ТВ)

- C – поддержка формата DVB-C (стандарт цифрового кабельного телевидения)

- S – поддержка формата DVB-S2 (стандарт цифрового спутникового телевидения), а также форматов DVB-T и DVB-C

- V – поддержка форматов DVB-T2, DVB-C и DVB-S2 (разрешение экрана не ниже 1920×1080)

- O – поддержка DVB-T и DVB-C

- U, B – экран телевизора с поддержкой разрешения HD (1366×768).

Такой телевизор не поддерживает Full HD разрешение. Диагональ экрана всегда меньше 32 дюймов.

Такой телевизор не поддерживает Full HD разрешение. Диагональ экрана всегда меньше 32 дюймов.

DVB-T и DVB-T2 – это стандарты цифрового эфирного телевидения. То есть, сигнал цифрового ТВ принимается обычной выносной антенной. При этом важно понимать, что DVB-T и DVB-T2 – несовместимы, несмотря на то, что второй является усовершенствованной версией первого. Формат DVB-T в качестве стандарта принят в странах Европейского Союза, DVB-T2 используется в странах СНГ (Беларусь, Россия и т.п.) Если вы приобретаете сертифицированную модель, то телевизор будет гарантированно поддерживать местный стандарт эфирного телевидения.

DVB-C – разновидность стандарта цифрового телевидения, который используют кабельные операторы. Общий для всех стран Европы.

DVB-S и DVB-S2 – форматы цифрового спутникового телевидения. Если ваш телевизор поддерживает DVB-S2, значит, для просмотра спутниковых телеканалов будет достаточно спутниковой тарелки и специальной карты от провайдера (в CAM-модуль). Если поддержки этого формата нет, значит, для просмотра спутниковых каналов к тарелке придётся докупать и специальный ресивер (приставку).

Если поддержки этого формата нет, значит, для просмотра спутниковых каналов к тарелке придётся докупать и специальный ресивер (приставку).

В данный момент буква V в указании модели является наиболее предпочтительным вариантом, поскольку такие телевизоры поддерживают все актуальные для стран СНГ форматы цифрового сигнала, в том числе спутникового. Кроме того, телевизоры с поддержкой Full HD разрешения (1920×1080) маркируются именно этой буквой.

Нестандартные серии телевизоров LG с ЖК экраном

Существуют серии телевизоров LG, которые не маркируются классическим способом исключительно в силу того, что это намного больше адаптированные к просмотру телевидения мониторы, нежели настоящие телевизоры. В такой технике после указания диагонали сразу следует название серии, состоящее из двух букв и двух цифр, например, LG 27MT58VF-PZ. В данном случае это телеприёмник серии MT58 с диагональю 27 дюймов.

- Серии MN, MA, MT – мониторы с диагональю от 19 до 27 дюймов

- Серия LN – мониторы с диагональю от 28 дюймов

Как правило, в такой технике нет функций, которые обеспечиваются встроенным микропроцессором, то есть изображение не улучшается различными программными способами, нет Smart TV и прочих модных режимов вроде вывода изображения на экран со смартфона.

Маркировка телевизоров LG с OLED экраном до 2016 года

Как уже было сказано выше, телевизоры с OLED-экранами до 2015 года включительно имели классическую маркировку. После указания диагонали обычно указывалась буква E, что означало OLED экран.

В 2014 году маркировка могла иметь вид:

- EB – OLED телевизор с плоским экраном

- EС – OLED телевизор с изогнутым экраном

В 2015 году тип OLED экрана мог обозначаться так:

- EF – OLED телевизор с плоским экраном

- EG – OLED телевизор с изогнутым экраном

Таким образом, модель LG 55EG910V – это телевизор с диагональю 55 дюймов 2015 года выпуска, с изогнутым OLED-экраном, а модель LG 55EC910V – это телевизор с такими же параметрами, но выпущенный в 2014 году.

Буквы и цифры, следующие после указания типа, расшифровываются классическим способом.

Будьте внимательны! Поддержка 4K разрешения актуальна для всех телевизоров выпуска 2016 и 2017 годов. В более старых моделях тип экрана OLED НЕ обязательно означает поддержку 4K разрешения.

Маркировка телевизоров LG с OLED экраном после 2016 года

Стараясь упростить покупателям выбор, в 2016 году компанией LG было принято решение маркировать телевизоры c OLED экраном по-новому. Чтобы сделать такие телевизоры более узнаваемыми, полное название типа вынесли в начало маркировки. Разберём, возможные варианты обозначений на примере телевизора LG OLED55B6V.

LG OLED55B6V. Две цифры после обозначения типа экрана указывают на диагональ экрана.

LG OLED55B6V. Затем всегда следует буква, обозначающая типовые отличия в дизайне. Здесь может быть указан один из 4 вариантов: B, C, G или E. Типы моделей указаны в порядке улучшения технических характеристик и оснащения. Маркировка буквой C означает изогнутый экран. Как нетрудно заметить, наш телевизор имеет базовую комплектацию и характеристики.

Как нетрудно заметить, наш телевизор имеет базовую комплектацию и характеристики.

LG OLED55B6V. После указания модели следует цифра 6 или 7, которая обозначает год выпуска 2016 или 2017 соответственно.

Телевизор LG OLED55B8

LG OLED55B6V. Последняя буква в маркировке говорит о типе тюнера. Для OLED телевизоров возможны следующие варианты тюнеров:

- V, J – европейские тюнеры (DVB-T/T2, DVB-C, DVB-S/S2)

- D – европейские тюнеры с поддержкой DVB-T2 HD

- P – американские и японские системы ATSC и ISDB

Для российского и белорусского рынков чаще всего выпускаются телевизоры с тюнером типа V. Телевизоры с типом P не рассчитаны на европейские форматы телевидения. С очень большой вероятностью вы не встретите их в продаже, но в любом случае старайтесь избегать подобных вариантов, иначе для корректной работы понадобится докупать дополнительный ресивер.

Маркировка телевизоров Samsung

Принцип расшифровки для телевизоров Samsung во многом схож с маркировкой LG, но последовательность и смысл символов несколько иные. Современная маркировка для телевизоров Samsung появилась в 2008 году. Для разбора вариантов маркировки возьмём один из лучших телевизоров 2016 года в соотношении цена/качество Samsung UE50KU6000U.

UE50KU6000U. Первый символ в маркировке – это тип экрана. Возможны следующие обозначения:

- U – LED подсветка с ЖК матрицей

- L – подсветка из люминесцентных ламп с ЖК матрицей (морально устаревший вариант)

- K – OLED экраны

- P – плазменные панели (не выпускаются)

- С – кинескопные, ЭЛТ экраны (не выпускаются)

UE50KU6000U. Второй символ – это обозначение географического региона, для которого предназначен телевизор. В моделях для рынка стран СНГ в маркировке на этом месте всегда будет буква E. Если указан другой символ, внимательно изучайте характеристики телевизора, иначе могут возникнуть проблемы с подключением и использованием.

Если указан другой символ, внимательно изучайте характеристики телевизора, иначе могут возникнуть проблемы с подключением и использованием.

- E – Европа и страны СНГ

- А – Австралия, Африка, Средняя Азия

- N – США, страны Северной и Южной Америки, Южная Корея

UE50KU6000U. После региона указывается диагональ экрана. Возможный диапазон диагоналей для бытовых телевизоров составляет от 18,5 до 88 дюймов. Демонстрационные телевизоры могут иметь большую диагональ.

UE50KU6000U. Следующая буква указывает на год выпуска первой модели. В отличие от маркировки LG, компания Samsung указывает год появления первой модели на рынке, а не год выпуска конкретного телевизора. Календарная маркировка может иметь следующий вид:

- M – 2017 год

- K – 2016 год

- J – 2015 год

- H – 2014 год

- F – 2013 год

- E – 2012 год

- D – 2011 год

- С – 2010 год

- B – 2009 год

- А – 2008 год

UE50KU6000U. После календарного обозначения указывается буква, обозначающая разрешение экрана. Возможны следующие варианты:

После календарного обозначения указывается буква, обозначающая разрешение экрана. Возможны следующие варианты:

- U – телевизоры с разрешением 4K (UHD)

- S – телевизоры с разрешением 4K на основе подсветки с квантовыми точками (Super UHD)

- P – плазменные модели (уже не выпускаются)

Тип разрешения экрана указывается только для телевизоров формата 4K. Если в маркировке буква пропущена, значит это обычный телевизор с разрешением Full HD (1920X1080) или HD (1366×768).

Телевизор Samsung UE50RU7410UXRU

UE50KU6000U. Далее в маркировке указывается серия. Как и в случае с телевизорами LG, серии телевизоров Самсунг разделены с 4 по 9. Чем выше значение, тем лучше характеристики экрана и техническое оснащение телевизора.

UE50KU6000U. Вторая цифра – это номер модели в рамках серии. Ориентироваться на это значение при выборе телевизора особенно не стоит. Поздние варианты могут иметь худшие показатели технических характеристик, чем начальная модель серии.

Поздние варианты могут иметь худшие показатели технических характеристик, чем начальная модель серии.

UE50KU6000U. Две следующие цифры обозначают различные модификации в дизайне. Отличие может заключаться в цвете корпуса, форме подставки или в чём-то ещё не особенно значительном с технической точки зрения.

UE50KU6000U. Последняя буква в маркировке (или две буквы) означает тип тюнера и конструктивные особенности корпуса. Буквенные обозначения появились в 2013 году. До этого тип тюнера обозначался цифрой. Современные значения могут быть следующими:

- U — европейские аналоговые и цифровые стандарты DVB-T2 /T, DVB-C, DVB-S2 (в маркировке после 2014 года)

- AU — корпус телевизора с тюнером типа U и гладкой задней панелью

- BU — корпус телевизора с тюнером типа U и текстурированной задней панелью

- АB (B) — то же, что и U (в маркировке до 2014 года)

- АW — только стандарты DVB-T и DVB-C

- АК — только стандарты DVB-T2/T и DVB-C

- АТ — модель с двумя тюнерами.

Форматы DVB-T2/T, DVB-C, DVB-S2

Форматы DVB-T2/T, DVB-C, DVB-S2

Будьте внимательны! Для телевизоров, предназначенных для реализации в странах Евросоюза актуальна другая маркировка. Они обозначаются следующим образом:

- SD – то же, что и U

- SZ – то же, что и U, но в телевизоре предусмотрено по 2 тюнера каждого типа (DVB-T2 /T, DVB-C, DVB-S2)

- SS – обозначает наличие тюнеров DVB-T/C/S2

- SL – то же, что и SS, но в телевизоре предусмотрено по 2 тюнера каждого типа (DVB-T2/T, DVB-C, DVB-S2)

- S – то же, что и SS (телевизор, созданный для реализации в Нидерландах), но тюнер может быть дополнен стандартом DVB-T2 (T2 Ready).

Маркировка телевизоров Samsung с QLED экраном после 2017 года

В 2017 году компания Samsung приняла решение ввести новый стандарт маркировки для телевизоров с ЖК экранами с 4К разрешением и типом подсветки с квантовыми точками (Super UHD). Ранее в классической маркировке такие экраны обозначались как S, теперь они стали именоваться QLED (не путать с OLED).

Ранее в классической маркировке такие экраны обозначались как S, теперь они стали именоваться QLED (не путать с OLED).

Принципиально в технологии ничего не изменилось, поменяли лишь маркировку. Скорее всего, это было сделано в маркетинговых целях, чтобы покупателю было проще узнать телевизор с новым типом светодиодной суперподсветки. Разберём новую маркировку на примере телевизора Samsung QE55Q7FAMU.

- Q – тип матрицы QLED (Super UHD).

- E – Европейский регион (N — для США, Канады и Южной Кореи)

- 55 – диагональ экрана

- Q7 – серия телевизора

- F – плоский экран (C – в моделях с изогнутым экраном)

- A – год появления первой модели в серии

- M – цвет подставки

- U – тип тюнера DVB-T2, DVB-C, DVB-S2)

Если вы обратили внимание, 2017 год в данной маркировке обозначается как А. Можно предположить, что Samsung таким образом решил презентовать экраны QLED как альтернативу OLED экранам, и, похоже, этот тип экранов ждёт большое будущее. Пока 4К телевизоры с QLED экранами ещё очень дороги, но, скорее всего, со временем они будут дешевле, чем OLED-телевизоры.

Можно предположить, что Samsung таким образом решил презентовать экраны QLED как альтернативу OLED экранам, и, похоже, этот тип экранов ждёт большое будущее. Пока 4К телевизоры с QLED экранами ещё очень дороги, но, скорее всего, со временем они будут дешевле, чем OLED-телевизоры.

Телевизор Samsung UE55RU7200UXRU

Нестандартные серии телевизоров Samsung с ЖК экраном

Как и в случае с LG, компания Samsung для рынка стран СНГ также любезно предлагает различные модели мониторов-телеприёмников (Digital TV Monitors), которые в интернет-магазинах называются телевизорами. Это всё те же мониторы со встроенными тв-тюнерами. То есть основное их отличие от настоящих телевизоров в том, что такие модели не оснащаются компьютеризированной системой управления, а значит, не имеют дополнительных систем корректировки изображения и всего того, что возможно только при наличии процессора (нет Smart TV, возможности управления со смартфона, встроенных игр и т. д.).

д.).

У Самсунга это мониторы серии LT. В интернет-магазинах в разделе «телевизоры» вы можете встретить, например, такие модели:

- V32F390FIX

- T27D590CW

- T24E390EX

- T32E310EX

- T24D391EX

- T19C350EX

Будьте внимательны, не обманитесь! На официальном сайте Samsung эта техника находится в разделе мониторов. Например, у модели T27D590CW тв-тюнер способен обрабатывать только сигналы DVB-T и DVB-C. То есть, по факту вы купите монитор, который не адаптирован для нашего цифрового эфирного телевидения, а сгодится в лучшем случае для кабельного тв.

Модели телевизоров, маркировка которых начинается с LT, например, LT32E310EX, – это тоже всего лишь мониторы со встроенным тюнером. Если вы действительно намерены купить полноценный телевизор, ищите модель с классической маркировкой, все нюансы которой мы разобрали выше.

Заключение. О самом главном

Информация, представленная в этой статье, поможет вам разобраться при выборе телевизора на сайте нашего интернет-магазина.

Если вы хотите купить полноценную модель, обращайте внимание только на модели с классической маркировкой, это гарантированно избавит вас от случайной покупки монитора с тв-функциями.

В маркировке в первую очередь обращайте внимание на географический регион. Помните, что американские телевизоры рассчитаны на частоту электросетей 60 Гц. Проблемы могут возникнуть даже при подключении к сети.

Важное значение имеет тип тюнера. В странах СНГ в качестве эфирного цифрового стандарта используется DVB-T2. К телевизорам с поддержкой только формата DVB-T придётся докупать ресивер.

Непосредственно на корпусе каждого телевизора на задней панели есть дополнительная маркировка, которая позволит вам узнать, где именно был произведён телевизор и для какого рынка разрабатывалась именно эта модель.

В любом случае, если возникли вопросы, вы всегда можете обратиться к специалистам нашего колл-центра и задать интересующие вопросы. Телефоны в верхней части страницы.

Телефоны в верхней части страницы.

Выбрать телевизор

15 Марта 2022

Поделиться

Протокол Modbus — Wiren Board

Other languages:

- English

- русский

Contents

- 1 Основные понятия

- 2 Структуры данных Modbus

- 3 Модель данных Modbus

- 4 Адреса регистров

- 4.1 Нестандартная адресация

- 4.2 Пример описания регистров в документации

- 4.3 Коды функций чтения и записи регистров

- 4.4 Формат данных запросов и ответов Modbus

- 4.5 Коды исключений (ошибки) Modbus

- 4.6 Вычисление контрольной суммы Modbus

- 5 Расширение протокола Modbus Wiren Board

- 5.1 Настраиваемое время задержки ответа устройством

- 5.2 Стопбиты

- 5.3 Режим сплошного чтения регистров

Основные понятия

Modbus — это протокол прикладного (седьмого) уровня модели OSI. Чаще всего он служит для обмена данными между устройствами автоматизации и реализован в виде «протокола ответов на запросы (request-reply protocol)».

В устройствах Wiren Board данные Modbus передаются по последовательным линиям связи RS-485. В последовательных линиях связи протокол RS-485 полудуплексный и работает по принципу «клиент-сервер». Каждое устройство в сети (кроме ведущего см. далее) имеет адрес от 1 до 247, адрес 0 используется для широковещательной передачи данных всем устройствам, а адреса 248–255 считаются зарезервированными согласно спецификации Modbus, их использование не рекомендуется.

Существует две спецификации протокола: Modbus RTU и Modbus ASCII. В Modbus RTU передается 11-битный символ, состоящий из 1 стартового бита, 8 бит данных (начиная с младшего бита), бит четности (необязателен) и 2 стоповых бита — если бит четности не передается, или 1 стоповый бит — если бит четности передается. Такой символ передает 1 байт данных. В устройствах Wiren Board по умолчанию бит контроля четности не передается и используется 2 стоповых бита. В Modbus ASCII каждый байт передается двумя символами, представляющими ASCII-коды младшей и старшей четырехбитной группы байта (пример). Modbus RTU передает больше информации при той же скорости последовательной линии, и в устройствах Wiren Board используется именно он. Все дальнейшее описание относится к Modbus RTU.

Modbus RTU передает больше информации при той же скорости последовательной линии, и в устройствах Wiren Board используется именно он. Все дальнейшее описание относится к Modbus RTU.

Ведущее устройство («мастер», или «клиент») периодически опрашивает «ведомое», или «сервер». Ведущее устройство не имеет адреса, передача сообщений от устройства-сервера ведущему без запроса ведущего в протоколе не предусмотрена.

Датаграмма Modbus в общем виде

Пакет данных Modbus выглядит, как это показано на рисунке. PDU (Protocol Data Unit) — общая часть пакета MODBUS, включающая код функции и данные пакета. ADU (Application Data Unit) — полный пакет MODBUS. Включает в себя специфичную для физического уровня часть пакета и PDU. Для последовательных линий в заголовке ADU передается адрес устройства, а в конце — контрольная сумма CRC16. Максимальный размер ADU в последовательных коммуникационных линиях составляет 253 байта (из максимальных, разрешенных спецификацией 256 байт вычитается 1 байт адреса и два байта контрольной суммы). Для справки — в Modbus TCP максимальная длина пакета составляет 260 байт.

Для справки — в Modbus TCP максимальная длина пакета составляет 260 байт.

Функция кодируется одним байтом и определяет, какое действие должно выполнить устройство-сервер. Значение кодов функций лежат в диапазоне от 1 до 255, причем коды от 128 до 255 зарезервированы для сообщений об ошибках со стороны устройства-сервера. Код 0 не используется. Размер блока данных может варьироваться от нуля до максимально допустимого. Если обработка запроса прошла без ошибок, то устройство-сервер возвращает пакет ADU, содержащий запрошенные данные.

При возникновении ошибки устройством возвращается код ошибки. При обычной транзакции код функции в ответе возвращается без изменений; при ошибке старший бит кода функции устанавливается в единицу (то есть код функции + 0x80). Так же есть таймаут ожидания ответа от ведомого устройства — бессмысленно долго ждать ответ, который, возможно, никогда и не придет.

Структуры данных Modbus

В Modbus принято кодировать адреса и данные в формате big-endian, то есть в формате, когда байты следуют, начиная со старшего: например, при передаче шестнадцатеричного числа 0x1234 сначала устройством будет принят байт 0x12, а затем — 0x34. Для передачи данных другого типа, например, чисел с плавающей запятой (float), текстовых строк, даты и времени суток и т.п. производитель может выбрать свой собственный способ кодирования — для расшифровки получаемых данных важно ознакомится со спецификацией производителя устройства.

Для передачи данных другого типа, например, чисел с плавающей запятой (float), текстовых строк, даты и времени суток и т.п. производитель может выбрать свой собственный способ кодирования — для расшифровки получаемых данных важно ознакомится со спецификацией производителя устройства.

Модель данных Modbus

Обмен данными с Modbus-устройствами происходит через регистры. В протоколе Modbus определяется четыре типа регистров, показанных в таблице:

| Таблица | Размер | Доступ |

|---|---|---|

| Регистры флагов (Coils) | 1 бит | чтение и запись |

| Дискретные входы (Discrete Inputs) | 1 бит | только чтение |

| Регистры хранения (Holding Registers) | 16-битное слово | чтение и запись |

| Регистры ввода (Input Registers) | 16-битное слово | только чтение |

Регистры флагов (Coils) хранят однобитные значения — то есть могут находится в состоянии 0 или 1. Такие регистры могут обозначать текущее состояние выхода (включено реле). Название «coil» буквально и означает обмотку-актюатор электромеханического реле. Регистры флагов допускают как чтение, так и запись.

Такие регистры могут обозначать текущее состояние выхода (включено реле). Название «coil» буквально и означает обмотку-актюатор электромеханического реле. Регистры флагов допускают как чтение, так и запись.

Дискретные входы (Discrete Inputs) также являются однобитными регистрами, описывающими состояние входа устройства (например, подано напряжение — 1). Эти регистры поддерживают только чтение.

Регистры хранения (Holding Registers) и регистры ввода (Input Registers) представлены двухбайтовым словом и могут хранить значения от 0 до 65535 (0x0000 — 0xFFFF). Регистры ввода допускают только чтение (например, текущее значение температуры). Регистры хранения поддерживают как чтение, так и запись (для хранения настроек). В настоящее время во многих устройствах, в частности в устройствах Wiren Board, эти регистры не разделяются. Команды на чтение регистра хранения N и регистра ввода N обратятся к одному и тому же значению в адресном пространстве устройства.

Адреса регистров

Регистры в стандарте Modbus адресуются с помощью 16-битных адресов. Адресация начинается с нуля. Адрес регистра, таким образом, может принимать значения от 0 до 65535.

Адресация начинается с нуля. Адрес регистра, таким образом, может принимать значения от 0 до 65535.

Адресные пространства регистров, также называемые таблицами иди блоками, могут быть различны для всех четырёх типов регистров. Это значит, что значения регистров с одинаковым адресом, но разным типом, в общем случае разные.

Например, при чтении регистра флагов (coil) номер 42, регистра дискретного входа (Discrete), регистров ввода и хранения (Input и Holding) с теми же адресами, можно получить четыре разных значения.

Нестандартная адресация

В документации на некоторые, особенно старые, устройства адреса элементов (регистров) указываются в формате, не соответствующем стандарту. В этом формате тип элемента кодируется первой цифрой адреса, а адресация начинается не с нуля.

Например, регистр хранения с адресом 0 может записываться как 40001 или 400001, а Coil с адресом 0 как 000001.

В таблице перевода адресов в стандартный формат показаны диапазоны для двух разных нестандартных типов указания адресов и соответствующие им типы данных и диапазоны стандартных адресов.

| Тип данных | Стандартные адреса | Стандартные адреса (hex) | Нестандартные адреса (5 цифр) | Нестандартные адреса (6 цифр) |

|---|---|---|---|---|

| Флагов (Coils) | 0-65535 | 0x0000 — 0xFFFF | 00001 — 09999 | 000001 — 065536 |

| Дискретных входов (Discrete) | 0-65535 | 0x0000 — 0xFFFF | 10001 — 19999 | 100001 — 165536 |

| Регистры входов (Input Registers) | 0-65535 | 0x0000 — 0xFFFF | 30001 — 39999 | 300001 — 365536 |

| Регистры хранения (Holding Registers) | 0-65535 | 0x0000 — 0xFFFF | 40001 — 49999 | 400001 — 465536 |

Признаки использования нестандартной адресации:

- Адреса записываются в десятичном формате

- Во всех адресах пять или шесть цифр

- Адреса с недискретными данными (показания датчиков и т.п.) начинаются на 30 или 40

Часто рядом с нестандартными адресами указываются и адреса соответствующие стандарту, обычно в шестнадцатеричном формате. Стоит отметить, что физически в пакете данных передаются адреса в стандартном формате, независимо от способа представления их в документации.

Стоит отметить, что физически в пакете данных передаются адреса в стандартном формате, независимо от способа представления их в документации.

Пример описания регистров в документации

В готовых шаблонах устройств для контроллера Wiren Board есть шаблон для однофазного счетчика электроэнергии SDM220 (/usr/share/wb-mqtt-serial/templates/config-sdm220.json). В документации от производителя «Eastron SDM 220 Modbus Smart Meter Modbus Protocol Implementation V1.0» перечислены регистры и соответствующие им измеряемые параметры, например:

| Address (Register) | Description | Units | Modbus Protocol Start Address Hex (Hi Byte Lo Byte) |

|---|---|---|---|

| 30001 | Line to neutral volts. | Volts | 00 00 |

| 30007 | Current. | Amps. | 00 06 |

| 30013 | Active power | Whatts | 00 0C |

| 30019 | Apparent power | VoltAmps | 00 12 |

. .. .. | … | … | … … |

Производитель в таблице приводит и логические, и физические адреса регистров, что позволяет нам с легкостью создать шаблон устройства и проиллюстрировать связь между логическими и физическими адресами Modbus-регистров.

Фрагмент шаблона счетчика SDM220

Коды функций чтения и записи регистров

В следующей таблице приведены наиболее распространенные коды функций Modbus:

| Код функции | HEX | Название | Действие |

|---|---|---|---|

| 1 | 0x01 | Read Coils | Чтение значений нескольких регистров флагов |

| 2 | 0x02 | Read Discrete Inputs | Чтение значений нескольких дискретных входов |

| 3 | 0x03 | Read Holding Registers | Чтение значений нескольких регистров хранения |

| 4 | 0x04 | Read Input Registers | Чтение значений нескольких регистров ввода |

| 5 | 0x05 | Write Single Coil | Запись одного регистра флагов |

| 6 | 0x06 | Write Single Register | Запись одного регистра хранения |

| 15 | 0x0F | Write Multiple Coils | Запись нескольких регистров флагов |

| 16 | 0x10 | Write Multiple Register | Запись нескольких регистров хранения |

Команды условно можно разделить по типам: чтение значений — запись значений; операция с одним значением — операция с несколькими значениями.

Формат данных запросов и ответов Modbus

Рассмотрим подробнее, как происходит обмен данными между устройством-клиентом, отправляющим запрос, и устройством-сервером, отвечающим ему. На следующем рисунке показан обмен данными контроллера с устройством с адресом 0x01. Мы хотим прочесть 8 coil-регистров, начиная с первого.

Обмен данными в Modbus

В качестве данных мы получили шестнадцатеричное число 0x2D, то есть состояние восьми coil-регистров в двоичном виде такое: 0b10110100.

В следующей таблице приведены структуры данных запросов и ответов для основных функций Modbus.

| Код функции | Запрос | Ответ |

|---|---|---|

| 1 (Read Coils) и 2 (Read Discrete Inputs) |

|

|

| 3 (Read Holding Registers) и 4 (Read Input Registers) |

|

|

| 5 (Write Single Coil) |

| Ответ аналогичен запросу |

| 6 (WriteSingle Register) |

| Ответ аналогичен запросу |

| 15 (WriteMultipleCoils) |

|

|

| 16 (Write Multiple register ) |

|

|

Коды исключений (ошибки) Modbus

Если запрос не может по той или иной причине быть обработан устройством-сервером, то в ответ он отправляет сообщение об ошибке. Соообщение об ошибке содержит адрес Modbus-устройства, код функции, при выполнении которой произошла ошибка, увеличенный на 0x80, код ошибки и контрольную сумму:

Соообщение об ошибке содержит адрес Modbus-устройства, код функции, при выполнении которой произошла ошибка, увеличенный на 0x80, код ошибки и контрольную сумму:

Транзакция завершилась с ошибкой

В этом случае мы попытались обратиться к несуществующему адресу регистра 0xFFFF и попытались прочесть 8 регистров флагов. В результате мы получили код ошибки 0x03 — «В поле данных передано неверное значение».

Наиболее распространенные коды ошибок Modbus приведены в следующей таблице:

| Код ошибки | Название ошибки | Что означает |

|---|---|---|

| 1 | Illegal Function | В запросе был передан недопустимый код функции |

| 2 | Illegal Data Address | Указанный в запросе адрес не существует |

| 3 | Illegal Data Value | Неверный формат запроса, например количество байт в запросе не соответствует ожидаемому. Примечание: несмотря на название, эта ошибка не говорит о том, что само значение регистра неправильное или ошибочное, и должна использоваться только для ошибок формата запроса. |

| 4 | Server Device Failure | Произошла невосстановимая ошибка на устройстве при выполнении запрошенной операции |

| 5 | Acknowledge | Запрос принят, выполняется, но выполнение потребует много времени; необходимо увеличить таймаут. |

| 6 | Server Device Busy | Устройство занято обработкой предыдущего запроса. |

| 7 | Negative Acknowledge | Устройство не может выполнить запрос, необходимо получить от устройства дополнительную диагностическую информацию. Возможно, требуется тех. обслуживание. |

| 8 | Memory Parity Error | Ошибка четности при обращении к внутренней памяти устройства. |

Вычисление контрольной суммы Modbus

Для протокола Modbus RTU 16-битная контрольная сумма (CRC) вычисляется по алгоритму, описанному в спецификации Modbus, в документе «Modbus Serial Line Protocol and Implementation Guide», раздел «CRC-generation». Передающее устройство формирует два байта контрольной суммы на основе данных сообщения, а принимающее устройство заново вычисляет контрольную сумму и сравнивает с полученной. Совпадение принятой и вычисленной контрольной суммы Modbus RTU считается индикатором успешного обмена данными.

Передающее устройство формирует два байта контрольной суммы на основе данных сообщения, а принимающее устройство заново вычисляет контрольную сумму и сравнивает с полученной. Совпадение принятой и вычисленной контрольной суммы Modbus RTU считается индикатором успешного обмена данными.

В случае ограниченных вычислительных ресурсов для вычисления контрольной суммы существует функция, использующая табличные значения (также приведена в спецификации).

Расширение протокола Modbus Wiren Board

Мы производим устройства, которые работают по стандартному протоколу Modbus RTU. Но протокол очень старый и имеет ряд недостатков, которые мы решили устранить с помощью своего расширения протокола.

Всё описываемое ниже справедливо только для Modbus-устройств Wiren Board.

Настраиваемое время задержки ответа устройством

Устройства работают по стандарту, поэтому отвечают master-устройству через 3.5 символа после конца кадра запроса.

Но некоторые сторонние master-устройства могут не соблюдать стандарт и после отправки запроса продолжают удерживать приемопередатчик в режиме отправки некоторое время.

В устройствах есть специальный регистр 113, в котором можно настроить время ответа slave-устройства в миллисекундах. Нужное значение подбирается опытным путём.

Стопбиты

Устройства всегда ожидают от мастера 1 стопбит, а отправляют ответ с 2.

Благодаря этому невозможно неправильно настроить стопбиты в master- и в slave-устройстве. Передача ответов более надежная даже, если мастер ожидает 1 стопбит. В последних прошивках настройка стопбита в регистре 112 игнорируется.

Режим сплошного чтения регистров

Часто на устройствах регистры расположены с зазором, который не позволяет читать все необходимые регистры подряд одной командой.

Мы добавили режим сплошного чтения, который активируется записью 1 в регистр 114. При активации можно запрашивать любой регион, который укладывается по длине в ограничения команды чтения.

При таком запросе устройство вернёт пакет со значением регистров. Если регистры отсутствуют в устройстве, то для них будет возвращено значение 0xFFFE.

Расшифровка артикулов DeWalt ― DeWALT

Покупатели бренда DEWALT часто задают вопросы, как расшифровывается артикул, почему артикул состоит не только из цифр, означают ли что-то эти буквы и т.п. Чтобы покупатель не терялся в догадках, мы решили подготовить статью и показать, как надо читать артикулы DEWALT и как их расшифровывать.

Итак, артикул состоит из 4-х частей

Пример: DCD771D2-KS

Префикс

Определение: первые несколько букв, идущие до номера серии

Значение: означает категорию товара, подробнее см. ниже

Пример: «DCD»

Номер серии

Определение: три или более цифр после префикса

Значение: обозначает номер серии

Пример: «771»

Суффикс

Определение: буквы и цифр после серии и до тире

Значение: означает тип (характер) комплектации

Пример: «D2»

Расширение

Определение: две буквы после тире

Значение: вариант поставки, тип инструмента

Пример: «-KS»

Расшифровки

Расшифровка популярных префиксов DEWALT

| DCD | Аккумуляторные дрели-шуруповерты |

| DCF | Аккумуляторные шуруповерты, гайковерты |

| DCH | Аккумуляторные перфораторы |

| DCG | Аккумуляторные УШМ (болгарки) |

| DCS | Аккумуляторные пилы (дисковые, торцовочные, лобзики, сабельные, отрезные) |

| DCN | Аккумуляторные гвоздезабивные пистолеты (нейлеры) |

| DCB | Аккумуляторные батареи, зарядные устройства, адаптеры |

| DCV | Аккумуляторные пылесосы, воздуходувки |

| DCT | Аккумуляторные приборы контроля |

| DCL | Аккумуляторные осветительные приборы (фонари, прожекторы) |

| DCP | Аккумуляторные рубанки |

| DCE | Аккумуляторные диспенсеры (пистолеты для герметиков) |

| DCR | Аккумуляторные аудиосистемы (радио) |

| DHS | Аккумуляторная торцовочная пила 108В |

| DCW | Аккумуляторные фрезеры, орбитальные машины |

| DCM | Аккумуляторные полировальные машины |

| DE | Принадлежности к электроинструменту (упоры, насадки, переходники, шины и т. д.) д.) |

| DT | Оснастка для электроинструмента (сверла, буры, биты, диски, пилки, круги и т.д.) |

Расшифровка суффикса

Суффикс чаще всего состоит из буквы и цифры

| G | емкость батареи 1 Ач |

| C | емкость батареи 1,3 Ач |

| S | емкость батареи 1,5 Ач |

| D | емкость батареи 2 Ач |

| L | емкость батареи 3 Ач |

| M | емкость батареи 4 Ач |

| P | емкость батареи 5 Ач |

| T | емкость батареи 6 Ач |

| X | емкость батареи 9 Ач |

| Y | емкость батареи 12 Ач |

| N | Батарей и зарядного устройства нет в комплекте, поставка к коробке |

| NT | Батарей и зарядного устройства нет в комплекте, поставка в чемодане |

| 1 | Цифра 1 после буквы — один аккумулятор в комплекте + Зарядное устройство |

| 2 | Цифра 2 после буквы — два аккумулятора в комплекте + Зарядное устройство |

| нет суффикса |

В комплекте нет батарей и зарядного устройства, поставка без чемодана |

Расшифровка расширения

Расширение состоит из двух букв и идет после тире

| -QS | Сетевой электроинструмент DEWALT |

| -QW | Аккумуляторный инструмент DEWALT |

| -XJ | Инструмент DEWALT в версии «N», поставка без батарей и ЗУ. |

| -XJ | Акумуляторная батарея или Зарядное устройство DEWALT |

| -KS | Товар поставляется напрямую с фабрики на склад в России |

| -RU | Сетевой электроинструмент STANLEY |

| -KR/-A9/-B1/-TW/-BR/-XD/-B5/-B9/-B9EG/-TR/-IN -AR/-B2/-BR/-B3/-B2C |

Инструмент для других рынков сбыта(нестандартный штепсель, напряжение). Не для продажи в России, Украине, СНГ |

Примеры расшифровки артикула

- DCh374P2-QW

«DCH»- аккумуляторный перфоратор, в комплекте «Р» — аккумулятор емкостью 5 Ач, аккумуляторов в комплекте два, зарядное устройство и чемодан к комплекте (по умолчанию всегда в комплекте)

- DCF894N-XJ

«DCF»- аккумуляторный гайковерт, в комплекте нет аккумуляторов и зарядного устройства, чемодана нет в комплекте

«Нестандартное мышление в сочетании со смекалкой»

Блоги Лингвистика Научные закрытия

Сложность

1. 8

8

Редакция выясняет

Бристольский университет выпустил пресс-релиз под интригующим заголовком: «Ученый из Бристоля взломал код Войнича, разгадав многовековую загадку средневековой рукописи». Счастливчиком, сумевшим открыть тайну манускрипта Войнича, оказался научный сотрудник университета, доктор Джерард Чешир. Как сказано в пресс-релизе, на все про все у Чешира ушло две недели, в течение которых он, применив «нестандартное мышление в сочетании со смекалкой», догадался, что манускрипт написан на не дошедшем до нас протороманском языке. Можно радоваться и объявлять очередную загадку века решенной? На самом деле нет.

Фрагмент манускрипта Войнича

Поводом для публикации пресс-релиза послужил выход статьи Чешира в апрельском выпуске журнала Romance Studies. Правда, впервые Джерард Чешир, тогда еще не защитивший PhD, выступил со своими открытиями в конце 2017 года. Видимо, двух недель для подготовки полноценной научной публикации оказалось мало — потребовалось еще полтора года, чтобы заявить о своем открытии в реферируемом журнале.

Правда, впервые Джерард Чешир, тогда еще не защитивший PhD, выступил со своими открытиями в конце 2017 года. Видимо, двух недель для подготовки полноценной научной публикации оказалось мало — потребовалось еще полтора года, чтобы заявить о своем открытии в реферируемом журнале.

Добавление от 18 мая:

Бристольский университет удалил сообщение о расшифровке рукописи Войнича со своего сайта, а также с сайтов-агрегаторов Phys.org и EurekAlert! Кроме того, на сайте университета было опубликовано заявление, согласно которому спорное исследование не имеет никакого отношения к работе подразделений вуза, за его содержание отвечает только Джерард Чешир.

Поделиться

Впрочем, уже та, ранняя публикация сразу вызвала массу критических замечаний. Очевидно, новая волна критики воспоследует: за последние сто лет было предпринято множество самых серьезных попыток расшифровать манускрипт Войнича, причем за дело брались опытнейшие лингвисты и криптологи, но добиться успеха не удалось пока что никому.

Не удалось даже ответить на главный вопрос: манускрипт действительно содержит некий шифр, который можно прочитать, или его текст — лишь бессмысленный набор непонятных знаков? (Подробнее об этих попытках и о том, почему они ни к чему не привели, читайте в нашем материале «Священнику, хозяину дома, мне и людям».)

Кстати, до некоторой степени появлению публикаций, подобных работе Чешира, способствовало решение Библиотеки Бейнеке, где хранится эта рукопись XV века, сделать доступными ее точные копии для всех желающих — настолько велико желание ученых понять, что же там написано, и настолько угасла их вера в собственные силы, раз они зовут на помощь всех желающих.

Манускрипт Войнича — иллюстрированная рукопись, по-видимому XV века. Пергамент, на которой она написана, датируется 1404–1438 годами, хотя, в принципе, текст на ней мог быть записан гораздо позже. Этот текст написан неизвестным автором на неизвестном языке, расшифровать который до сих пор не удалось.

Рукопись была названа по имени польского библиофила и антиквара Уилфрида Войнича (Wilfrid Voynich), который приобрел ее в 1912 году у иезуитов в местечке неподалеку от Рима. Сейчас рукопись хранится в библиотеке Бейнеке при Йельском университете.

Книга состоит из 240 страниц, хотя считается, что еще не менее трех десятков страниц утрачены. Почти каждая страница снабжена иллюстрациями, но даже это не помогает ее расшифровке.

Поделиться

Действительно, публикации о расшифровке манускрипта Войнича в последнее время появляются регулярно (например, вот и вот).

Быть может, когда-нибудь талантливый любитель действительно сможет дать ученым важную подсказку, которая поможет как-то по-новому взглянуть на этот загадочный текст. Но не сегодня.

Мы обратились к лингвисту Александру Пиперски с просьбой прокомментировать статью Джерарда Чешира. Публикуем ниже его ответ.

Джерард Чешир, читая манускрипт Войнича, находит буквы, похожие на латинские, обнаруживает какие-то слова, похожие на известные слова латыни и романских языков (французского, итальянского, испанского, румынского, галисийского и так далее) и объявляет это незаcвидетельствованным протороманским языком.

Однако он допускает такую высокую степень приблизительности и нерегулярности соответствий между этим языком, латынью и современными романскими языками, что туда можно было бы вчитать и германские, и славянские слова, да и вообще какие угодно.

Если позволять себе брать даже не очень похожие слова из любых романских языков, что-нибудь да найдется: например, автор переводит omor néna как killed/dead baby (англ. «убитый, или мертвый, младенец»), потому что по-румынски есть слово omor — to murder (англ. «убивать»; хотя на самом деле в румынском это либо существительное «убийство», либо глагол первого лица единственного числа настоящего времени «убиваю»), а по-испански nena — «девочка».

Но вообще-то у языка должна быть еще и грамматика: слова в предложении должны быть связаны между собой. Более того, это только один из первых примеров, а дальше Чешир и вовсе не приводит параллели из других языков, а просто перечисляет языки списком — пусть читатель сам угадывает, какое слово из Войнича отдаленно похоже на какие романские слова.

Например, сочетание mériton o’pasaban + mapeós, прочитанное им как thanks is given to God for the mappings (англ. «благодарность приносится господу за карты»), описывается отсылкой к таким языкам, как «французский, галисийский, латинский, испанский». Но в точности таких слов в этих языках нет, а если бы и были сейчас, то едва ли могли встретиться в средневековой рукописи, ведь в то время эти языки звучали по-другому.

В чем-то протороманский язык Чешира похож на лингва франка — смешанный язык, которым в Средние века пользовались средиземноморские моряки, но это лишь сходство идеи, не более того: считать, что манускрипт Войнича написан на лингва франка, невозможно.

Единственная интерпретация Чешира, кажущаяся разумной, — это там, где под картинками с зодиаком, возможно, подписаны романские названия месяцев (июнь, июль и так далее): здесь гораздо ограниченнее возможности для интерпретации, и поэтому переводы не выглядят притянутыми.

В общем, перед нами пример любительского рассуждения в том духе, который известен русскому читателю от академика Фоменко: если позволять себе вчитывать в текст слова десятка языков, допуская в них произвольные искажения, всегда что-нибудь да найдется. Но не стоит считать это дешифровкой рукописи.

Но не стоит считать это дешифровкой рукописи.

Подготовил Дмитрий Иванов

Ранее в этом блоге

24 мая, 2022

Мерило прогресса: зачем России был нужен Web of Science и как без него дальше

07 апреля, 2020

Большие проблемы крохотного динозавра

10 января, 2020

Большая чистка

24 июня, 2019

Провал миссии Science

23 января, 2019

Не натягивайте овцу на глобус

18 января, 2019

Больше хайпа богу ГМО

30 октября, 2018

Кладбище отозванных статей

09 октября, 2018

Исследуем тех, кто исследует обиды

Читайте также

Умные лампочки научились следить за движением в комнате по изменению сигнала Wi-Fi

Туннельный эффект помог провести радикальные химические реакции

Нановода оказалась проводником при высоком давлении и температуре

Клизма майя, алгоритм для сплетников и краш-лось

Рассказываем о лауреатах Шнобелевской премии 2022 года

Что такое MBA образование, расшифровка понятия – статьи – Международный институт менеджмента ЛИНК

Интеллектуальный, экономический, научно-технический потенциал общества в значительной степени зависит от уровня развития образовательной сферы. Образование является фундаментальным фактором развития личности.

Образование является фундаментальным фактором развития личности.

Специалисты в области управления, менеджеры высшего и среднего звена часто задаются вопросом: «Что такое MBA образование, зачем его получать?». Действительно, высшее образование сегодня стало стандартом, оно необходимо, а MBA что дает, зачем это нужно?

Давайте поговорим об этом.

Master of Business Administration (Магистр делового администрирования), сокращенно MBA – это квалификационная степень в менеджменте.

Фактически, диплом MBA, выданный уважаемой бизнес-школой, подтверждает высокую квалификацию выпускника в сфере управления бизнес-процессами.

Срок обучения на программах Master of Business Administration составляет 2-3 года. Обязательным условием поступления является наличие высшего образования и опыта работы в управленческом корпусе.

Кто идет учиться

Наличие степени MBA — это не только теоретические знания и умение их применить на практике. Это — престиж.

Это — престиж.

Учиться, как правило, идут те, у кого уже есть достаточный опыт работы в бизнесе, опыт руководящей деятельности. Среднестатистический слушатель сегодня стал моложе, чем был восемь-десять лет назад. Он осознанно подходит к развитию карьеры и вопросам профессионального роста, делая ставку на инвестиции в свое будущее.

Часто получать МВА образование приходят руководители компаний малого и среднего бизнеса, целью которых является актуализация управленческих знаний, необходимых для поддержки, развития текущих и новых проектов.

Как определить эффективность бизнес-образования?

Бизнес-образование все чаще рассматривается руководящими работниками как способ повышения профессионального уровня. Перед поступлением в школу многие из них хотят узнать, каким образом образовательное учреждение поможет им продвинуться в карьерном росте.

Зачастую доминирующим мотивом, движущим к приобретению знаний, является желание расширить управленческий кругозор.

Данная потребность действительно является актуальной в условиях современной экономики, где мастер делового администрирования должен эффективно действовать в условиях неопределенности и стремительной смены обстоятельств.

Традиционное понимание знания заключается в обладании достоверной информацией, которая в определенной мере может помочь решить практические проблемы. Утверждение «я знаю» в большинстве случаев означает — «я в курсе, как это делал кто-то другой».

Вместе с тем, знания, содержащиеся даже в лучших программах MBA, приобретают полезные свойства только в тех случаях, когда они используются в процессе деятельности, у которой имеется субъект и цель.

Хорошо, когда академический подход сочетается с обширным практическим опытом тьютора, но даже этого недостаточно: в ходе обучения знания должны превратиться в навыки.

Одним из наиболее объективных критериев оценки деятельности бизнес-школы является наличие международных аккредитаций.

На сегодняшний день наиболее актуальными не только в России, но и во всем мире являются аккредитации АМВА, EFMD и AACSB (все вместе они называются «Triplecrown» — «Тройная корона»). Ею может похвастаться менее 1% школ на всей планете.

Подробнее об аккредитациях и рейтингах MBA.

Кризис росту не помеха

Несмотря на кризис, тренд на увеличение интереса к бизнес-образованию сохранится, уверяют эксперты. Спрос на качественные дорогостоящие программы растет, хоть не так быстро. Но и рынок российского бизнес-образования относительно молодой – всего лишь каких-то 25 лет.

Инфляция, сокращение государственных программ, увеличение затрат и налогового бремени неожиданно выявили рост одного из рынков – рынка бизнес-образования в России. В сложившихся условиях люди понимают, что им нужно менять стратегию, стремятся получить новый опыт, знания, мировоззрение и поэтому идут учиться.

Как выбрать учебное заведение

На сегодняшний день бизнес-образование представлено на рынке огромным разнообразием программ. При этом результативность каждой из них зависит от круга задач, которые ставит перед собой слушатель.

При этом результативность каждой из них зависит от круга задач, которые ставит перед собой слушатель.

Выбор определяется исходя из множества критериев: количества времени, финансовых возможностей, опыта работы, специфики профессиональной деятельности и т.п. Поэтому в определенных случаях можно ограничиться разовым тренингом личностного роста, а в других — необходимо долгосрочное обучение.

Стоит отметить, что для достижения серьезных результатов стоит остановиться на длительных полноценных программах.

Если MBA бизнес образование необходимо для карьерного роста без перехода в иную профессиональную область, наиболее подходящим вариантом станет изучение лучших практик в своей области. В тех случаях, когда речь идет об управленческой карьере, прекрасным выбором станет бизнес-школа МВА.

Расшифровка маркировки «BESKONTA electronics»

Датчики

- Влажности, температуры, влажности+температуры с аналоговым выходом [серии SHA, STA, SHTA]

- Температуры терморезистивные [серии ST01, ST02]

- Температуры игольчатые [серии STN]

- Углекислого газа [серии SCO2]

- Ёмкостные [серии SES, SET, SExH]

- Уровня [серии SEA]

- Индуктивные [серии SIS]

Регуляторы

- Влажности, влажности+температуры [серии RH, RHT]

- Углекислого газа [серии RCO2]

Системы управления микроклиматом air-VENT

- Контроль влажности [серии air-BASH]

- Контроль влажности+температуры [серии air-BASHT]

- Контроль углекислого газа CO2 [серии air-BASC]

Фотобарьеры

- Общепромышленные [серии BORE01, BORE02]

- Вибростойкий [серии BOREV01]

- Для лифтов [серии BOREL01]

Аксессуары

- Соединители для датчиков [серии «S»]

|

Датчики влажности, температуры, |

|

| Примеры обозначения: SHTA01-20V120G-U010-TF; STA02-A79B35-U010-K-PL | |

| Тип датчика (внутренний технический неинформативный параметр) | |

| SHA | Датчик влажности с аналоговым выходом |

| STA | Датчик температуры с аналоговым выходом |

| SHTA | Датчик влажности и температуры с аналоговым выходом |

| 01- | Серия «01» (конструктив корпуса — без прямоугольной коробки) |

| 02- | Серия «02» (конструктив корпуса — с прямоугольной коробкой) |

| Геометрические характеристики | |

| для серии «01» | |

| -20V120G- | Маятниковое исполнение (диаметр 20 мм, длина 120 мм) |

| для серии «02» | |

| -79B35- | Настенное исполнение (присоединительный размер 79 мм, габаритный размер 35 мм) |

| -79N114- | Исполнение с малой инерцией (присоединительный размер 79 мм, длина чувствительного элемента 114 мм) |

| -79V114- | Канальное исполнение (присоединительный размер 96 мм, длина чувствительного элемента 114 мм) |

| -79Vxxx- | Канальное исполнение (присоединительный размер 96 мм, длина чувствительного элемента xxx мм) |

| -A79B35- | Накладной с проводом: на трубопровод (для обратной воды) |

| Выходной сигнал | |

| -I420- | Выход по току (4-20 мА) 3х-проводная схема |

| -I020- | Выход по току (0-20 мА) 3х-проводная схема |

| -U01- | Выход по напряжению (0…1 В) 3х-проводная схема |

| -U03- | Выход по напряжению (0…3 В) 3х-проводная схема |

| -U05- | Выход по напряжению (0…5 В) 3х-проводная схема |

| -U010- | Выход по напряжению (0…10 В) 3х-проводная схема |

| -MB- | Modbus RTU (по RS-485) |

| Диапазон шкалы измерения температуры | |

| (пусто) | -40…+60 гр. С С |

| -m10p80- | -10…+80 гр.С |

| -m0p80- | 0…+80 гр.С |

| -p10p80- | +10…+80 гр.С |

| Диапазон шкалы измерения влажности | |

| (пусто) | 0…100 % |

| -h20H80- | 10…80 % |

| -HxxHyy- | xx…yy % |

| Тип электрического подключения | |

| (пусто) | Кабель* |

| -K- | Клеммы |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| -P01- | Разъём 4х-пиновый герметичный IP68 |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т сталь 12Х18Н10Т |

| -TF- | Пластик конструкционный |

| -PL- | Пластик |

| -PP- | Полипропилен |

| *Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Терморезистивные датчики температуры [серии ST01, ST02] система обозначений |

|

| Пример обозначения: ST02-A79B35-Pt1000-K-PL | |

| Тип датчика (внутренний технический неинформативный параметр) | |

| ST01- | Серия «01» (конструктив корпуса — без прямоугольной коробки) |

| ST02- | Серия «02» (конструктив корпуса — с прямоугольной коробкой) |

| Геометрические характеристики | |

| для серии «01» | |

| -14N75G- | Пальчиковый: цилиндрический D=14 мм; L=75 мм; герметичность IP68 |

| -45G15- | Клемма под винт: отверстие 6,5мм; габариты: 45×15 мм |

| -6N50G- | Универсальный: цилиндрический D=6 мм; L=50 мм, герметичность IP65 |

| -6NxxxG- | Универсальный: цилиндрический D=6 мм; L=xxx, герметичность IP65 |

| -A6N50G- | Накладной с проводом: на трубопровод (для обратной воды) |

| -C6V100- | Канальный упрощённый: без клеммника D=6 мм; L=100 мм |

| -C6Vxxx- | Канальный упрощённый: без клеммника D=6 мм; L=xxx мм |

| -D10N1000G- | Зондовый: для овощехранилищ D=10 мм; L=1000 мм |

| -D10NxxxxG- | Зондовый: для овощехранилищ D=10 мм; L=xxxx мм |

| для серии «02» | |

| -79B35- | Настенный: между отверстиями 79 мм, высота от стены 35 мм |

| -79N40- | Настенный выносной: между отверстиями 79 мм, выносной элемент 40 мм |

| -79V100- | Канальный: с клеммником, между отверстиями 79 мм, выносной элемент 100 мм |

| -79Vxxx- | Канальный: с клеммником, между отверстиями 79 мм, выносной элемент xxx мм |

| -A79B35- | Накладной с клеммником: на трубопровод (для обратной воды) |

| Выходной сигнал | |

| -Pt100- | Резистивный: Pt100 (α=3850 ppm/°C, class B) 3х-проводная схема |

| -Pt100x2- | Резистивный: Pt100 (α=3850 ppm/°C, class B) 2х-проводная схема |

| -Pt100x4- | Резистивный: Pt100 (α=3850 ppm/°C, class B) 4х-проводная схема |

| -Pt1000- | Резистивный: Pt1000 (α=3850 ppm/°C, class B) 3х-проводная схема |

| -Pt1000x2- | Резистивный: Pt1000 (α=3850 ppm/°C, class B) 2х-проводная схема |

| -Pt1000x4- | Резистивный: Pt1000 (α=3850 ppm/°C, class B) 4х-проводная схема |

| -NTCxxk-/-PTCxxk- | Термистор NTC / Термистор PTC (позистор), номинальное сопротивление xx кОм (при 25 °C), 2х-проводная схема |

| Тип электрического подключения | |

| (пусто) | Кабель* |

| -K- | Клеммы |

| -P12- | Разъём М12х1 общепромышленный 4-пиновый |

| -P01- | Разъём 4х-пиновый герметичный IP68 |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т сталь 12Х18Н10Т |

| -TF- | Пластик конструкционный |

| -PL- | Пластик |

| -PP- | Полипропилен |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Игольчатые датчики температуры [серии STN01] система обозначений |

|

| Пример обозначения: STN01-4N100G-Pt100-ST, STN01-4NxxxG |

|

| Тип датчика | |

| Геометрические характеристики | |

| для серии «01» | |

| -4N100G- | Игольчатый: диаметр иглы D=4 мм; L=100 мм; герметичность IP68/IP65 |

| -4NxxxG- | Игольчатый: диаметр иглы D=4 мм; L=xxx мм; герметичность IP68/IP65 |

| Выходной сигнал | |

| -Pt100- | Резистивный: Pt100 (α=3850 ppm/°C, class B) 3-проводная схема |

| -Pt1000- | Резистивный: Pt1000 (α=3850 ppm/°C, class B) 3-проводная схема |

| Тип электрического подключения | |

| (пусто) | Кабель* |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т сталь 12Х18Н10Т |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

|

Датчики концентрации углекислого газа CO2 система обозначений |

|

| Примеры обозначения: SCO2-79B35-U010-2K-P12-PL |

|

| Тип датчика (внутренний технический неинформативный параметр) | |

| SCO2 | Датчик углекислого газа |

| Геометрические характеристики | |

| -96B55- | Настенное исполнение (присоединительный размер 96 мм, габаритный размер 55 мм) |

| -96V114- | Канальное исполнение (присоединительный размер 96 мм, длина чувствительного элемента 114 мм) |

| -30V110- | Маятниковое исполнение (диаметр 30 мм, длина 110 мм) |

| Выходной сигнал | |

| -I420- | Выход по току (4-20 мА) 3х-проводная схема |

| -I020- | Выход по току (0-20 мА) 3х-проводная схема |

| -U01- | Выход по напряжению (0…1 В) 3х-проводная схема |

| -U03- | Выход по напряжению (0…3 В) 3х-проводная схема |

| -U05- | Выход по напряжению (0…5 В) 3х-проводная схема |

| -U010- | Выход по напряжению (0…10 В) 3х-проводная схема |

| -MB- | Modbus RTU (по RS-485) |

| Диапазон шкалы измерения концентрации CO2 | |

| -2K- | 0. ..2000 ppm Без калибровки ..2000 ppm Без калибровки |

| -2KC- | 0…2000 ppm С настраиваемой калибровкой (на 0 и 400 ppm) |

| -2KAC- | 0…2000 ppm С автоматической калибровкой (на 400 ppm) |

| -5K- | 0…5000 ppm Без калибровки |

| -5KC- | 0…5000 ppm С настраиваемой калибровкой (на 0 и 400 ppm) |

| -5KAC- | 0…5000 ppm С автоматической калибровкой (на 400 ppm) |

| -10K- | 0…10000 ppm Без калибровки |

| -10KC- | 0…10000 ppm С настраиваемой калибровкой (на 0 и 400 ppm) |

| -10KAC- | 0…10000 ppm С автоматической калибровкой (на 400 ppm) |

| -20K- | 0…20000 ppm Без калибровки |

| -20KC- | 0. ..20000 ppm С настраиваемой калибровкой (на 0 и 400 ppm) ..20000 ppm С настраиваемой калибровкой (на 0 и 400 ppm) |

| -20KAC- | 0…20000 ppm С автоматической калибровкой (на 400 ppm) |

| -…- | другой диапозон — нестандарт, по согласованию |

| Тип электрического подключения | |

| (пусто) | Кабель* |

| -K- | Клеммы |

| -P12- | Разъём М12х1 общепромышленный 4-пиновый |

| -P01- | Разъём 4-пиновый герметичный IP68 |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т |

| -TF- | Пластик конструкционный |

| -PL- | Пластик |

| -PP- | Полипропилен |

| Температура эксплуатации | |

| (пусто) | 0…+50 гр. С С |

| -C | -40…+70 гр.С При использовании этой опции, материал корпуса не прописывается |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Ёмкостные датчики уровня система обозначений | |

| Пример обозначения: SET-A32N110FG-NONC-ACR-SNR15-TF-TRAB4H |

|

| Тип датчика (внутренний технический неинформативный параметр) | |

| SES- | Датчик ёмкостный |

| SET- | Датчик ёмкостный с задержкой срабатывания |

| SEP- | Датчик ёмкостный погружной (только для жидкости) |

| Геометрические характеристики | |

| (пусто) | Стандартно |

| -A | Модификация с кнопками программирования |

| -B | Резьба до конца сенсора |

| -18 | Диаметр датчика |

| N | Чувствительный элемент выносной (незаподлицо) |

| V | Чувствительный элемент невыносной (заподлицо) |

| 75- | Базовая длина (длина цилиндрической части) |

| F- | Фиттинг для фиксации защиты кабеля или гермоввод |

| G- | Гладкий корпус (без резьбы) |

| (пусто) | Резьбовой корпус |

| Вид коммутирующих контактов | |

| -NO- | Нормально-открытый контакт |

| -NC- | Нормально-закрытый контакт |

| -NONC- | Переключающий контакт |

| Схема электрического подключения | |

| -PNP- | 3х-, 4х-проводная, питание 10-30 вольт постоянного напряжения, «общий минус» |

| -NPN- | 3х-, 4х-проводная, питание 10-30 вольт постоянного напряжения, «общий плюс» |

| -AC- | 2х-проводная, питание 20…250 вольт переменного и постоянного напряжения |

| -ACR- | Схема «AC» с релейным выходом |

| -DC- | 2х-проводная, питание 10…30 вольт постоянного напряжения |

| -DCR- | Схема «DC» с релейным выходом |

| Номинальное расстояние срабатывания (Sn) | |

| -SNxx- | Sn=xx мм (не регулируемое) |

| -SNRxx- | Sn=xx мм (регулируемое) |

| Тип электрического подключения | |

| (пусто) | Кабель* |

| -K- | Клеммы |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| -P01- | Разъём 4х-пиновый герметичный IP68 |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т сталь 12Х18Н10Т |

| -TF- | Пластик конструкционный |

| -PL- | Пластик |

| -PP- | Полипропилен |

| Задержка времени коммутации (срабатывания/отпускания) | |

| -TA | С нерегулируемой задержкой срабатывания |

| -TB | С нерегулируемой задержкой отпускания |

| -TAB | С нерегулируемой задержкой срабатывания и отпускания |

| -TRA | С регулируемой задержкой срабатывания |

| -TRB | С регулируемой задержкой отпускания |

| -TRAB | С регулируемой задержкой срабатывания и отпускания |

| XX- | XX секунд |

| XXM- | XX минут |

| XXH- | XX часов |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Датчики измерения уровня система обозначений | |

| Пример обозначения: SEA01-I420-1000-DC-P12-FP |

|

| Тип датчика (внутренний технический неинформативный параметр) | |

| SEA01- | Датчик измерения уровня жидкости |

| Выходной сигнал | |

| -I420- | Выход по току (4-20 мА) 3х-проводная схема |

| Номинальный контролируемый уровень Lmax | |

| -250- | 250 мм |

| -500- | 500 мм |

| -1000- | 1000 мм |

| Схема электрического подключения | |

| -DC- | 2-х и 3х-проводная, питание 10…30 вольт постоянного напряжения |

| Тип электрического подключения | |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| Материал корпуса ЧЭ | |

| -FP | Фторопласт |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Индуктивные датчики система обозначений | |

|

Пример обозначения: SIS-18N75-NO-PNP-5-ST, SIS-18N55-P01-NO-AC-5-TF, SIS-30V55-NO-PNP-10-TF |

|

| Тип датчика (внутренний технический неинформативный параметр) | |

| SIS- | Датчик индуктивный |

| Геометрические характеристики | |

| -12V75 | М12х1 мм, V -сенсор заподлицо, базовая длина 75 мм |

| -12N75 | М12х1 мм, N — сенсор не заподлицо, базовая длина 75 мм |

| -18V75 | М18х1 мм, V -сенсор заподлицо, базовая длина 75 мм |

| -18N75 | М18х1 мм, N — сенсор не заподлицо, базовая длина 75 мм |

| -30V75 | М30х1 мм, V -сенсор заподлицо, базовая длина 75 мм |

| -30N75 | М30х1 мм, N — сенсор не заподлицо, базовая длина 75 мм |

| Вид коммутирующих контактов | |

| -NO- | Нормально-открытый контакт |

| -NC- | Нормально-закрытый контакт |

| -NONC- | Переключающий контакт |

| Схема электрического подключения | |

| -PNP- | 3х-, 4х-проводная, питание 10-30 вольт постоянного напряжения, «общий минус» |

| -NPN- | 3х-, 4х-проводная, питание 10-30 вольт постоянного напряжения, «общий плюс» |

| -AC- | 2х-проводная, питание 20…250 вольт переменного и постоянного напряжения |

| -ACR- | Схема «AC» с релейным выходом |

| -DC- | 2х-проводная, питание 10…30 вольт постоянного напряжения |

| -DCR- | Схема «DC» с релейным выходом |

| Номинальное расстояние срабатывания (Sn) | |

| -xx- | Sn=xx мм (не регулируемое) |

| -Rxx- | Sn=xx мм (регулируемое) |

| Тип электрического подключения | |

| (пусто) | Кабель стандартный 2 м |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| -P01- | Разъём 4х-пиновый герметичный IP68 |

| -F- | Фиттинг + кабель стандартный 2 м |

| -X- | Гермоввод + кабель стандартный 2 м |

| Материал корпуса ЧЭ | |

| -ST- | Нерж. сталь 12Х18Н10Т сталь 12Х18Н10Т |

| -TF- | Пластик конструкционный |

| Степень герметичности |

|

| (пусто) | до IP67 |

| -IP | IP68 |

| Температурный диапазон |

|

| (пусто) | -25…+75 гр.С |

| -C1 | -45…+65 гр.С |

| Нестандартное исполнение |

|

| (пусто) | -Стандартное исполнение |

| -Yxx | -45…+65 гр.С |

| -h2 | -15…+105 гр.С |

|

Регуляторы RH, RHT, RCO2 система обозначений |

|

| Примеры обозначения: RH-D-24V-2A-I420-2R, RCO2-D-2A-I420-2R-5K |

|

| Тип регулятора | |

| RHT | Регулятор температуры и влажности |

| RH | Регулятор влажности |

| RCO2 | Регулятор углекислого газа (СО2) |

| Корпус регулятора | |

| (пусто) | Щитовой |

| -W- | Настенный |

| -T- | Настольный |

| -D- | на DIN-рейку |

| Напряжение питания регулятора | |

| (пусто) | 220 В [AC] |

| -24V- | 24 В [DC] |

| Количество подключаемых датчиков | |

| 1A- | 1 датчик |

| 2A- | 2 датчика |

| Выходной сигнал | |

| -I420- | Выход по току (4-20 мА) 3х-проводная схема |

| -I020- | Выход по току (0-20 мА) 3х-проводная схема |

| -U01- | Выход по напряжению (0…1 В) 3х-проводная схема |

| -U03- | Выход по напряжению (0…3 В) 3х-проводная схема |

| -U05- | Выход по напряжению (0…5 В) 3х-проводная схема |

| -U010- | Выход по напряжению (0…10 В) 3х-проводная схема |

| Количество релейных выходов | |

| -1R | 1 релейный выход |

| -2R | 2 релейных выхода |

| Диапазон измерения температуры для RHT | |

| (пусто) | -40…60 |

| -m40p100 | -40…100 |

| -m0p50 | 0…50 |

| -m0p100 | 0…100 |

| -m0p150 | 0…150 |

| Диапазон измерения для RCO2 | |

| -2K | до 2000 ppm |

| -5K | до 5000 ppm |

| -10K | до 10000 ppm |

| -20K | до 20000 ppm |

|

Комплект-система управления микроклиматом система обозначений |

|

| Примеры обозначения: air-BASC-30V110-10KAC-2R |

|

| Примеры обозначения: air-BASHT-79B35-m40p100-BR |

|

| Тип системы | |

| BASC- | Комплект-система контроля углекислого газа |

| BASH- | Комплект-система контроля влажности |

| BAST- | Комплект-система контроля температуры |

| BASHT- | Комплект-система контроля температуры и влажности |

| Корпус регулятора | |

| (пусто) | Щитовой |

| -W- | Настенный |

| -T- | Настольный |

| -D- | на DIN-рейку |

| Напряжение питания регулятора | |

| (пусто) | 220 В [AC] |

| -24V- | 24 В [DC] |

| Корпус датчика | |

| для серии «air-BASC» | |

| -79B35- | Настенный (расстояние между креплениями — 79 мм, высота — 35 мм) |

| -20V120G- | Маятниковый (цилилндр: диаметр — 30 мм, длина — 110 мм) |

| -96V114- | Канальный (расстояние между креплениями — 96 мм, погружная часть — 114 мм) |

| -W01- | Настенный комнатное серии W01 |

| -W02- | Настенный комнатное серии W02 |

| для серии «air-BASH, air-BASHT» | |

| -20V120G- | Маятниковый (цилилндр: диаметр — 20 мм, длина — 120 мм) |

| -20E- | Маятниковый короткий (циилндр: диаметр — 20 мм) |

| -79B35- | Настенный (расстояние между креплениями — 79 мм, высота — 35 мм) |

| -79V114- | Канальный (расстояние между креплениями — 79 мм, погружная часть — 114 мм) |

| -79N114- | Настенный выносной (расстояние между креплениями — 79 мм, погружная часть — 114 мм) |

| Диапазон шкалы измерения концентрации + калибровка | |

| 2К | 0…2000 ppm | с отключенной калибровкой |

| 5К | 0…5000 ppm | с отключенной калибровкой |

| 10К | 0…10000 ppm | с отключенной калибровкой |

| 20К | 0…20000 ppm | с отключенной калибровкой |

| 2КC | 0…2000 ppm | с настраиваемой калибровкой |

| 5КC | 0…5000 ppm | с настраиваемой калибровкой |

| 10КC | 0…10000 ppm | с настраиваемой калибровкой |

| 20КC | 0…20000 ppm | с настраиваемой калибровкой |

| 2КAC | 0…2000 ppm | с автоматической калибровкой |

| 5КAC | 0…5000 ppm | с автоматической калибровкой |

| 10КAC | 0…10000 ppm | с автоматической калибровкой |

| 20КAC | 0…20000 ppm | с автоматической калибровкой |

| Диапазон шкалы измерения температуры | |

| для серии «air-BASH, air-BASHT» | |

| (пусто) | -40…+60 гр. С С |

| -m10p80- | -10…+80 гр.С |

| -m0p80- | 0…+80 гр.С |

| -p10p80- | +10…+80 гр.С |

| Тип электрического подключения датчика |

|

| (пусто) | Кабель |

| -K- | Клеммы |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| -P01- | Разъём 4х-пиновый герметичный IP68 |

| Материал корпуса: датчика | ЧЭ | |

| -TF- | Пластик конструкционный | Пластик конструкционный |

| -PP- | Полипропилен | Текаформ |

| -PL- | Пластик | Пластик |

| -BR- | Текаформ | Спечённая пористая бронза |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

| Количество контролируемых помещений (по количеству датчиков) | |

| (пусто) | Одно помещение |

| -xR- | X помещений |

|

Фотобарьеры система обозначений |

|

| Примеры обозначения: BORE01-S2000-16-40-D-P01, BOREV02-S2000-16-40-P01, BOREL01-S2000-16-100-D |

|

| Тип фотобарьера | |

| BORE | Барьер оптический общепромышленный |

| BOREL | Барьер оптический лифтовой |

| BOREV | Барьер оптический вибростойкий |

| 01- | Серия «01» стандартное исполнение |

| 02- | Серия «02» пылезащищённое исполнение |

| Ширина барьера | |

| -S2000- | Максимальное расстояние между приёмником и излучателем 2000 мм |

| -S4000- | Максимальное расстояние между приёмником и излучателем 4000 мм |

| -S6000- | Максимальное расстояние между приёмником и излучателем 6000 мм |

-. ..- ..- |

другое расстояние — нестандарт, по согласованию |

| Количество лучей |

|

| -8- | 8 лучей |

| -16- | 16 лучей |

| -24- | 24 луча |

| -32- | 32 луча |

| -40- | 40 лучей |

| -…- | другое количество лучей, кратно 8 |

| Разрешающая способность (расстояние между лучами) | |

| -20- | 20 мм |

| -40- | 40 мм |

| -50- | 50 мм |

| -100- | 100 мм |

| -250- | 250 мм |

| Материал корпуса | |

| (пусто) | Алюминивый сплав с полимерным защитным покрытием (цвет по выбору) |

| -D- | Алюминивый сплав без полимерного защитного покрытия |

| Тип электрического подключения | |

| (пусто) | Кабель |

| -K- | Клеммы |

| -P01- | Разъём 4х-пиновый герметичный IP68, на кабеле 0,2м |

| -P12- | Разъём 4х-пиновый общепромышленный М12х1 |

| Длина кабеля | |

| (пусто) | 2000 мм |

| -LXXX | Длина=XXX мм |

| -LXXK | Длина=XX м |

|

Разъёмы и соединители система обозначений |

|

| Примеры обозначения: S-P12F4-2-AP12M4 |

|

| Тип соединителя | |

| S- | Соединитель с кабелем |

| (пусто) | Соединитель без кабеля |

| Характеристики головки №1 | |

| (пусто) | Прямой |

| -A | Угловой |

| P12 | Тип головки М12х1 |

| P01 | Тип головки «P01» герметичный IP68 |

| F | Вид разъёма: Female (розетка) |

| M | Вид разъёма: Male (вилка) |

| X-(число) | Количество контактов |

| Длина кабеля | |

| -XX- (число) | XX метров |

| (пусто) | без кабеля |

| Характеристики головки №2 | |

| (пусто) | Прямой |

| -A | Угловой |

| P12 | Тип головки М12х1 |

| P01 | Тип головки «P01» герметичный IP68 |

| F | Вид разъёма: Female (розетка) |

| M | Вид разъёма: Male (вилка) |

| X-(число) | Количество контактов |

BESKONTA — автоматизация без границ!

Расшифрованоалгоритмов шифрования | COMMUNICATION DEVICES, INC

/in СтатьиОбзор

В этом документе предпринята попытка упростить и объяснить текущее состояние алгоритмов шифрования, одобренных Национальным институтом стандартов и технологий (NIST). Алгоритм, с которого все началось, стандарт шифрования данных (DES), находится в процессе вывода из эксплуатации NIST. Единый DES будет выведен из эксплуатации к маю 2007 г.

DES — стандарт шифрования данных