Что такое шифрование с помощью открытого ключа?

Описание алгоритмов шифрования и их преимуществ для безопасности

Шифрование с помощью открытого ключа или асимметричное шифрование, представляет собой схему шифрования, в которой используются два математически зависимых, но не идентичных ключа — открытый и закрытый. В отличие от симметричных алгоритмов, в которых один ключ используется и для шифрования, и для расшифровки, здесь каждый ключ выполняет только одну функцию. Открытый ключ используется для шифрования сообщения, а закрытый ключ — для расшифровки.

На основе открытого ключа практически невозможно вычислить закрытый ключ. Благодаря этому открытый ключ можно свободно передавать другим лицам. Пользователи получают простой и удобный метод шифрования содержимого или проверки авторства сообщений, при этом закрытые ключи хранятся только у владельца, и только владелец этих ключей может расшифровать содержимое или создавать цифровые подписи.

Поскольку открытый ключ должен постоянно использоваться, но слишком велик для запоминания, он хранится в цифровом сертификате, который служит для обмена информацией и передачи ключа.

Цифровые сертификаты выдаются определенными организациями, которые называются центрами сертификации. Дополнительные сведения о центрах сертификации можно получить в статье «Что такое центры сертификации?»

Практическое применение

Основные методы практического применения шифрования с помощью открытого ключа:

- Цифровые подписи — содержимое подписывается с помощью личного закрытого ключа, а затем эта подпись проверяется по открытому ключу автора.

- Шифрование — содержимое шифруется с помощью открытого ключа, и может быть расшифровано только с помощью личного закрытого ключа.

Преимущества цифровой подписи

Пока закрытый ключ остается секретным, то есть доступ к нему имеет только то лицо, которому он был выдан, цифровая подпись в электронных письмах и документах обеспечивает следующее.

- Аутентификация — поскольку для подписи был использован закрытый ключ конкретного лица, получатель может быть уверен, что именно это лицо и поставило эту подпись.

- Невозможность отказа от авторства — поскольку закрытый ключ есть только у одного лица, становится невозможной попытка доказать, что подпись поставил кто-то другой.

- Целостность — при проверке подписи содержимое документа или сообщения сверяется с тем состоянием, в котором оно находилось при выставлении подписи. Даже при малейших изменениях в содержимом документа проверка подписи даст отрицательный результат.

Преимущества шифрования

- Конфиденциальность — поскольку содержимое шифруется с помощью открытого ключа конкретного лица, для его расшифровки необходимо использовать закрытый ключ этого же лица, то есть только один конкретный получатель сообщения сможет прочитать его содержимое.

- Целостность — в процессе расшифровки содержимое расшифрованного сообщения сверяется с тем состоянием, в котором оно находилось до шифрования, и даже при малейших изменениях в содержимом документа процесс расшифровки закончится неудачей.

Расшифровка и транскрайбинг переводов фильмов, аудио записей и других источников

В деловой и повседневной деятельности как компании, так и частные лица сталкиваются с необходимостью расшифровки видео- и аудионосителей с их последующим переводом. Такой нестандартный синхронный перевод необходим во время проведения интерактивных шоу, телемостов, различных конференций и круглых столов.

Синхронный перевод зачастую востребован при работе с рекламными онлайн-материалами, создании аудиокниг и обучающих программ, для проведения открытых судебных заседаний, тренингов и интернет-семинаров.

Специалисты нашего бюро выполняют синхронный перевод фильмов, перевод контента сайта компании (включая базы данных, публикации, инструкции, каталоги и т д. ), осуществляют расшифровку исходного видео- и аудиоматериала и предоставляют его перевод в том виде, который нужен заказчику (письменный, устный, синхронный перевод на русский язык).

), осуществляют расшифровку исходного видео- и аудиоматериала и предоставляют его перевод в том виде, который нужен заказчику (письменный, устный, синхронный перевод на русский язык).

К работе с нестандартными переводами мы привлекаем только лучших специалистов, отлично зарекомендовавших себя в практическом выполнении заказов, требующих знания современных технологий.

Зачастую работа с видео- и аудиоматериалами сочетает в себе особенности синхронного перевода с особенностями узкоспециального письменного перевода, а также во многом зависит от качества используемой аппаратуры. В любом случае, заказывая специфический перевод у нас, Вы гарантированно получаете сервис высокого качества.

Особенность:

- высокая сложность;

- минимальный срок заказа 4 часа;

- требуется специальное оборудование.

Требования к переводчику:

- очень большой опыт работы;

- длительная подготовка к переводу;

- знание современных технологий.

Условия предоставления услуги

- Цены указаны на основные европейские языки (английский, немецкий, французский, испанский, итальянский). По телефону можно получить информацию по другим языкам;

- Цены указаны для работы в Москве. Выезд переводчика за пределы МКАД оговаривается отдельно;

- При оплате наличными обязательна полная предоплата услуг переводчика;

- Стоимость указана на работу одного переводчика;

- По просьбе заказчика мы предоставляем резюме переводчика.

Стоимость

Устный перевод

| |||||||

| Скидки | |||||||

Характеристики угля по сортомаркам

Мы предлагаем высококачественный уголь марки «Д», калорийностью 5200-6400 ккал/кг, который используется в качестве энергетического и коммунально-бытового топлива, как в промышленных масштабах, так и для индивидуальных нужд на территории Российской Федерации и отправляется на экспорт.

Уникальные свойства караканского угля:

- не абсорбирует большое количество влаги, не смерзается зимой

- низкое содержание золы сводит к минимуму затраты на очистку отопительного оборудования и необходимость использования дополнительных площадей для складирования золошлаковых отходов

- из-за низкой температуры воспламенения нашего угля образуется малое количество оксидов азота, что наносит меньше вреда окружающей среде

- относится к третьей группе взрывоопасности; Кт (критерий взрываемости) от 1,5 до 3,5

Уголь разреза «Евтинский Перспективный»

Уголь ДГР (6400)

Уголь марки Д. Сортомарка ДГР (6400) — рядовой, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-200 (300) мм

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10-11,5 |

| Массовая доля влаги аналитической пробы, % (W a) | 4,5 |

| Зольность на сухое состояние, % (Ad) | 3-5 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 42,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,44 |

| Теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6486 |

| Теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | |

| Массовая доля углерода на сухое беззольное состояние, % (Cdaf) | 82,44 |

| Массовая доля водорода на сухое беззольное состояние, % (Hdaf) | 6,62 |

| Массовая доля азота на сухое беззольное состояние, % (Ndaf) | 2,08 |

| Массовая доля кислорода на сухое беззольное состояние, % (Odaf) | 7,88 |

| Содержание хлора, % (Cl) | 0,02 |

| Содержание мышьяка, % (Asd) | 0,000062 |

| Содержание фосфора, % (Pd) | 0,008 |

| Объемная доля инертинита, % (I) | 9 |

| Объемная доля экзинита (липтинита), % (L) | 3 |

| Объемная доля витринита, % (Vt) | 88 |

| Показатель отражения витринита, % (Ro) | 0,57 |

| Содержание фюзенизированных компонентов, % (OK) | 9 |

Индекс Рога, ед..jpg) (RI) (RI)

|

17 (2:4) |

Химический состав золы

| Оксид кремния, % (SiO2) | 42,05 |

| Оксид алюминия, % (Al2O3) | 21,33 |

| Оксид железа, % (Fe2O3) | 20,27 |

| Оксид кальция, % (CaO) | 5,31 |

| Оксид магния, % (MgO) | 2,88 |

| Оксид титана, % (TiO2) | 1,27 |

| Оксид марганца, % (MnO2) | 0,026 |

| Оксид фосфора, % (P2O5) | 0,555 |

| Оксид серы, % (SO3) | 4,43 |

| Оксид натрия, % (Na2O) | 0,60 |

| Оксид калия, % K2O) | 1,31 |

| Плавкость золы — температура деформации, оС (Т1) | 1120 |

| Плавкость золы — температура полусферы, оС (Т2) | 1170 |

| Плавкость золы — температура растекания, оС (Т3) | 1200 |

| Класс крупности, мм | 0-300 |

УГОЛЬ ДГПК (6500)

Уголь марки Д. Сортомарка ДГПК (6500) — Плита+Крупный, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 50-200 мм

Сортомарка ДГПК (6500) — Плита+Крупный, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 50-200 мм

| Класс крупности | 50 — 200 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10,2 |

| Зольность на сухое состояние, % (Ad) | 3,5 — 3,9 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 — 41,9 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 — 0,4 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | Менее 0,0005 |

| Высшая теплота сгорания, ккал/кг (Qaf) | 7059 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7835 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6445 |

| Массовая доля минеральных примесей, % | — |

УГОЛЬ ДГО (6500)

Уголь марки Д. Сортомарка ДГО (6500) — Орех, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 25-50 мм

Сортомарка ДГО (6500) — Орех, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 25-50 мм

| Класс крупности | 25 — 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10,1 |

| Зольность на сухое состояние, % (Ad) | 3,5 — 4,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 — 41,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 — 0,35 |

| Содержание хлора на сухое состояние, % (Cld) | 0,08 |

| Содержание мышьяка на сухое состояние, % (Asd) | Менее 0,0005 |

| Высшая теплота сгорания, ккал/кг (Qaf) | 7045 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7819 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6432 |

| Массовая доля минеральных примесей, % | — |

УГОЛЬ ДГОМ (6500)

Уголь марки Д. Сортомарка ДГОМ (6500) — Орех+Мелкий, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 13-50 мм

Сортомарка ДГОМ (6500) — Орех+Мелкий, необогащенный энергетический рассортированный, класс крупности по ГОСТ 19242-73 — 13-50 мм

| Класс крупности | 13 — 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10,2 |

| Зольность на сухое состояние, % (Ad) | 3,5 — 3,9 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 — 41,6 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 — 0,36 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | Менее 0,0005 |

| Высшая теплота сгорания, ккал/кг (Qaf) | 7080 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7858 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6464 |

| Массовая доля минеральных примесей, % | — |

Уголь ДГОМСШ (6400)

Уголь марки Д. Сортомарка ДГОМСШ (6400) — Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-50 мм

Сортомарка ДГОМСШ (6400) — Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-50 мм

| Класс крупности | 0 – 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10,0 – 11,0 |

| Зольность на сухое состояние, % (Ad) | 3,5 – 5,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 40,5 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 – 44,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0000062 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qdi) | 7670 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7935 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6450 |

| Массовая доля минеральных примесей, % | – |

Уголь ДГР (6000)

Уголь марки Д. Сортомарка ДГР (6000) — рядовой, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-300 (200) мм

Сортомарка ДГР (6000) — рядовой, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-300 (200) мм

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10-14 |

| Влажность аналитическая, % (W a) | 7,5 |

| Зольность на сухое состояние, % (Ad) | 6,8 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 42,9 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,49 |

| Теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6010 |

| Теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7670 |

| Содержание углерода на сухое беззольное состояние, % (Cdaf) | 79,32 |

| Содержание водорода на сухое беззольное состояние, % (Hdaf) | 5,54 |

| Содержание азота на сухое беззольное состояние, % (Ndaf) | 2,08 |

| Содержание кислорода на сухое беззольное состояние, % (Odaf) | 12,65 |

| Содержание хлора, % (Cl) | 0,02 |

| Содержание мышьяка, % (Asd) | 0,0001 |

| Содержание фосфора, % (Pd) | 0,027 |

| Объемная доля инертинита, % (I) | 13 |

| Объемная доля экзинита (липтинита), % (L) | 3 |

| Объемная доля витринита, % (Vt) | 83 |

| Показатель отражения витринита, % (Ro) | 0,57 |

| Содержание фюзенизированных компонентов, % (OK) | 14 |

Индекс Рога, ед. (RI) (RI)

|

0 (2:4) |

Химический состав золы

| Оксид кремния, % (SiO2) | 47,66 |

| Оксид алюминия, % (Al2O3) | 19,73 |

| Оксид железа, % (Fe2O3) | 8,20 |

| Оксид кальция, % (CaO) | 8,94 |

| Оксид магния, % (MgO) | 2,88 |

| Оксид титана, % (TiO2) | 0,93 |

| Оксид марганца, % (MnO2) | 0,059 |

| Оксид фосфора, % (P2O5) | 0,951 |

| Оксид серы, % (SO3) | 6,13 |

| Оксид натрия, % (Na2O) | 1,51 |

| Оксид калия, % K2O) | 1,34 |

| Плавкость золы – температура деформации, оС (Т1) | 1190 |

| Плавкость золы – температура полусферы, оС (Т2) | 1240 |

| Плавкость золы – температура растекания, оС (Т3) | 1270 |

| Класс крупности, мм | 0-300 |

Уголь ДГОМСШ (6000)

Уголь марки Д. Сортомарка ДГОМСШ (6000) — Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-50 мм

Сортомарка ДГОМСШ (6000) — Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 — 0-50 мм

| Класс крупности, мм | 0 — 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 10,0 — 14,0 |

| Зольность на сухое состояние, % (Ad) | 4,7 — 8,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 — 39,5 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 — 44,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 — 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,000132 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qdi) | 7160 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7766 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 6006 |

| Массовая доля минеральных примесей, % | — |

Уголь разреза «Караканский-Западный»

Уголь ДР

Уголь марки Д. Сортомарка ДР – рядовой, необогащенный энергетический, класс крупности по ГОСТ 19242-73 – 0-300 (200) мм

Сортомарка ДР – рядовой, необогащенный энергетический, класс крупности по ГОСТ 19242-73 – 0-300 (200) мм

| Массовая доля влаги на рабочее состояние, % (Wrt) | 15 |

| Влажность гигроскопическая, % (Wru) | 9 |

| Влажность аналитическая, % (W a) | 5 |

| Зольность на сухое состояние, % (Ad) | 9 |

| Нелетучий (связанный) углерод, % (Cfdaf) | 57 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 42,5 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,39 |

| Теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5500 |

| Теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7500 |

| Содержание углерода на сухое беззольное состояние, % (Cdaf) | 77,5 |

| Содержание водорода на сухое беззольное состояние, % (Hdaf) | 5,3 |

| Содержание азота на сухое беззольное состояние, % (Ndaf) | 1,9 |

| Содержание кислорода на сухое беззольное состояние, % (Odaf) | 16,5 |

| Содержание хлора, % (Cl) | 0,04 |

| Содержание мышьяка, % (Asd) | 0,0006 |

| Содержание фосфора, % (Pd) | 0,046 |

| Объемная доля инертинита, % (I) | 11 |

| Объемная доля экзинита (липтинита), % (L) | 2 |

| Объемная доля витринита, % (Vt) | 86 |

| Показатель отражения витринита, % (Ro) | 0,44 |

| Содержание фюзенизированных компонентов, % (OK) | 11 |

Индекс Рога, ед. (RI) (RI)

|

0 |

Химический состав золы

| Оксид кремния, % (SiO2) | 48,2-60,0 |

| Оксид алюминия, % (Al2O3) | 22,0-25,0 |

| Оксид железа, % (Fe2O3) | 5,6 |

| Оксид кальция, % (CaO) | 8,4 |

| Оксид магния, % (MgO) | 1,3 |

| Оксид титана, % (TiO2) | 0,7 |

| Оксид марганца, % (MnO2) | 0,01 |

| Оксид фосфора, % (P2O5) | 0,5 |

| Оксид серы, % (SO3) | 6,5 |

| Оксид натрия, % (Na2O) | 0,9 |

| Оксид калия, % K2O) | 1,5 |

| Плавкость золы – температура деформации, оС (Т1) | 1320 |

| Плавкость золы – температура полусферы, оС (Т2) | 1350 |

| Плавкость золы – температура растекания, оС (Т3) | 1390 |

| Класс крупности, мм | 0-300 |

Уголь ДОМСШ

1

Уголь марки Д. Сортомарка ДОМСШ (5400-5500) – Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 – 0-50 мм

Сортомарка ДОМСШ (5400-5500) – Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 – 0-50 мм

2

Уголь марки Д. Сортомарка ДОМСШ (5150-5250) – Орех+Мелкий+Семечко+Штыб, необогащенный энергетический, класс крупности по ГОСТ 19242-73 – 0-50 мм

| Класс крупности, мм |

1 0 – 50 |

2 0 – 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,5 – 16,5 | 16,0 – 18,5 |

| Зольность на сухое состояние, % (Ad) | 8,5 – 10,5 | 9,0 – 12,5 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,5 – 39,5 | 36,5 – 39,5 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,3 – 0,7 | 0,5 – 0,8 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 | 0,03 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qdi) | 6880 | 6700 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7480 | 7480 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5490 | 5150 – 5250 |

| Массовая доля минеральных примесей, % | – | – |

Уголь ДМСШ

Уголь марки Д. Сортомарка ДМСШ

Сортомарка ДМСШ

Мелкий+Семечко+Штыб

необогащенный энергетический

класс крупности

по ГОСТ 19242-73

0-25 мм

| Класс крупности, мм | 0 – 25 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 15,0 – 18,0 |

| Зольность на сухое состояние, % (Ad) | 9,0 – 13,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 37,0 – 40,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 40,0 – 44,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,5 – 0,8 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qdi) | 6650 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7480 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5000 – 5200 |

| Массовая доля минеральных примесей, % | – |

Уголь ДО

Уголь марки Д. Сортомарка ДО

Сортомарка ДО

Орех

необогащенный энергетический

класс крупности

по ГОСТ 19242-73

25-50 мм

| Класс крупности, мм | 25 – 50 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,0 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,7 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6870 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7505 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5450 – 5550 |

| Массовая доля минеральных примесей, % | – |

| Массовая доля мелочи, % | до 18 |

Уголь ДПКО

Уголь марки Д. Сортомарка ДПКО

Сортомарка ДПКО

Плита+Крупный+Орех

необогащенный энергетический

класс крупности

по ГОСТ 19242-73

25-300 мм

| Класс крупности, мм | 25 – 300 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,0 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6880 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7510 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5500 – 5600 |

| Массовая доля минеральных примесей, % | 2 |

| Массовая доля мелочи, % | до 20 |

Уголь ДПКОm

Уголь марки Д. Сортомарка ДПКОМ

Сортомарка ДПКОМ

Плита+Крупный+Орех+Мелкий

необогащенный энергетический

класс крупности

по ГОСТ 19242-73

13-300 мм

| Класс крупности, мм | 13 – 300 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 15,0 – 17,0 |

| Зольность на сухое состояние, % (Ad) | 8,0 – 10,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6880 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7510 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5400 – 5500 |

| Массовая доля минеральных примесей, % | 3 |

| Массовая доля мелочи, % | до 20 |

Уголь ДM

Уголь марки Д. Сортомарка ДМ

Сортомарка ДМ

класс крупности

по ГОСТ 32347-2013

13-25 мм

| Класс крупности, мм | 13 – 25 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | до 16 |

| Зольность на сухое состояние, % (Ad) | до 9 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 42,3 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,35 |

| Содержание хлора на сухое состояние, % (Cld) | 0,01 |

| Содержание мышьяка на сухое состояние, % (Asd) | Менее 0,0005 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7831 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5400-5500 |

Уголь ДПК

Уголь марки Д. Сортомарка ДПК

Сортомарка ДПК

Плита+Крупный

необогащенный энергетический

класс крупности

по ГОСТ 19242-73

50-300 мм

| Класс крупности, мм | 50 – 300 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,5 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,5 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6900 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7520 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5500 – 5600 |

| Массовая доля минеральных примесей, % | 3 |

| Массовая доля мелочи, % | до 18 |

Уголь нестандартный

Уголь марки Д. Сортомарка ДО – У1 (укрупненный)

Сортомарка ДО – У1 (укрупненный)

Орех

необогащенный энергетический

класс крупности – 30-60 мм

не регламентируется системой ГОСТР

| Класс крупности, мм | 30 – 60 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,0 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,7 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6870 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7505 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5450 – 5550 |

| Массовая доля минеральных примесей, % | - |

| Массовая доля мелочи, % | 16 |

Уголь марки Д. Сортомарка ДО – У2 (укрупненный)

Сортомарка ДО – У2 (укрупненный)

Орех

необогащенный энергетический

класс крупности – 40-60 мм

не регламентируется системой ГОСТР

| Класс крупности, мм | 40 – 60 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,0 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,7 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6870 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7505 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5450 – 5550 |

| Массовая доля минеральных примесей, % | - |

| Массовая доля мелочи, % | 16 |

Уголь марки Д. Сортомарка ДПК У (укрупненный)

Сортомарка ДПК У (укрупненный)

Плита+Крупный

необогащенный энергетический

класс крупности – 60-300 мм

не регламентируется системой ГОСТР

| Класс крупности, мм | 60 – 300 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,5 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,5 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,04 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6900 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7520 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5500 – 5600 |

| Массовая доля минеральных примесей, % | 3 |

| Массовая доля мелочи, % | до 18 |

Уголь марки Д. Сортомарка ДПКО У (укрупненный)

Сортомарка ДПКО У (укрупненный)

Плита+Крупный+Орех

необогащенный энергетический

класс крупности – 30-300 мм

не регламентируется системой ГОСТР

| Класс крупности, мм | 30 – 300 |

| Массовая доля влаги на рабочее состояние, % (Wrt) | 14,0 – 16,0 |

| Зольность на сухое состояние, % (Ad) | 7,0 – 9,0 |

| Выход летучих веществ на сухое состояние, % (Vd) | 36,0 – 39,0 |

| Выход летучих веществ на сухое беззольное состояние, % (Vdaf) | 39,0 – 43,0 |

| Массовая доля общей серы на сухое состояние, % (Sd) | 0,2 – 0,6 |

| Содержание хлора на сухое состояние, % (Cld) | 0,02 |

| Содержание мышьяка на сухое состояние, % (Asd) | 0,0003 |

| Высшая теплота сгорания на сухое состояние, ккал/кг (Qd) | 6880 |

| Высшая теплота сгорания на сухое беззольное состояние, ккал/кг (Qdaf) | 7510 |

| Низшая теплота сгорания на рабочее состояние, ккал/кг (Qri) | 5500 – 5600 |

| Массовая доля минеральных примесей, % | 3 |

| Массовая доля мелочи, % | до 20 |

Каменный уголь в мешках

Используется для котлов и бытовых нужд

| Уголь марки ДО | 5300-5400 ккал/кг |

| Уголь марки ДМ | 5400-5500 ккал/кг |

| Уголь расфасован в мешки | полипропиленовые по 25 кг |

| бумажные по 10 и 5 кг |

Что такое MBA образование, расшифровка понятия

Интеллектуальный, экономический, научно-технический потенциал общества в значительной степени зависит от уровня развития образовательной сферы. Образование является фундаментальным фактором развития личности.

Образование является фундаментальным фактором развития личности.

Специалисты в области управления, менеджеры высшего и среднего звена часто задаются вопросом: «Что такое MBA образование, зачем его получать?». Действительно, высшее образование сегодня стало стандартом, оно необходимо, а MBA что дает, зачем это нужно?

Давайте поговорим об этом.

Master of Business Administration (Магистр делового администрирования), сокращенно MBA – это квалификационная степень в менеджменте.

Фактически, диплом MBA, выданный уважаемой бизнес-школой, подтверждает высокую квалификацию выпускника в сфере управления бизнес-процессами.

Срок обучения на программах Master of Business Administration составляет 2-3 года. Обязательным условием поступления является наличие высшего образования и опыта работы в управленческом корпусе.

Кто идет учиться

Наличие степени MBA — это не только теоретические знания и умение их применить на практике. Это — престиж.

Это — престиж.

Учиться, как правило, идут те, у кого уже есть достаточный опыт работы в бизнесе, опыт руководящей деятельности. Среднестатистический слушатель сегодня стал моложе, чем был восемь-десять лет назад. Он осознанно подходит к развитию карьеры и вопросам профессионального роста, делая ставку на инвестиции в свое будущее.

Часто получать МВА образование приходят руководители компаний малого и среднего бизнеса, целью которых является актуализация управленческих знаний, необходимых для поддержки, развития текущих и новых проектов.

Как определить эффективность бизнес-образования?

Бизнес-образование все чаще рассматривается руководящими работниками как способ повышения профессионального уровня. Перед поступлением в школу многие из них хотят узнать, каким образом образовательное учреждение поможет им продвинуться в карьерном росте.

Зачастую доминирующим мотивом, движущим к приобретению знаний, является желание расширить управленческий кругозор.

Данная потребность действительно является актуальной в условиях современной экономики, где мастер делового администрирования должен эффективно действовать в условиях неопределенности и стремительной смены обстоятельств.

Традиционное понимание знания заключается в обладании достоверной информацией, которая в определенной мере может помочь решить практические проблемы. Утверждение «я знаю» в большинстве случаев означает — «я в курсе, как это делал кто-то другой».

Вместе с тем, знания, содержащиеся даже в лучших программах MBA, приобретают полезные свойства только в тех случаях, когда они используются в процессе деятельности, у которой имеется субъект и цель.

Хорошо, когда академический подход сочетается с обширным практическим опытом тьютора, но даже этого недостаточно: в ходе обучения знания должны превратиться в навыки.

Одним из наиболее объективных критериев оценки деятельности бизнес-школы является наличие международных аккредитаций.

На сегодняшний день наиболее актуальными не только в России, но и во всем мире являются аккредитации АМВА, EFMD и AACSB (все вместе они называются «Triplecrown» — «Тройная корона»). Ею может похвастаться менее 1% школ на всей планете.

Подробнее об аккредитациях и рейтингах MBA.

Кризис росту не помеха

Несмотря на кризис, тренд на увеличение интереса к бизнес-образованию сохранится, уверяют эксперты. Спрос на качественные дорогостоящие программы растет, хоть не так быстро. Но и рынок российского бизнес-образования относительно молодой – всего лишь каких-то 25 лет.

Инфляция, сокращение государственных программ, увеличение затрат и налогового бремени неожиданно выявили рост одного из рынков – рынка бизнес-образования в России. В сложившихся условиях люди понимают, что им нужно менять стратегию, стремятся получить новый опыт, знания, мировоззрение и поэтому идут учиться.

Как выбрать учебное заведение

На сегодняшний день бизнес-образование представлено на рынке огромным разнообразием программ. При этом результативность каждой из них зависит от круга задач, которые ставит перед собой слушатель.

При этом результативность каждой из них зависит от круга задач, которые ставит перед собой слушатель.

Выбор определяется исходя из множества критериев: количества времени, финансовых возможностей, опыта работы, специфики профессиональной деятельности и т.п. Поэтому в определенных случаях можно ограничиться разовым тренингом личностного роста, а в других — необходимо долгосрочное обучение.

Стоит отметить, что для достижения серьезных результатов стоит остановиться на длительных полноценных программах.

Если MBA бизнес образование необходимо для карьерного роста без перехода в иную профессиональную область, наиболее подходящим вариантом станет изучение лучших практик в своей области. В тех случаях, когда речь идет об управленческой карьере, прекрасным выбором станет бизнес-школа МВА.

Более 20-ти лет длится успешное сотрудничество МИМ ЛИНК и Открытого Университета Великобритании (The Open University), результатом которого стали тысячи специалистов, получившие высококачественное образование и нашедшие свой профессиональный путь. Главной особенностью программ MBA обучения в ЛИНК является то, что здесь студентов учат видеть бизнес как взаимосвязанную систему, учат анализировать, размышлять и не бояться принимать нестандартные решения.

Главной особенностью программ MBA обучения в ЛИНК является то, что здесь студентов учат видеть бизнес как взаимосвязанную систему, учат анализировать, размышлять и не бояться принимать нестандартные решения.

The Open Uneversity Business School — крупнейшая в Европе школа бизнеса и, в определенном смысле, «визитная карточка» британского образования. Благодаря уникальной технологии обучения blended learning Открытый университет стал номером один в Великобритании: более 60% работающих англичан повышают свою квалификацию именно здесь.

The Open Uneversity Business School входит в менее чем 1% элитных школ мира, которые имеют т.н. «triplekrown» – «тройную корону», или три наиболее значимые в мире аккредитации одновременно: AACSB– Американской ассоциации университетских школ бизнеса, EFMD – Европейского фонда развития менеджмента (программа EQUIS), АМВА – Ассоциации МВА. О качестве обучения в Открытом университете не понаслышке знают и в британском кабинете министров: экс-премьер-министр, Гордон Браун работал здесь тьютором по экономике, а в период своего премьерства оказывал всестороннюю помощь в развитии университета.

Полученные в ходе обучения навыки и практические знания открывают слушателям широкие горизонты. Согласно данным Российской лиги MBA и Исследовательского центра Superjob.ru, более 60% выпускников существенно выросли в карьерном отношении и увеличили свой доход примерно в полтора раза. И это — лучшее доказательство того, что MBA образование – действительно мощный инструмент стимулирования профессионального роста.

Нестандартные решения на «ИНТЕРПОЛИТЕХ-2016»

Фирма «НЕЛК» на выставке «ИНТЕРПОЛИТЕХ-2016» продемонстрирует современные разработки специального назначения в области электроники.

Использование телекоммуникационных средств – характерная черта современного этапа развития нашего общества, без которых трудно себе представить сегодня нашу повседневную жизнь. Однако достижения современной электроники могут использоваться сегодня не только для повышения информированности нашего общества, но и для незаконного доступа и получения информации. Именно поэтому вопросы информационной безопасности являются одним из основных направлений работы ежегодной выставки средств обеспечения безопасности государства «ИНТЕРПОЛИТЕХ».

Именно поэтому вопросы информационной безопасности являются одним из основных направлений работы ежегодной выставки средств обеспечения безопасности государства «ИНТЕРПОЛИТЕХ».

Экспозиция ЗАО НПЦ «НЕЛК» / Фото: lifedrona.ru

Закрытое акционерное общество «Научно-производственный центр Фирма «НЕЛК» (ЗАО НПЦ), традиционный участник «ИНТЕРПОЛИТЕХА», в очередной раз продемонстрирует свои нестандартные решения в области электроники. Сегодня фирма «НЕЛК» (аббревиатура слов нестандартная электроника) — один из известных поставщиков услуг в области комплексной безопасности государственных и коммерческих предприятий, бизнеса и личности.

Она разрабатывает, производит, поставляет и обслуживает различные системы и средства радиоэлектронного подавления, для проведения специсследований, защиты информации, поиска средств незаконного съема информации и антитеррора. Наряду с этим осуществляется разработка и поставка систем физической защиты важных объектов, а также измерительных комплексов для диагностики, контроля функционирования и ремонта вооружения и военной техники.

В числе известных изделий фирмы «НЕЛК» автоматизированный комплекс радионаблюдения и выявления радиосигналов электронных устройств негласного получения информации «Тор». Он предназначен для определения таких устройств путем выявления их по характерным признакам, указывающих на их использование.

Комплекс «Колибри» / Фото: www.nelk.ruКомплекс «Колибри» служит для оценки эффективности защиты речевой информации от утечки по акустическим и акустоэлектрическим каналам связи. Он создан на базе многофункционального концентратора-анализатора низкочастотных сигналов СКМ-8 и позволяет оценить уровень защищенности речевой информации в специально выделенных и локализованных помещениях.

Акустический сейф «Ларец-1» / Фото: www.nelk.ruУстройство «Ларец-1» представляет собой акустический сейф, которое защищает речевую информацию от прослушивания путем негласной принудительной активации сотового телефона. Устройство выполнено в виде «шкатулки» и позволяет размещать в нем несколько телефонов. «Ларец-1» используется при ведении конфиденциальных переговоров и препятствует утечке информации за счет нейтрализации мобильных телефонов всех существующих форматов (каналы GSM 900/1800/3G/4G /Sky link/Wi -Fi/BT).

Устройство выполнено в виде «шкатулки» и позволяет размещать в нем несколько телефонов. «Ларец-1» используется при ведении конфиденциальных переговоров и препятствует утечке информации за счет нейтрализации мобильных телефонов всех существующих форматов (каналы GSM 900/1800/3G/4G /Sky link/Wi -Fi/BT).

Высокую эффективность при обнаружении различных взрывчатых веществ (гексоген, нитроглицерин и др.) продемонстрировал детектор взрывчатых (ВВ) «М-Ион». Это портативный быстродействующий высокочувствительный детектор массой до 3 кг, который обнаруживает и идентифицирует ВВ по их «следам» в виде паров или частиц. Детектор не содержит источников радиоактивного излучения и может работать в условиях запыленности и высокой влажности с минимальным уровнем ложных срабатываний. Управляется прибор встроенным микрокомпьютером и может подключаться к компьютеру, планшету и смартфону. При времени включения до 1 минуты и вероятности ложного срабатывания не более 1% результат анализа выдается через 2 секунды.

При времени включения до 1 минуты и вероятности ложного срабатывания не более 1% результат анализа выдается через 2 секунды.

Еще более известна фирма «НЕЛК» своими разработками в области беспилотных летательных аппаратов (БПЛА). Так, БПЛА самолетной схемы «Чибис» может решать задачи разведки и контроля местности в условиях чрезвычайных ситуаций на дальности до 15 км с передачей видеоинформации в режиме реального времени днем и ночью. При этом обеспечивается обнаружение, распознавание и слежение за неподвижными и подвижными объектами, определение и выдача их координат, составление фотопланов и цифровых карт местности.

БПЛА массой 2,5 кг с полезной нагрузкой 0,3 кг может осуществлять полет по программе со скоростью 70-120 км/ч в течение 60 мин. на высотах до 3000 м. Максимальная дальность передачи информации и управления БЛА — до 10 км. Взлет БПЛА с электрическим двигателем производится с площадки размерами 50х50 м при помощи резиновой катапульты, посадка – на парашюте.

ХХ юбилейная Международная выставка средств обеспечения безопасности государства «ИНТЕРПОЛИТЕХ-2016» пройдет в Москве на территории ВДНХ (павильон 75) в период с 18 по 21 октября на территории. 22 октября на полигоне ФКП НИИ «Геодезия» участникам и посетителям будет показана демонстрационная программа.

МОСКВА, ОРУЖИЕ РОССИИ, Анатолий Соколов

www.arms-expo.ru

Маркировка сталей, как в ней разобраться

Аналоги наиболее популярных марок сталей

Химсостав, %

Маркировка марок сталей

Наличие широкого сортамента выпускаемых сталей и сплавов, изготавливаемых в различных странах, обусловило необходимость их идентификации, однако, до настоящего времени не существует единой системы маркировки сталей и сплавов, что создает определенные трудности для металлоторговли.

В связи с этим существуют разночтения, приводящие к ошибкам в заказах и как следствие нарушения качества изделий.

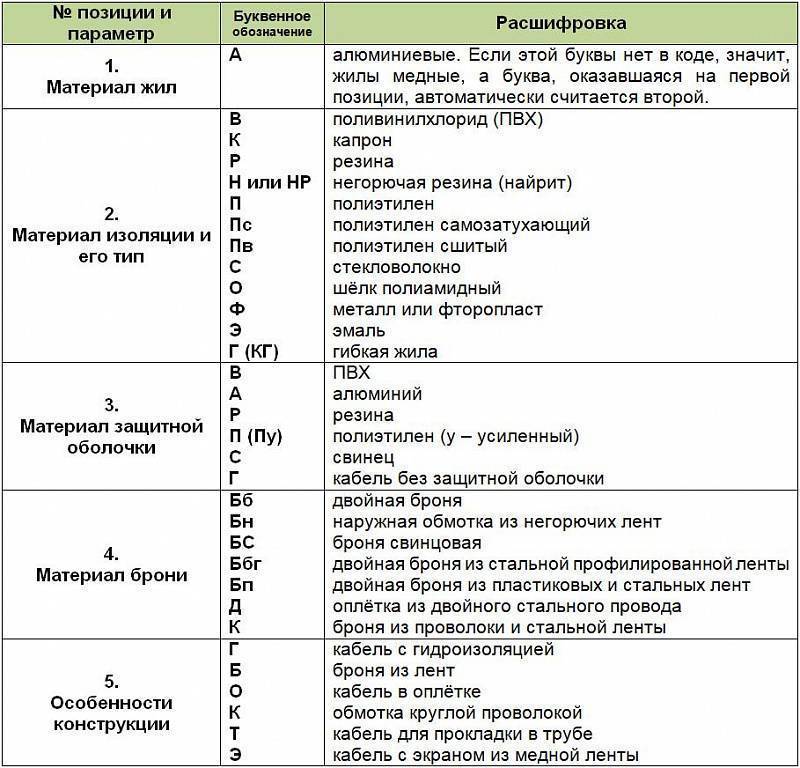

В России и странах СНГ принята буквенно-цифровая система, согласно которой цифрами обозначается содержание элементов стали, а буквами — наименование элементов. Буквенные обозначения применяются также для указания способа раскисления стали: «КП — кипящая сталь, ПС — полуспокойная сталь, СП — спокойная сталь».

Существуют определенные особенности обозначения для разных групп сталей конструкционных, строительных, инструментальных, нержавеющих и др. Общими для всех обозначениями являются буквенные обозначения легирующих элементов: Н — никель, Х — хром, К — кобальт, М — молибден, В — вольфрам, Т — титан, Д — медь, Г — марганец, С — кремний.

Конструкционные стали обыкновенного качества нелегированные (ГОСТ 380-94) обозначают буквами СТ., например СТ. 3. Цифра, стоящая после букв, условно обозначает процентное содержание углерода стали.

Конструкционные нелегированные качественные стали (ГОСТ 1050-88) обозначают двузначным числом, указывающим на среднее содержание углерода (например, СТ. 10).

10).

Качественные стали для производства котлов и сосудов высокого давления согласно (ГОСТ 5520-79) обозначают как конструкционные нелегированные стали, но с добавлением буквы К (например, 20К).

Конструкционные легированные стали, согласно ГОСТ 4543-71, обозначают буквами и цифрами. Цифры после каждой буквы обозначают примерное содержание соответствующего элемента, однако при содержании легирующего элемента менее 1,5% цифра после соответствующей буквы не ставится. Качественные дополнительные показатели пониженное содержание примесей типа серы и фосфата обозначаются буквой — А или Ш, в конце обозначения, например (12 Х НЗА, 18ХГ-Ш) и т. п.

Литейные конструкционные стали, согласно ГОСТ 977-88, обозначаются как качественные и легированные, но в конце наименования ставят букву Л.

Стали строительные, согласно ГОСТ 27772-88, обозначают буквой С и цифрами, соответствующими минимальному пределу текучести стали. Дополнительно применяют обозначения: Т — термоупрочненный прокат, К — повышенная коррозионная стойкость, (например, С 345 Т, С 390 К и т. п.). Аналогично буквой Д обозначают повышенное содержание меди.

п.). Аналогично буквой Д обозначают повышенное содержание меди.

Стали подшипниковые, согласно ГОСТ 801-78, обозначаются также как и легированные, но с буквой Ш в конце наименования. Следует заметить, что для сталей электрошлакового переплава буква Ш обозначается через тире, (например, ШХ 15, ШХ4-Ш).

Стали инструментальные нелегированные, согласно ГОСТ 1435-90 делят на качественные, обозначаемые буквой У и цифрой, указывающей среднее содержание углерода (например, У7, У8, У10) и высококачественные, обозначаемые дополнительной буквой А в конце наименования (например, У8А) или дополнительной буквой Г, указывающей на дополнительное увеличение содержания марганца (например, У8ГА).

Стали инструментальные легированные, согласно ГОСТ 5950-73, обозначаются также как и конструкционные легированные (например, 4Х2В5МФ и т. п.)

Стали быстрорежущие в своем обозначении имеют букву Р (с этого начинается обозначение стали), затем следует цифра, указывающая среднее содержание вольфрама, а затем буквы и цифры, определяющие массовое содержание элементов. Не указывают содержание хрома, т. к. оно составляет стабильно около 4% во всех быстрорежущих сталях и углерода, т. к. последнее всегда пропорционально содержанию ванадия. Следует заметить, что если содержание ванадия превышает 2,5%, буква Ф и цифра указываются, (например, стали Р6М5 и Р6 М5Ф3).

Не указывают содержание хрома, т. к. оно составляет стабильно около 4% во всех быстрорежущих сталях и углерода, т. к. последнее всегда пропорционально содержанию ванадия. Следует заметить, что если содержание ванадия превышает 2,5%, буква Ф и цифра указываются, (например, стали Р6М5 и Р6 М5Ф3).

Стали нержавеющие стандартные, согласно ГОСТ 5632-72, маркируют буквами и цифрами по принципу, принятому для конструкционных легированных сталей (например, 08Х18Н10Т или 16Х18Н12С4ТЮЛ).

Стали нержавеющие, нестандартные опытных партий обозначали буквами — индексами завода производителя и порядковыми номерами. Буквы ЭИ, ЭП, или ЭК присваивают сталям, впервые выплавленным заводом «Электросталь», ЧС — сталям выплавки Челябинского завода «Мечел», например, ЭИ-435, ЧС-43 и др.

Для обозначения способа выплавки доводки названия ряда сталей дополняют буквами (например, 13Х18Н10-ВИ), что означает вакуумно- индукционная выплавка.

Европейская система обозначений стали регламентирована стандартом EN 100 27. Первая часть этого стандарта определяет порядок наименования сталей, а вторая часть регламентирует присвоение сталям порядковых номеров.

Первая часть этого стандарта определяет порядок наименования сталей, а вторая часть регламентирует присвоение сталям порядковых номеров.

В Японии наименование марок стали, как правило, состоит из нескольких букв и цифр. Буквенное обозначение определяет группу, к которой относится данная сталь, а цифры — её порядковый номер в группе и свойство.

В США существует несколько систем обозначения металлов и их сплавов. Это объясняется наличием нескольких организаций по стандартизации, к ним относятся AMS, ASME, ASTM, AWS, SAE, ACJ, ANSI, AJS. Вполне понятно, что такая маркировка требует дополнительного разъяснения и знания при торговле металлом, оформлении заказов и т.п.

Нестандартные мнемоники: колыбельная и расшифровка исследовательских туров | Жизнь — это движение! А тестирование

На моем курсе «Школа для начинающих тестировщиков» есть творческое задание — придумать свою мнемонику по тестированию! Разумеется, оно необязательное ツСмотрите, что придумали ребята!

Анна, колыбельная

На кратенькую мнемонику это не похоже, но Остапа понесло )) Колыбельная (известная всем с детства, записанная на подкорке) – подходит для тестирования мобильных приложений.

Чтобы не забыть что-нибудь важное.

Чтобы не забыть что-нибудь важное.| Баю-баюшки-баю | Спящий режим. Выход из него. Реакция приложения. |

| Не ложись ты на краю | Проверяем горизонтальную и вертикальную ориентацию, а так же переход из других приложений из горизонтальной в вертикальную и наоборот. Сюда же можно UI. |

| Придёт серенький волчок | Валятся смски, пуши и прочее |

| И ухватит за бочок | Жрём память всеми способами |

| Он потащит во лесок | Авиарежим, wi-fi, 3G/LTE |

| Под ракитовый кусток | |

| Там птички поют | Входящие звонки, звонки по скайпу и месенджерам, параллельно включенная музыка фоном в другом приложении |

| Детям спать не дают | Не даём девайсу выключаться максимально продолжительное время |

Елена, расшифровка исследовательских туров

Составила мнемоники, чтобы запомнить, какие туры по Виттакеру входят в ту или иную группу.

Думаю, если турист запомнит что в незнакомом городе происходит в том или ином районе, то сможет быстро подобрать подходящий тур. Признаю, текста много получилось, но и туров по Виттакеру тоже много и трудно все запомнить сразу.

- В деловом центре сборщик мусора внеурочно доставляет интеллектуальному гиду деньги строго по ориентирам.

- В историческом районе лучше заглядывать в предыдущие версии музеев, чем в плохие районы.

- В развлекательном районе актер второго плана блуждает в глухом переулке до полуночи.

- В туристическом районе одинокий бизнесмен показывает модели шотланские пабы из своей коллекции, причем второй бесплатно.

- В отдельных районах домоседам все равно, отменили ли туры из-за дождя.

- В захудалом районе орудует саботажник.

Расшифровываю:

1. В деловом центре

сборщик мусора — Сборщик мусора. The Garbage Collector Tour

внеурочно — Внеурочный тур.

The After-Hour Tour

The After-Hour Tourдоставляет — The FedEx Tour

интеллектуальному — Интеллектуальный тур. The Intellectual Tour

гиду — Тур по путеводителю. The Guidebook Tour

деньги — Денежный тур. The Money Tour

строго по ориентирам. — Тур по ориентирам. The Landmark Tour

2. В историческом районе

лучше заглядывать в предыдущие версии — Тур предыдущей версии. The Prior Version Tour

музеев, — Музейный тур. The Museum Tour

чем в плохие районы. — Тур по плохому району. The Bad-Neighborhood Tour

3. В развлекательном районе

актер второго плана — Тур актера второго плана. The Supporting Actor Tour

блуждает в глухом переулке — Тур глухого переулка. The Back Alley Tour

до полуночи. — Тур полуночника. The All-Nighter Tour

The All-Nighter Tour

4. В туристическом районе

одинокий бизнесмен — Тур одинокого бизнесмена. The Lonely Businessman Tour

показывает модели — Тур супермодели. The Supermodel Tour

шотланские пабы, — Тур шотландского паба. The Scottish Pub Tour

из своей коллекции, — Тур коллекционера. The Collector`s Tour

причем второй бесплатно. — Тур «Второй бесплатно». The TOGOF Tour

5. В отдельных районах

домоседам все равно, — Тур домоседа. The Couch Potato Tour

отменили ли туры из-за дождя. — Тур, отмененный из-за дождя. The Rained-Out Tour

6. В захудалом районе

орудует саботажник. — Тур саботажника. The Saboteur Tour

По-моему, круто получилось!

PS — если у вас тоже есть интересные мнемоники, не стесняйтесь, присылайте на [email protected]! Для этого необязательно быть моим студентом)))

PPS — добавила пост в копилку мнемоник моих студентов, где их еще больше! Читайте и вдохновляйтесь!

Нестандартное шифрование — теперь это кусает

В нашей практике шифрования мы часто помогаем клиентам интегрировать обмен зашифрованными данными между различными приложениями внутри организации, а также между их собственными приложениями и приложением поставщика или клиента. Меня действительно удивляет, как часто мы сталкиваемся с нестандартным шифрованием, которое очень затрудняет эту интеграцию. Проблема не в отсутствии стандартов шифрования. Большинство нормативных требований содержат четкие инструкции и ссылки на стандарты шифрования.Вот что говорится в Руководстве по навигации по стандарту безопасности данных PCI (PCI DSS) о шифровании (выделено мной):

Меня действительно удивляет, как часто мы сталкиваемся с нестандартным шифрованием, которое очень затрудняет эту интеграцию. Проблема не в отсутствии стандартов шифрования. Большинство нормативных требований содержат четкие инструкции и ссылки на стандарты шифрования.Вот что говорится в Руководстве по навигации по стандарту безопасности данных PCI (PCI DSS) о шифровании (выделено мной):

Цель сильной криптографии (см. Определения и длины ключей в Глоссарии терминов, сокращений и сокращений PCI DSS и PA-DSS) заключается в том, чтобы шифрование основывалось на проверенном и принятом в отрасли алгоритме (а не на собственном или домашнем -растущий »алгоритм).

Надежное шифрование:

Криптография, основанная на проверенных и принятых в отрасли алгоритмах, наряду с надежной длиной ключей и надлежащими методами управления ключами.Криптография — это метод защиты данных, который включает в себя как шифрование (которое является обратимым), так и хеширование (которое не является обратимым или «односторонним»). Примеры проверенных и принятых в отрасли стандартов и алгоритмов шифрования включают AES (128 бит и выше), TDES (минимальные ключи двойной длины), RSA (1024 бит и выше), ECC (160 бит и выше) и ElGamal (1024 бит и выше). См. Специальную публикацию NIST 800-57 для получения дополнительной информации.

Примеры проверенных и принятых в отрасли стандартов и алгоритмов шифрования включают AES (128 бит и выше), TDES (минимальные ключи двойной длины), RSA (1024 бит и выше), ECC (160 бит и выше) и ElGamal (1024 бит и выше). См. Специальную публикацию NIST 800-57 для получения дополнительной информации.

Проблема, похоже, в общем отсутствии знаний о шифровании.И это касается некоторых производителей шифровальных решений. Вот пара примеров:

У одного из наших клиентов возникли проблемы с расшифровкой поля с помощью нашего программного обеспечения, которое было зашифровано на сервере Windows с помощью «256-битного AES с использованием режима CBC». Это казалось довольно простой задачей. Однако нам не удалось правильно расшифровать данные. Вывод выглядел просто как мусор. Мы потратили много времени на то, чтобы клиент проверял, что у него правильный ключ дешифрования, правильно ли указаны векторы инициализации для дешифрования и правильно ли используется наше программное обеспечение. Но ничего не работало. Затем мы попросили стороннего поставщика программного обеспечения поделиться с нами своим исходным кодом AES. В этом случае поставщик был очень любезен и позволил нам просмотреть их исходный код, реализующий шифрование AES.

Но ничего не работало. Затем мы попросили стороннего поставщика программного обеспечения поделиться с нами своим исходным кодом AES. В этом случае поставщик был очень любезен и позволил нам просмотреть их исходный код, реализующий шифрование AES.

Вуаля! Исходный код показал, что реализация использовала 256-битный размер блока для алгоритма шифрования. Стандарт AES (FIPS-197) требует использования блоков размером 128 бит. Использование большего размера блока означало, что это даже не шифрование AES в соответствии с отраслевым стандартом.Вендор исправил их внедрение, и проект был успешным. Но наш заказчик потратил много времени и денег на решение проблемы.

Другой пример возникновения проблем произошел с клиентом, который развернул решение для шифрования AES, в котором использовался режим шифрования CUSP. Это сразу же вызвало тревогу. Мы знали, что CUSP не был одним из одобренных NIST режимов шифрования, и никогда раньше с ним не сталкивался. Мы быстро узнали, что CUSP означает «поставщик услуг криптографических единиц» и был реализован IBM в нескольких своих серверных продуктах. У этого покупателя было несколько проблем. Режим CUSP не был стандартным режимом шифрования, и данные, зашифрованные с помощью CUSP, не собирались расшифровывать ни одним из стандартных продуктов с открытым исходным кодом или коммерческих продуктов, представленных на рынке. Таким образом, этот клиент был заблокирован несовместимой стратегией шифрования.

У этого покупателя было несколько проблем. Режим CUSP не был стандартным режимом шифрования, и данные, зашифрованные с помощью CUSP, не собирались расшифровывать ни одним из стандартных продуктов с открытым исходным кодом или коммерческих продуктов, представленных на рынке. Таким образом, этот клиент был заблокирован несовместимой стратегией шифрования.

Вторая проблема заключается в том, что режим шифрования CUSP является проприетарным протоколом. В стандарте PCI DSS четко указано, что надежное шифрование должно основываться на отраслевых стандартах, а не на проприетарных протоколах (см. Выше).Поскольку я интерпретирую требования PCI DDS для шифрования, клиент, использующий режим CUSP, не будет соответствовать требованиям. Это будет больно в следующий раз, когда QSA внимательно изучит вашу реализацию шифрования. Недавно мы опубликовали официальный документ о слабых сторонах режима шифрования CUSP. Нажмите здесь, чтобы скачать его.

Один из способов убедиться, что ваше программное обеспечение для шифрования AES соответствует требованиям, — это поиск сертификата NIST. Сертификат NIST AES Validation или сертификат NIST FIPS-140 — довольно хорошая гарантия соответствия.Процесс сертификации FIPS-140 требует проверки AES, поэтому сертификация включена посредством ссылки. Вот почему любая сертификация даст вам уверенность в том, что шифрование AES выполняется в соответствии со стандартом. Не имея сертификата, вы полагаетесь на обещания поставщика или разработчика, который может быть неосведомлен или иметь меньше мотивации, чем откликнуться. Не лучшая ситуация, чтобы оказаться в ней.

Сертификат NIST AES Validation или сертификат NIST FIPS-140 — довольно хорошая гарантия соответствия.Процесс сертификации FIPS-140 требует проверки AES, поэтому сертификация включена посредством ссылки. Вот почему любая сертификация даст вам уверенность в том, что шифрование AES выполняется в соответствии со стандартом. Не имея сертификата, вы полагаетесь на обещания поставщика или разработчика, который может быть неосведомлен или иметь меньше мотивации, чем откликнуться. Не лучшая ситуация, чтобы оказаться в ней.

Оба этих клиента потратили приличную сумму денег на устранение проблемы.Расходы, которых можно полностью избежать.

Patrick

Симметричное шифрование — обзор

Симметричное шифрование

Симметричное шифрование использует один ключ для шифрования и дешифрования. Если вы зашифруете zip-файл, а затем расшифруете его с помощью того же ключа, вы используете симметричное шифрование. Симметричное шифрование также называется шифрованием с «секретным ключом», поскольку ключ должен храниться в секрете от третьих лиц. Сильные стороны включают скорость и криптографическую стойкость на бит ключа. Основным недостатком является то, что ключ должен быть безопасно разделен, прежде чем две стороны смогут безопасно общаться.Симметричные ключи часто передаются внеполосным способом, например, посредством личного обсуждения. Ключ обычно преобразуется в подраздел, который изменяется для каждого зашифрованного блока данных.

Сильные стороны включают скорость и криптографическую стойкость на бит ключа. Основным недостатком является то, что ключ должен быть безопасно разделен, прежде чем две стороны смогут безопасно общаться.Симметричные ключи часто передаются внеполосным способом, например, посредством личного обсуждения. Ключ обычно преобразуется в подраздел, который изменяется для каждого зашифрованного блока данных.

Потоковое и блочное шифрование

Симметричное шифрование может иметь потоковый и блочный режимы. Потоковый режим означает, что каждый бит независимо зашифровывается в «потоке». Шифры блочного режима шифруют блоки данных каждый раунд; например, 56 бит для стандарта шифрования данных (DES) и 128, 192 или 256 бит для AES.Некоторые блочные шифры могут имитировать потоковые шифры, устанавливая размер блока в 1 бит; они по-прежнему считаются блочными шифрами.

Векторы инициализации и связывание

Вектор инициализации используется в некоторых симметричных шифрах, чтобы гарантировать, что первый зашифрованный блок данных является случайным. Это гарантирует, что одинаковые открытые тексты будут зашифрованы в разные зашифрованные тексты. Кроме того, как заметил Брюс Шнайер: «Хуже того, два сообщения, начинающиеся одинаково, будут зашифрованы одинаково до первого различия.У некоторых сообщений общий заголовок: бланк, строка «От» или что-то еще ». [6] Эту проблему решают векторы инициализации.

Это гарантирует, что одинаковые открытые тексты будут зашифрованы в разные зашифрованные тексты. Кроме того, как заметил Брюс Шнайер: «Хуже того, два сообщения, начинающиеся одинаково, будут зашифрованы одинаково до первого различия.У некоторых сообщений общий заголовок: бланк, строка «От» или что-то еще ». [6] Эту проблему решают векторы инициализации.

Цепочка (называемая обратной связью в потоковых режимах) помещает предыдущий зашифрованный блок в следующий блок, который нужно зашифровать. Это разрушает шаблоны в итоговом зашифрованном тексте. Электронная кодовая книга DES Режим (см. Ниже) не использует вектор инициализации или цепочку, и шаблоны могут быть четко видны в результирующем зашифрованном тексте.

DES

Стандарт шифрования данных (DES) описывает алгоритм шифрования данных (DEA). DES был преобразован в симметричный шифр федерального стандарта США в 1976 году. Он был создан из-за отсутствия криптографических стандартов; поставщики использовали собственные шифры неизвестной силы, которые не взаимодействовали с шифрами других производителей. IBM разработала DES на основе своего более старого симметричного шифра Люцифера. Он использует 64-битный размер блока (что означает, что он шифрует 64 бита каждый раунд) и 56-битный ключ.

IBM разработала DES на основе своего более старого симметричного шифра Люцифера. Он использует 64-битный размер блока (что означает, что он шифрует 64 бита каждый раунд) и 56-битный ключ.

Предупреждение об экзамене

Хотя DES обычно называют алгоритмом, технически DES — это название опубликованного стандарта, описывающего DEA. Это может прозвучать как «раскалывание волос», но это важное различие, о котором следует помнить во время экзамена. DEA может быть лучшим ответом на вопрос, касающийся самого алгоритма.

Режимы DES

DES может использовать пять различных режимов для шифрования данных. Основное различие в режимах — это блочный и (эмулируемый) поток, использование векторов инициализации и то, будут ли ошибки в шифровании распространяться на последующие блоки.Пять режимов DES:

- 1.

Electronic Code Book (ECB)

- 2.

Cipher Block Chaining (CBC)

- 3.

Cipher Feedback (CFB)

- 4.

Обратная связь по выходу (OFB)

- 5.

Режим счетчика (CTR)

ECB — это исходный режим DES; Позднее были добавлены CBC, CFB и OFB [7]. Режим CTR — новейший режим [8].

Электронная кодовая книга

Электронная кодовая книга (ECB) — самая простая и самая слабая форма DES.Он не использует вектор инициализации или цепочку. Идентичные открытые тексты с одинаковыми ключами шифруются до идентичных зашифрованных текстов. Два открытых текста с частично идентичными частями (такими как заголовок письма), зашифрованные одним и тем же ключом, будут иметь частично идентичные части зашифрованного текста.

Примечание

Термин «Кодовая книга» в Электронной кодовой книге происходит от криптографических кодовых книг, которые использовались во время Гражданской войны. Это также намек, чтобы напомнить вам о простоте (и слабости) ЕЦБ.

ECB может также оставлять шаблоны открытого текста очевидными в результирующем зашифрованном тексте. Данные растрового изображения (см. Рисунок 6.11A), зашифрованные ключом «Kowalski» в 56-битном режиме DES ECB (см. Рисунок 6.11B), демонстрируют очевидные закономерности.

Данные растрового изображения (см. Рисунок 6.11A), зашифрованные ключом «Kowalski» в 56-битном режиме DES ECB (см. Рисунок 6.11B), демонстрируют очевидные закономерности.

Рисунок 6.11A. Обычный текст, 8-битное растровое изображение (BMP).

Предоставлено Агентством национальной безопасности.Рисунок 6.11B. 56-битное битовое изображение зашифрованного зашифрованного текста DES ECB.

Объединение блоков шифрования

Режим объединения блоков шифрования (CBC) — это блочный режим DES, в котором выполняется операция XOR с предыдущим зашифрованным блоком зашифрованного текста и следующим блоком открытого текста, который должен быть зашифрован.Первый зашифрованный блок — это вектор инициализации, содержащий случайные данные. Эта «цепочка» разрушает шаблоны. Одним из ограничений режима CBC является то, что ошибки шифрования будут распространяться: ошибка шифрования в одном блоке будет каскадно распространяться на последующие блоки из-за цепочки, нарушая их целостность.

Cipher Feedback

Режим Cipher Feedback (CFB) очень похож на CBC; Основное отличие состоит в том, что CFB — это потоковый режим. Он использует обратную связь (название цепочки при использовании в потоковых режимах) для уничтожения шаблонов.Как и CBC, CFB использует вектор инициализации, который разрушает шаблоны и распространяет ошибки.

Обратная связь по выходу

Режим обратной связи по выходу (OFB) отличается от CFB способом, которым осуществляется обратная связь. CFB использует предыдущий зашифрованный текст для обратной связи. Предыдущий зашифрованный текст — это подключ, соединенный с открытым текстом с помощью операции XOR. OFB использует подключ до , он подвергается операции XOR с открытым текстом. Поскольку на подключ не влияют ошибки шифрования, ошибки не будут распространяться.

Счетчик

Режим счетчика (CTR) аналогичен OFB; опять же разница заключается в обратной связи, поскольку в режиме CTR используется счетчик. Этот режим имеет те же преимущества, что и OFB (шаблоны уничтожаются, а ошибки не распространяются), но с дополнительным преимуществом. Поскольку обратная связь может быть такой же простой, как возрастающее число, шифрование в режиме CTR может выполняться параллельно. Простой пример: первый блок объединяется с помощью операции XOR с числом 1, второй — с числом 2 и т. Д. Таким образом можно параллельно комбинировать любое количество раундов. В таблице 6.7 приведены пять режимов DES.

Этот режим имеет те же преимущества, что и OFB (шаблоны уничтожаются, а ошибки не распространяются), но с дополнительным преимуществом. Поскольку обратная связь может быть такой же простой, как возрастающее число, шифрование в режиме CTR может выполняться параллельно. Простой пример: первый блок объединяется с помощью операции XOR с числом 1, второй — с числом 2 и т. Д. Таким образом можно параллельно комбинировать любое количество раундов. В таблице 6.7 приведены пять режимов DES.

Таблица 6.7. Режимы DES Сводка

Рабочий фактор, необходимый для взлома DES, был разумным в 1976 году, но прогресс в скорости ЦП и параллельная архитектура сделали DES уязвимым для атаки методом грубой силы сегодня, когда генерируются и предпринимаются попытки всех возможных ключей. Компьютеры с массовым параллелизмом, такие как COPACOBANA (оптимизированное по стоимости средство параллельного прерывания кода, приведенное в качестве примера, не подлежащего проверке; дополнительную информацию см. На http://www.copacobana.org), в котором параллельно используется более 100 процессоров, могут выйти из строя 56- bit DES примерно за неделю (и быстрее с большим количеством процессоров) по цене менее 10 000 долларов.

Рабочий фактор, необходимый для взлома DES, был разумным в 1976 году, но прогресс в скорости ЦП и параллельная архитектура сделали DES уязвимым для атаки методом грубой силы сегодня, когда генерируются и предпринимаются попытки всех возможных ключей. Компьютеры с массовым параллелизмом, такие как COPACOBANA (оптимизированное по стоимости средство параллельного прерывания кода, приведенное в качестве примера, не подлежащего проверке; дополнительную информацию см. На http://www.copacobana.org), в котором параллельно используется более 100 процессоров, могут выйти из строя 56- bit DES примерно за неделю (и быстрее с большим количеством процессоров) по цене менее 10 000 долларов.

Кроме того, EDE с одним ключом обеспечивает обратную совместимость с одним DES.

Кроме того, EDE с одним ключом обеспечивает обратную совместимость с одним DES. Это приводит к длине ключа 112 бит. Он обычно используется для устаревших аппаратных приложений с ограниченной памятью.

Это приводит к длине ключа 112 бит. Он обычно используется для устаревших аппаратных приложений с ограниченной памятью. AES — это открытый алгоритм, бесплатный для использования и свободный от каких-либо ограничений интеллектуальной собственности. AES был разработан для замены DES. TDES EDE с двумя и тремя клавишами останется стандартом, одобренным FIPS до 2030 года, что позволит перейти на AES. Единый DES не является текущим стандартом и не рекомендуется.

AES — это открытый алгоритм, бесплатный для использования и свободный от каких-либо ограничений интеллектуальной собственности. AES был разработан для замены DES. TDES EDE с двумя и тремя клавишами останется стандартом, одобренным FIPS до 2030 года, что позволит перейти на AES. Единый DES не является текущим стандартом и не рекомендуется. Имя, произносимое на английском как «Рейн Даль», представляет собой комбинацию имен бельгийских авторов: Винсент Риджмен и Джоан Дэемен. Rijndael был выбран «потому, что он обладал наилучшим сочетанием безопасности, производительности, эффективности и гибкости». [11]

Имя, произносимое на английском как «Рейн Даль», представляет собой комбинацию имен бельгийских авторов: Винсент Риджмен и Джоан Дэемен. Rijndael был выбран «потому, что он обладал наилучшим сочетанием безопасности, производительности, эффективности и гибкости». [11]

Он также надежнее RC5 и шифрует 128-битные блоки с использованием 128-, 192- или 256-битных ключей.

Он также надежнее RC5 и шифрует 128-битные блоки с использованием 128-, 192- или 256-битных ключей. Первый шаг — создать простой класс-оболочку, который инкапсулирует алгоритм 3DES и хранит зашифрованные данные в виде строки в кодировке base-64.Затем эта оболочка используется для безопасного хранения личных данных пользователя в общедоступном текстовом файле.

Первый шаг — создать простой класс-оболочку, который инкапсулирует алгоритм 3DES и хранит зашифрованные данные в виде строки в кодировке base-64.Затем эта оболочка используется для безопасного хранения личных данных пользователя в общедоступном текстовом файле. DES и Rijndael.

DES и Rijndael. Затемнить keyBytes () As Byte =

System.Text.Encoding.Unicode.GetBytes (ключ)

Тусклый хэш () As Byte = sha1.ComputeHash (keyBytes)

'Обрезать или дополнить хэш.

ReDim Preserve hash (длина - 1)

Вернуть хеш

Конечная функция

Затемнить keyBytes () As Byte =

System.Text.Encoding.Unicode.GetBytes (ключ)

Тусклый хэш () As Byte = sha1.ComputeHash (keyBytes)

'Обрезать или дополнить хэш.

ReDim Preserve hash (длина - 1)

Вернуть хеш

Конечная функция

Text.Encoding.Unicode.GetBytes (простой текст)

'Создайте поток.

Dim ms As New System.IO.MemoryStream

'Создайте кодировщик для записи в поток.

Dim encStream как новый CryptoStream (мс,

TripleDes.CreateEncryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.

encStream.Write (plaintextBytes, 0, plaintextBytes.Length)

encStream.FlushFinalBlock ()

'Преобразуйте зашифрованный поток в строку для печати.

Вернуть Convert.ToBase64String (ms.ToArray)

Конечная функция

Text.Encoding.Unicode.GetBytes (простой текст)

'Создайте поток.

Dim ms As New System.IO.MemoryStream

'Создайте кодировщик для записи в поток.

Dim encStream как новый CryptoStream (мс,

TripleDes.CreateEncryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.

encStream.Write (plaintextBytes, 0, plaintextBytes.Length)

encStream.FlushFinalBlock ()

'Преобразуйте зашифрованный поток в строку для печати.

Вернуть Convert.ToBase64String (ms.ToArray)

Конечная функция

MemoryStream

'Создайте декодер для записи в поток.

Dim decStream как новый CryptoStream (мс,

TripleDes.CreateDecryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.decStream.Write (encryptedBytes, 0, encryptedBytes.Length)

decStream.FlushFinalBlock ()

'Преобразуйте поток открытого текста в строку.

Вернуть System.Text.Encoding.Unicode.GetString (ms.ToArray)

Конечная функция

MemoryStream

'Создайте декодер для записи в поток.

Dim decStream как новый CryptoStream (мс,

TripleDes.CreateDecryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.decStream.Write (encryptedBytes, 0, encryptedBytes.Length)

decStream.FlushFinalBlock ()

'Преобразуйте поток открытого текста в строку.

Вернуть System.Text.Encoding.Unicode.GetString (ms.ToArray)

Конечная функция

EncryptData (plainText)

MsgBox ("Шифрованный текст:" & cipherText)

My.Computer.FileSystem.WriteAllText (

My.Computer.FileSystem.SpecialDirectories.MyDocuments &

"\ cipherText.txt", cipherText, False)

Конец подписки

EncryptData (plainText)

MsgBox ("Шифрованный текст:" & cipherText)

My.Computer.FileSystem.WriteAllText (

My.Computer.FileSystem.SpecialDirectories.MyDocuments &

"\ cipherText.txt", cipherText, False)

Конец подписки

Security.Cryptography.CryptographicException

MsgBox («Не удалось расшифровать данные с помощью пароля.»)

Конец попытки

Конец подписки

Security.Cryptography.CryptographicException

MsgBox («Не удалось расшифровать данные с помощью пароля.»)

Конец попытки

Конец подписки

Или, может быть, вы просто заботящийся о безопасности человек или владелец бизнеса, который хочет держать свои данные и переписку подальше от посторонних глаз.Тем не менее, Advanced Encryption Standard (AES) содержит алгоритм для работы.

Или, может быть, вы просто заботящийся о безопасности человек или владелец бизнеса, который хочет держать свои данные и переписку подальше от посторонних глаз.Тем не менее, Advanced Encryption Standard (AES) содержит алгоритм для работы. AES — это компьютерная безопасность стандарт криптографической защиты электронной информации, обычно секретной и сверхсекретной правительственной информации.Стандарт опубликован и поддерживается Национальным институтом стандартов и технологий (NIST).

AES — это компьютерная безопасность стандарт криптографической защиты электронной информации, обычно секретной и сверхсекретной правительственной информации.Стандарт опубликован и поддерживается Национальным институтом стандартов и технологий (NIST).

Даже потребители, зачастую бессознательно, используют устройства, реализующие шифрование AES.

Даже потребители, зачастую бессознательно, используют устройства, реализующие шифрование AES.

Для его расшифровки вам понадобится секретный ключ AES.

Для его расшифровки вам понадобится секретный ключ AES. В байте восемь битов, и умножение 16 на восемь создает размер блока 128 бит.

В байте восемь битов, и умножение 16 на восемь создает размер блока 128 бит.

Этот привод также использует ключ длиной 256 бит.

Этот привод также использует ключ длиной 256 бит.

192-битное шифрование AES использует 12 этапов преобразования для преобразования открытого текста в зашифрованный текст и одобрено Агентством национальной безопасности (АНБ) для защиты секретной и сверхсекретной правительственной информации.

192-битное шифрование AES использует 12 этапов преобразования для преобразования открытого текста в зашифрованный текст и одобрено Агентством национальной безопасности (АНБ) для защиты секретной и сверхсекретной правительственной информации. Таким образом, они выбирают более длинные ключи AES, которые обеспечивают лучшую защиту и более широкое пространство для поиска методом грубой силы, особенно в контексте растущей озабоченности отрасли по поводу атак с квантовыми вычислениями.

Таким образом, они выбирают более длинные ключи AES, которые обеспечивают лучшую защиту и более широкое пространство для поиска методом грубой силы, особенно в контексте растущей озабоченности отрасли по поводу атак с квантовыми вычислениями. 256-битное шифрование AES использует 14 раундов преобразования для преобразования открытого текста в зашифрованный текст и, поскольку его практически невозможно взломать, одобрено Агентством национальной безопасности (АНБ) для защиты секретной и сверхсекретной правительственной информации.

256-битное шифрование AES использует 14 раундов преобразования для преобразования открытого текста в зашифрованный текст и, поскольку его практически невозможно взломать, одобрено Агентством национальной безопасности (АНБ) для защиты секретной и сверхсекретной правительственной информации.

Теперь рассмотрим общественные стандарты криптографии. В этих стандартах используются навыки экспертов со всего мира, и мы все верим, что они работают, потому что, в отличие от ENIGMA, мы все их используем. Если мы видим, что правительство или хакеры уклоняются от этого, значит, мы знаем, что что-то, скорее всего, взломано.