Расшифровка разделов проектной документации

• АВТ — Автоматизация

• АПВ — Автоматизация противопожарного водопровода

• АПТ — Автоматизация системы дымоудаления или автоматизация пожаротушения

• АР — Архитектурные решения

• АС — Архитектурно-строительные решения

• АСКУЭ — Автоматизированная система коммерческого учета электроэнергии

• АСТУЭ — Автоматизированная система технического учета электроэнергии

• АТП — Автоматизация теплового пункта, автоматизиция технологических процессов

• Благ — Благоустройство и озеленение

• ВК — Внутренние водопровод и канализация

• Водост — Водостоки

• ВПТ — Водопропускные трубы

• ВР — Ведомости работ

• ВТ — Вертикальный транспорт

• ГДЗ — Технический отчет по инженерно-геодезическим изысканиям

• ГМИ — Технический отчет по инженерно-гидрометеорологическим испытаниям

• ГОЧС — Перечень мероприятий по гражданской обороне, мероприятий по предупреждению чрезвычайных ситуаций природного и техногенного характера

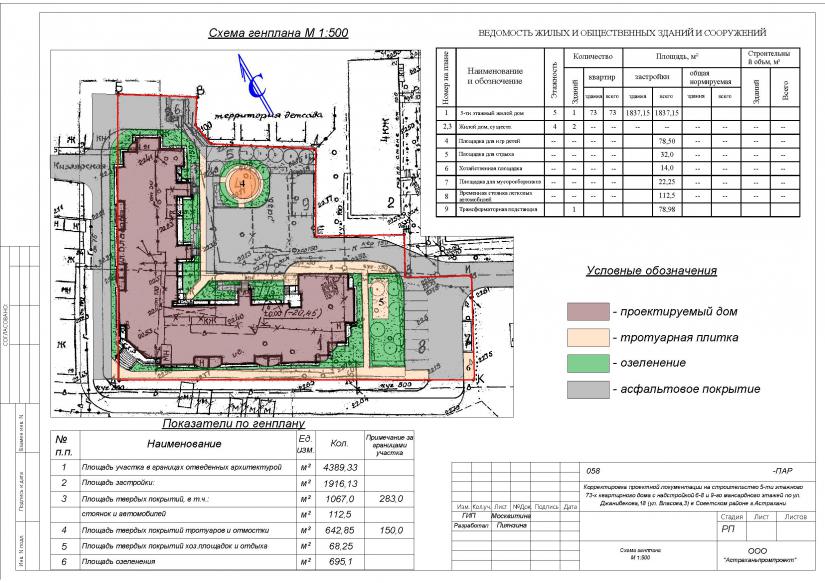

• ГП — Генеральный план

• ГСН — Газопроводные сети наружные

• До — Дорожная одежда

• Зп — Земляное полотно

• ИЗИ — Технический отчет по инженерно-экологическим испытаниям

• ИЛО — Здания, строения и сооружения, входящие в инфраструктуру линейного объекта

• ИО — Информационное обеспечение

• КЖ — Конструкции железобетонные

• КМ — Конструкции металлические

• КР — Конструктивные решения

• КТСО — Комплекс технических средств охраны

• МПБ — Проект организации работ по сносу (демонтажу) линейного объекта

• МО — Материалы обследования

• НВД — Наружные водостоки и дренажи

• НВК — Наружный водопровод и канализация

• НСС — Наружные сети связи

• ОВ — Отопление, вентиляция и кондиционирование воздуха

• Од — Обустройство дорог

• ОК — Основные конструкции

• ОМ — Обосновывающие материалы

• ООС — Охрана окружающей среды

• ОПЗ — Общая пояснительная записка

• ОР — Организация рельефа

• ОС — Охранно-пожарная сигнализация

• ПБ — Мероприятия по обеспечению пожарной безопасности

• ПЗ — Пояснительная записка

• ПОД — Проект организации работ по сносу (демонтажу) линейного объекта

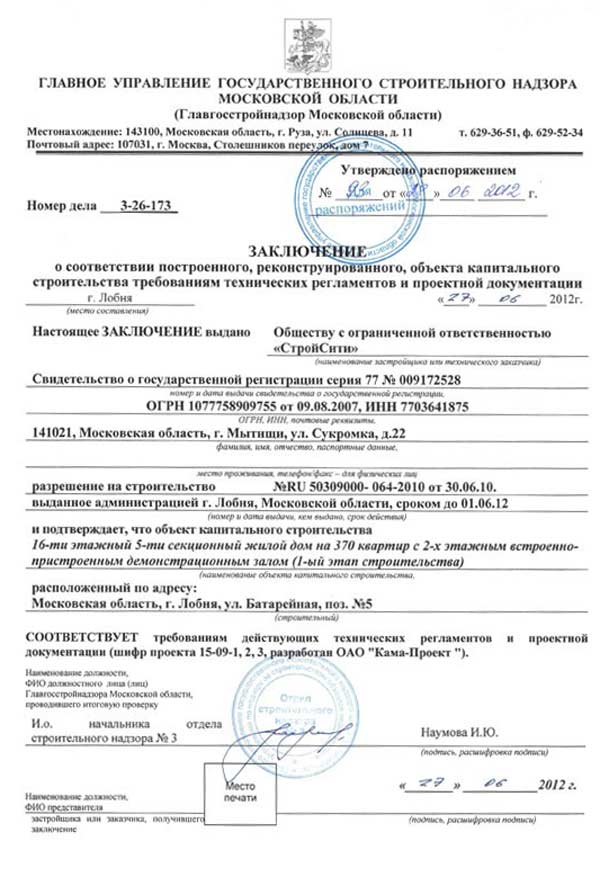

• ПОС — Проект организации строительства

• ПНО — Проект наружного освещения

• ППО — Проект полосы отвода

• ПТА — Мероприятия по противодействию террористическим актам

• Р — Рекультивация земель

• РТ — Радиовещание и телевидение

• С — Сборник спецификаций оборудования, изделий и материалов

• СВ — Сводная ведомость чертежей

• СД — Сметная документация

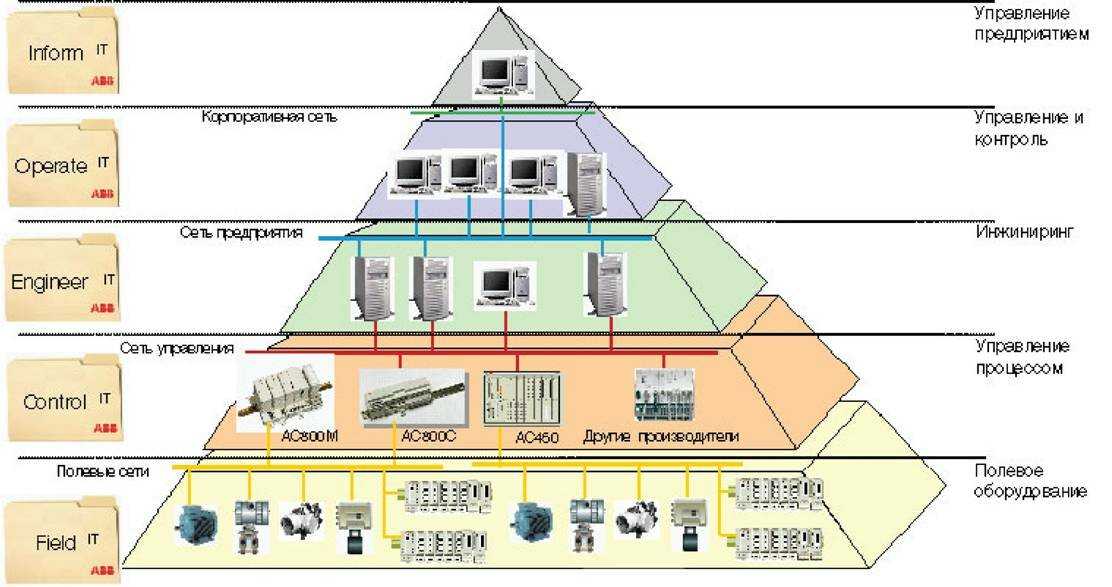

• СДКУ — Система диспетчерского контроля и управления

• СКС — Структурированные кабельные сети, т.

е. слаботочные сети связи и сигнализации

е. слаботочные сети связи и сигнализации• СМ — Смета на строительство объектов капитального строительства

• СМИС — Структурированная система мониторинга и управления инженерными сетями

• СП — Состав проекта

• СС — Системы связи

• ССР — Сводный сметный расчет

• ТКР — Технологические и конструктивные решения линейного объекта

• ТС — Теплоснабжение

• ТХ — Технология производства

• ХС — Холодоснабжение

• ЭО — Электрооборудование

• ЭС — Электроснабжение

Популярные статьи

Пожарная безопасность стадионов

Монтаж слаботочных систем. ч.2

Освещение в квартире

Беспроводные локальные сети

Пожарная безопасность гостиниц

Теплый пол электрический в ванной

Компьютерные сети информация

Бронированный кабель с алюминиевыми жилами

Прокладка электрических проводов

Подвод электричества к дому

Какую лампочку выбрать для дома?

Заземление жилых помещений

Мосты в локальных сетях: понятие и главные функции

Однолинейная схема

Проектирование инженерных систем для деревянного дома

Проектирование электроснабжения

Проектирование СКС

Проектирование диспетчеризации

Проектирование АПС

Расчет освещения строительной площадки

Электрическое освещение строительных площадок осуществляют с помощью стационарных и передвижных инвентарных…

подробнееКак считать электрическую мощность?

Чтобы обеспечить нормальное функционирование электрической проводки, необходимо ещё на этапе проектирования правильно рассчитать…

подробнееВиды аварийного освещения

При проектировании системы освещения, часто проектировщики не верно классифицируют на виды системы…

подробнееСхема аварийного освещения

В этой статье мы хотим прояснить какие существуют схемы аварийного освещения.

Однолинейная схема электроснабжения

При проектировании электроснабжения и проектировании инженерных…

подробнееПроверка аварийного освещения

Системы аварийного освещения должна всегда находиться в исправном рабочем состоянии. Светильники системы аварийного освещения…

подробнееРасшифровка распространенных строительных сокращений | Баустрой. Элитное загородное строительство. Элитная недвижимость. Готовые проекты домов.

- 14.10.2013

- Новости

Часто, на сайтах строительных компаний пользователь сталкивается с разными аббревиатурами и не всегда понимает что это означает. Мы поможем вам разобраться в этом.

Наиболее часто используемые сокращения при обозначении проектной документации.

АР — Альбом архитектурных решений. (Фасады, основные разрезы, планировка)

(Фасады, основные разрезы, планировка)

КЖ — Альбом железобетонных конструкций.

КД — Альбом деревянных конструкций.

ОВ — Альбом отопления и вентиляции

ВК — Альбом водоснабжения и канализации

ЭО — Альбом электричества и освещения

МАРКИ ОСНОВНЫХ КОМПЛЕКТОВ РАБОЧИХ ЧЕРТЕЖЕЙ

| Наименование основного комплекта рабочих чертежей | Марка | Примечание |

| Технология производства | ТХ | — |

| Технологические коммуникации | ТК | При объединении рабочих чертежей всех технологических коммуникаций |

| Генеральный план и сооружения транспорта | ГТ | При объединении рабочих чертежей генерального плана и сооружений транспорта |

| Генеральный план | ГП | — |

| Архитектурные решения | АР | — |

| Архитектурно-строительные решения | АС | При объединении рабочих чертежей архитектурных решений и строительных конструкций |

| Интерьеры | АИ | Рабочие чертежи могут быть объединены с основным комплектом марки АР или АС |

| Конструкции железобетонные | КЖ | — |

| Конструкции металлические | КМ | — |

| Конструкции металлические деталировочные | КМД | — |

| Конструкции деревянные | КД | — |

| Водоснабжение и канализация | ВК | — |

ОВ | — | |

| Тепломеханические решения котельных | ТМ | — |

| Воздухоснабжение | ВС | — |

| Пылеудаление | ПУ | — |

| Холодоснабжение | ХС | — |

| Газоснабжение (внутренние устройства) | ГСВ | — |

| Силовое электрооборудование | ЭМ | — |

| Электрическое освещение (внутреннее) | ЭО | — |

| Радиосвязь, радиовещание и телевидение | РТ | — |

| Пожаротушение | ПТ | — |

| Пожарная сигнализация | ПС | — |

| Охранная и охранно-пожарная сигнализация | ОС | — |

| Гидротехнические решения | ГР | |

| Антикоррозионная защита конструкций зданий, сооружений | АЗ | — |

| Антикоррозионная защита технологических аппаратов, газоходов и трубопроводов | АЗО | — |

| Тепловая изоляция оборудования и трубопроводов | ТИ | — |

| Автомобильные дороги | АД | — |

| Железнодорожные пути | ПЖ | — |

| Сооружения транспорта | ТР | При объединении рабочих чертежей автомобильных, железных и других дорог |

| Наружные сети водоснабжения и канализации | НВК | — |

| Наружные сети водоснабжения | НВ | При разделении основного комплекта марки НВК |

| Наружные сети канализации | НК | При разделении основного комплекта марки НВК |

| Тепломеханические решения тепловых сетей | ТС | — |

| Наружные газопроводы | ГСН | — |

| Наружное электроосвещение | ЭН | — |

| Электроснабжение | ЭС | — |

| Автоматизация комплексная | АК | При объединении рабочих чертежей различных технологических процессов и инженерных систем |

| Автоматизация… * | — | Наименования основных комплектов и обозначения марок принимают по ГОСТ 21. 408 приложение А 408 приложение А |

| Проводные средства связи * | — | Наименования основных комплектов и обозначения марок принимают по ГОСТР 21.1703 приложение А |

| Гидромелиоративные линейные сооружения * | — |

Запомнить сайт и поделиться:

Share on vk

ВКонтакте

Share on facebook

Share on odnoklassniki

Одноклассники

Share on twitter

Share on google

Google+

Аббревиатуры разделов проектной документации – СПЕЦИНЖПРОЕКТ

СПЕЦИНЖПРОЕКТ качественно и точно в срок разработает для вас в соответствии с нормативно-правовой и технической базой следующие разделы и составляющие проектной документации.

| ИОС | Внутренние и внешние инженерные коммуникации. Сведения об инженерном оборудовании, о сетях инженерно-технического обеспечения, перечень инженерно-технических мероприятий, содержание технологических решений |

| ЭОМ, ИОС1 | Система электроснабжения (ИОС1) |

| ЭГ | молниезащита и заземление |

| ЭС | электроснабжение (от ТП до ВРУ) |

| ЭМ | электрооборудование (компьютеры, холодильники, плиты, стиральные машины, электрические розетки, насосы, двигатели и т.п. |

| ЭО | электроосвещение (внутреннее) |

| ЭН | электроосвещение наружное |

| ИОС2 | Система водоснабжения |

| НВ | наружное водоснабжение (НВК) |

| ВВ | внутреннее водоснабжение |

| ИОС3 | Система водоотведения |

| НВК | наружные сети канализации |

| ВК | внутренние сети канализации |

| НВК | наружные сети водоснабжения и канализации |

| ВК | внутренние сети водоснабжения и канализации |

| ВНС | насосная водонапорная станция |

| КНС | канализационная насосная станция |

| КОС | очистные сооружения канализации |

| канализационные очистные сооружения | |

| ВЗУ | водозаборное сооружение, водозаборный узел |

| ВРУ | водорегулирующий узел |

| ИОС4 | Отопление, вентиляция и кондиционирование воздуха, тепловые сети |

| ОВ | Отопление и вентиляция |

| ТС | теплоснабжение, системы теплоснабжения |

| ИТП | индивидуальный тепловой пункт |

| СС, ИОС5 | Сети связи |

| РФ, РТ, ТВ | Телефония, радиофикация, телеприем |

| СКС | Структурированные кабельные сети, т.  е. слаботочные сети связи е. слаботочные сети связи |

| АВТ | Автоматизация инженерных систем |

| СМИС | Структурированная система мониторинга и управления инженерными системами зданий и сооружений. Подсистема сбора данных и передачи сообщений |

| СМИК | Структурированная система мониторинга и управления инженерными системами зданий и сооружений. Подсистема мониторинга инженерных (несущих) конструкций, опасных природных процессов и явлений |

| СУКС | Структурированная система мониторинга и управления инженерными системами зданий и сооружений. Подсистема связи и управления в кризисных ситуациях |

| СОТ | Видеонаблюдение, система охранного телевидения |

| ОС | Охранная сигнализация |

| СКУД | Система контроля и учета доступа |

| НСС | Наружные сети связи |

| СС | Прочие слаботочные системы |

| ИОС6 | Система газоснабжения |

| ГСН | наружное газоснабжение |

| ГСВ | внутреннее газоснабжение |

| ТХ, ИОС7 | Технологические решения |

| АТП | Автоматизация технологических процессов |

| ВС | Воздухоснабжение |

| ХС | Холодоснабжение |

| СП | Снабжение паром |

| ПУ | Пылеудаление |

| Прочие технологические системы | |

| ПОС | Проект организации строительства |

| ПОД | Проект организации работ по сносу или демонтажу |

| ПМООС | |

| ООС | Охрана окружающей среды |

| ОВОС | Оценка воздействия на окружающую среду |

| СЗЗ | Проект санитарно-защитной зоны |

| МОПБ | Мероприятия по обеспечению пожарной безопасности |

| ППМ, МПБ | |

| АСПС, АУПС | |

| СОУЭ | Система оповещения и управления эвакуацией |

| ДУ | Дымоудаление |

| АП | автоматизация пожаротушения |

| АУПТ | Автоматическая установка водяного пожаротушения |

| расчет времени эвакуации | |

| декларация пожарной безопасности | |

| ОПТП, ПТП | |

| РР | расчет пожарных рисков |

| МГН, ОДИ | Мероприятия по обеспечению доступа инвалидов |

| ТБЭ | Требования к обеспечению безопасной эксплуатации объектов капитального строительства |

| СОПР | Сведения о нормативной периодичности выполнения работ по капитальному ремонту, необходимых для обеспечения безопасной эксплуатации |

| СМ | Сметная документация |

| ЭЭ | Энергоэффективность. Мероприятия по обеспечению соблюдения требований энергетической эффективности и требований оснащенности зданий, строений и сооружений приборами учета используемых энергетических ресурсов |

| ДП | Дендрология, дендроплан и перечетная ведомость на участок |

| ТЗК | Обследование |

| ПОДД | проект организации дорожного движения |

| ПОДД(С) | проект организации дорожного движения (на период строительства) |

| ПОДД (Э) | проект организации дорожного движения (на период эксплцуатации) |

| ОЗДС | Охранно-защитная дератизационная система |

| ТР, ТРОСО | Технологический регламент процесса обращения с отходами строительства и сноса |

| ПТА, АТМ | Мероприятия по противодействию террористическим актам, еще называют мероприятия по обеспечению безопасности и антитеррористической защищенности МОБ АТЗ |

| ПМГОЧС | Перечень мероприятий по гражданской обороне, мероприятий по предупреждению чрезвычайных ситуаций природного и техногенного характера (название использовалось ранее) |

| ИТМ ГО и ЧС | Инженерно-технические мероприятия гражданской обороны и предотвращение чрезвычайных ситуаций (ГОЧС) |

| СТУ | Специальные технические условия по обеспечению пожарной безопасности |

| РВА | Расчет влияния оборудования на акустическую среду |

| ИО и КЕО | Расчет инсоляции и КЕО (коэффициент естественного освещения) |

| ДПБ | Декларация промышленной безопасности |

| ВТ | Вертикальный транспорт |

| ИОЗ | Инсоляция окружающей застройки |

| ИТМ ОБКМ | Инженерно-технические мероприятия по обеспечению безопасности объекта с контролем территории, грузов и материалов (на период строительства |

Оформление заявки на расчет проектирования любого раздела производится через форму обратной связи на сайте («заявка на расчет» в правом нижнем углу экрана) или по телефону. Квалификация наших сотрудников позволяет делать расчеты максимально быстро, прозрачно и информативно для вашего удобства. Любые вопросы и предложения можете задавать так же на электронный адрес [email protected]

Квалификация наших сотрудников позволяет делать расчеты максимально быстро, прозрачно и информативно для вашего удобства. Любые вопросы и предложения можете задавать так же на электронный адрес [email protected]

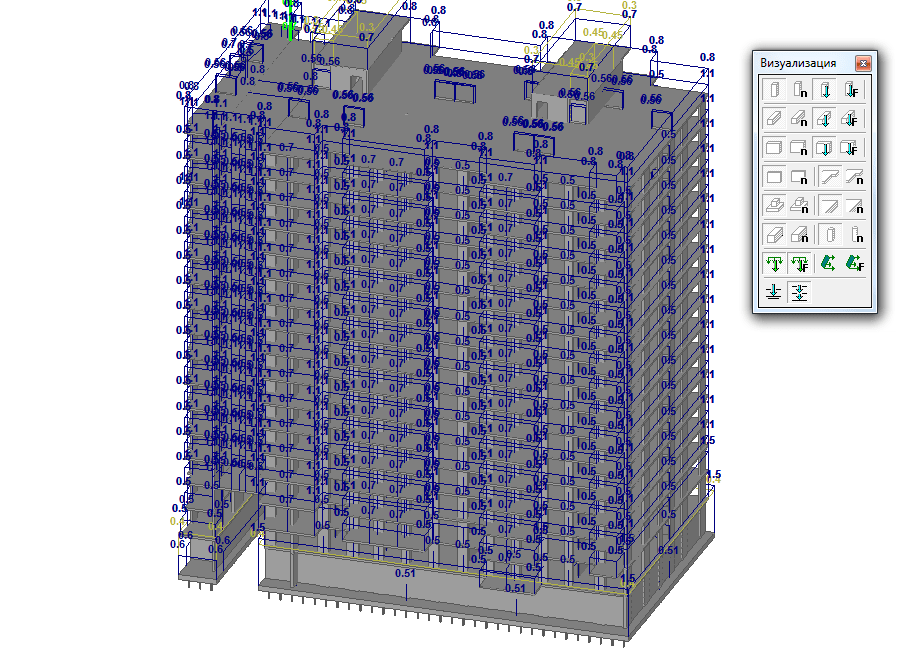

СПДС graphics (Графикс) в Autocad (Автокаде), что это такое в строительстве, расшифровка термина, в чем разница с ЕСКД, как пользоваться программой для оформления проектной документации на zwsoft.ru

Все сотрудники технических специальностей так или иначе сталкиваются с чертежами. Одни занимаются проектированием либо оценивают и корректируют работу других отделов, вторые ведут строительство в соответствии с указанным макетом, а третья группа рабочих отвечает за оформление документации, сведение отчетных данных, расчеты, сметы. Часто случается так, что все эти обязанности сваливаются на плечи небольшой группы людей или входят в компетенцию одного специалиста.

Очень большой объем деятельности сосредоточен на бумажной волоките, так как любая конструкция должна соответствовать требованиям ГОСТа. В этой статье мы расскажем, с помощью какого ПО инженеры справляются с трудностями, что позволяет экономить время, и выясним, какой продукт на рынке компьютерных технологий лучше выбрать.

В этой статье мы расскажем, с помощью какого ПО инженеры справляются с трудностями, что позволяет экономить время, и выясним, какой продукт на рынке компьютерных технологий лучше выбрать.

Расшифровка термина СПДС и его история

Эта аббревиатура переводится как «система проектной документации для строительства». Название говорит само за себя. Впервые как удобный коммерческий продукт этот модуль появился на основе САПР-программы AutoCAD. Компания Autodesk – первая, которая предложила миру компьютеризацию и автоматизацию проектирования в масштабе массового пользователя. Количество потребителей росло с каждым годом, поэтому появлялись новые версии ПО, предназначенные для той или иной отрасли производства.

Создатели разрабатывали надстройки, отвечающие за специальные возможности. В том числе была сконструирована система для ведения отчетов согласно стандартным требованиям и правилам оформления – СПДС. Она адаптирована под российский ГОСТ и снабжена блоками для эффективной и быстрой работы. Они содержат шаблоны и образцы графических норм, формулировок, титульных листов, сводных таблиц и проч. Большинство крупных производств и часть локальных фирм полностью перешли на эту программу.

Они содержат шаблоны и образцы графических норм, формулировок, титульных листов, сводных таблиц и проч. Большинство крупных производств и часть локальных фирм полностью перешли на эту программу.

Многие годы этот продукт не имел достойной конкуренции, однако в 2000-х у компаний появилась необходимость искать работоспособный аналог с тем же функционалом, но с более гибкой системой лицензирования и оптимальной ценовой политикой. Новинка должна была соответствовать тем же нормам и поддерживать классические форматы, а устройство самого продукта, его интерфейс должны быть понятны обывателю и не сильно отличаться от привычного GraphiCS.

ZWCAD 2023 Professional (годовая лицензия)

3D-моделирование и визуализация, поддержка внешних приложений, интерфейсов .Net/VBA/ZRX и все возможности стандартной версии. Срок действия лицензии — 1год.

34 650 ₽

СПДС GraphiCS

Автоматизации выполнения проектной и рабочей документации в ZWCAD с учетом требований ГОСТ Системы проектной документации для строительства (СПДС)

70 400 ₽

СПДС GraphiCS 2022 (сетевая лицензия)

Автоматизации выполнения проектной и рабочей документации с учетом требований ГОСТ Системы проектной документации для строительства (СПДС)

70 400 ₽

СПДС GraphiCS 2022 (годовая лицензия)

Автоматизации выполнения проектной и рабочей документации с учетом требований ГОСТ Системы проектной документации для строительства (СПДС)

32 200 ₽

Для каких профессий предназначается СПДС GraphiCS

Программами САПР пользуются практически все организации, для которых требуется точный геометрический расчет. Модуль автоматизированной работы со стандартами заложен во многие специализированные надстройки, приспособленные для той или иной сферы деятельности. Из них самые популярные:

Модуль автоматизированной работы со стандартами заложен во многие специализированные надстройки, приспособленные для той или иной сферы деятельности. Из них самые популярные:

- Инженерные изыскания.

- Компьютерные технологии.

- 3D-моделирование.

- Архитектурно-строительные чертежи.

- Внутреннее обеспечение зданий и сооружений системой водоснабжения, газификацией и пр.

- Конструирование электрических схем.

- Градостроительная документация.

- роектирование дорожных развязок.

- Металлоконструкции и их использование.

Список специализаций можно продолжать, пока есть области, которые нуждаются в компьютерной графике, а вместе с тем и в отчетности. На данный момент большинство престижных технических учебных заведений перешло на работу с этим модулем. Это обусловлено стремлением подготовить подкованного, готового к реальному труду специалиста.

Система СПДС в «Автокаде»: что это такое в строительстве

Возведение здания требует точного выполнения требований ЕНиР (Единые нормы и расценки) и ГЭСН (Государственные элементные сметные нормы). При этом не имеет значения, планируется частный дом или целый жилой комплекс. Существенным остается то, что необходима программа, которая будет иметь следующие возможности:

При этом не имеет значения, планируется частный дом или целый жилой комплекс. Существенным остается то, что необходима программа, которая будет иметь следующие возможности:

- Оформление генерального плана.

- Установление места прокладки временных и постоянных дорог, а также регламентирование движения по ним.

- Сбор и систематизация информации по срокам и объемам проведения работ, затратам на ресурсы и технику, предоставление всего этого в виде отчета.

- Расчет площадей помещений и выкладка соответствующей документации согласно ГОСТу. Схема коммуникаций и электрификации, протокол по планируемым и реальным данным.

- Экспорт всех файлов в другие программы.

Все эти функции поддерживает проект СПДС «Стройплощадка», в котором есть два ведущих раздела:

- ПОС – план организации всей деятельности;

- ППР – отчетность по производству работ.

Такой модуль незаменим для архитектурного конструирования.

Лучший аналог «Автокада» – ZWCAD

Компания «ЗВСОФТ» предложила свой продукт по автоматизированному проектированию. Он составил сильную конкуренцию AutoCAD на рынке. Особенно хорошо просматривается тенденция перехода на новую платформу в России, так как софт идеально оптимизирован под наш язык, а весь функционал полностью отвечает требованиям компаний.

Он составил сильную конкуренцию AutoCAD на рынке. Особенно хорошо просматривается тенденция перехода на новую платформу в России, так как софт идеально оптимизирован под наш язык, а весь функционал полностью отвечает требованиям компаний.

На базе ZWCAD Pro можно установить модуль СПДС GraphiCS. На официальном сайте компании указана реальная стоимость продукта, которая существенно снижается при закупке лицензий для сетевого обслуживания. Такой подход к ценообразованию, как и гибкая система лояльности к клиентам, склонил множество потребителей в сторону услуг ZWSOFT, которые по качеству не уступают раскрученному бренду.

Само ПО ZWCAD Pro обладает множеством достоинств:

- Работа с 3D-объектами.

- Поддержка многочисленных форматов изображения.

- Интеграция с популярными графическими и текстовыми редакторами.

- Привычный, многофункциональный и простой в обращении интерфейс.

- Возможность установки демо-версии продукта.

Вместе с надстройкой СПДС GraphiCS приобретаются новые функции, отвечающие за соответствие документации всем нормам и стандартам, а также расширяющие панель инструментов. Работа без системы автоматизированной отчетности – очень трудоемкая, а в ряде случаев – ошибочная, так как не каждый инженер держит в голове все пункты ГОСТа. Установка дополнительного модуля не только облегчит старания инженеров, но и повысит КПД всего отдела и даже целого предприятия.

Работа без системы автоматизированной отчетности – очень трудоемкая, а в ряде случаев – ошибочная, так как не каждый инженер держит в голове все пункты ГОСТа. Установка дополнительного модуля не только облегчит старания инженеров, но и повысит КПД всего отдела и даже целого предприятия.

или присоединяйтесь к нашей группе в соцсети

Суперштриховки в ZWCAD — индивидуальность вместо шаблонов!

Инженерные изыскания: что это такое, виды

Проектирование промышленных теплиц: расчет и создание тепличного проекта

Проектирование общественных зданий и сооружений: особенности, нормы и требования при разработке проекта

Словарь аббревиатур сметчика

18.02.2015

Словарь сметчика

БИМ Базисно-Индексный Метод

МДС-методические документы в строительстве

«процентовки»-акты выполненных по форме КС-2.

«субчики»-субподрядные организации.

И ещё — не знаю куда это отнести:

«крабы» — соединители профилей в одноуровневых потолках из ГКЛ.

«бабочки» — соединители профилей в 2-х уровневых потолках.

«семечки» — саморезы LN9

ВЗиС Временные здания и сооружения

ВК Водоснобжение и канализация

ГИП Главный инженер проекта

ГОСТ Государственный стандарт

ГЭСН Государственные элементные сметные нормы

ЕНиР Единые нормы и расценки

ЕРЕР единые районные единичные расценки

ЗПМ Зарплата машинистов

ЗУ Зимнее удорожание

КЖ Конструкции железобетонные

КС-2 (ПН-2) Акт о приемке выполненных работ

КС-3 (ПН-3) Справка о стоимости выполненных работ и затрат

КС-6 Общий журнал работ

ЛС Локальная смета

М-29 Отчет о расходе основных материалов в строительстве

МТСН территориальная сметно-нормативная база для города Москвы

НДС Налог на добавленную стоимость

НИАЗ нормы затрат на оборудование и инвентарь общественных и административных зданий

НИПЗ нормы затрат на инструмент и инвентарь производственных зданий

НР Накладные расходы

ОВ Отопление и Вентиляция

ОЗП Основная заработная плата

ПВР показатель стоимости на виды работ

ПГС Промышленное и гражданское строительство

ПЗ Прямые затраты

ПИР Проектно-изыскательские работы

ПНР Пуско-наладочные работы

ПОС проект организации строительства

ППЕ прейскуранты на потребительскую единицу

РД Рабочая документация

СМР Строительно-монтажные работы

СНиП Строительные нормы и правила

СП Сметная прибыль

ССР сводный сметный расчет

СССЦ Сборник средних сметных цен

СтМ (СтМат) Стоимость материалов

ТЕР Территориальные единичные расценки

ТЗ Техническое задание

ТрМ Трудозатраты машинистов

ТрСтр Трудозатраты Строителей

ТСН Территориальные сметные нормативы

ТХС Тепло-холодоснабжение

ТЭО Технико экономическое обоснование

УПБС укрупненные показатели базисной стоимости строительства

УПБС ВР укрупненные показатели базисной стоимости по видам работ

УПР укрупненные показатели ресурсов

УПСС укрупненные показатели сметной стоимости

УРН укрупненные ресурсные нормативы

ФЕР федеральные единичные расценки

ФССЦ Федеральный сборник сметных цен

ЭММ Эксплуатация машин и механизмов

СДО. ПТО. ППО. ПрО. ТО

ПТО. ППО. ПрО. ТО

КАПИТАЛЬНОЕ СТРОИТЕЛЬСТВО форма отчетности №2

КС Коммерческая стоимость.

Капитальное строительство

КС-2-3-6-6а

Электричка — инженер-электрик женского полу

ОППР — отдел подготовки и производства ремонтов

ТПиР — тех. перевооружение и реконструкция

УСНО (УСН) Упрощенная система налогообложения.

МДС Методические документы в строительстве.

ВОР Ведомость объёмов работ.

ОСН Общая система налогообложения.

УСП Укрупненные стоимостные показатели.

БИМ Базисно-индексный метод.

ТСНБ Территориально сметно-нормативная база.

СДО Сметно-договорной отдел.

ПТО Производственно-технологический отдел.

ППО Промышленно-производственный отдел.

ТО Техническое обслуживание,как вариант Технический отдел

УКС — управление капитальным строительством

ПСО — проектно-сметный отдел

МАТ — материалы

МРР — Московские региональные рекомендации

МГСН — Московские городские строительные нормы

ТЧ — тех часть

ОП — общие положения

ВСН -Ведомственные строительные нормы

ОСТ — Отраслевые строительные нормы

РД — Руководящий документ

ТО — Техническое обслуживание

ПУЭ — Правила устройства электроустановок

ВОК/ОК — Волоконно-оптический кабель/Оптический кабель

ВСН -Ведомственные строительные нормы

ВУЕР — ведомственные укрупненные единичные расценки

ОУ — общие указания

И название моего отдела: ОСР ТПиР КС и КП

отдел УСОС — Управление строительства объектов связи

ПЗ Пояснительная записка

РВ Ресурсная ведомость

ППР -проект производства работ

ППР -предпроектные расчеты

ВОР — ведомость объема работ

ВК — это водопровод и канализация

ISO (ИЗО) Международная организация по стандартизации ( International Organization for Standardization)

ВН Ведомственные нормативы

ВНП Ведомственные нормы и правила

ВНТП Ведомственные нормы технологического проектирования

ГН Гигиенические нормы

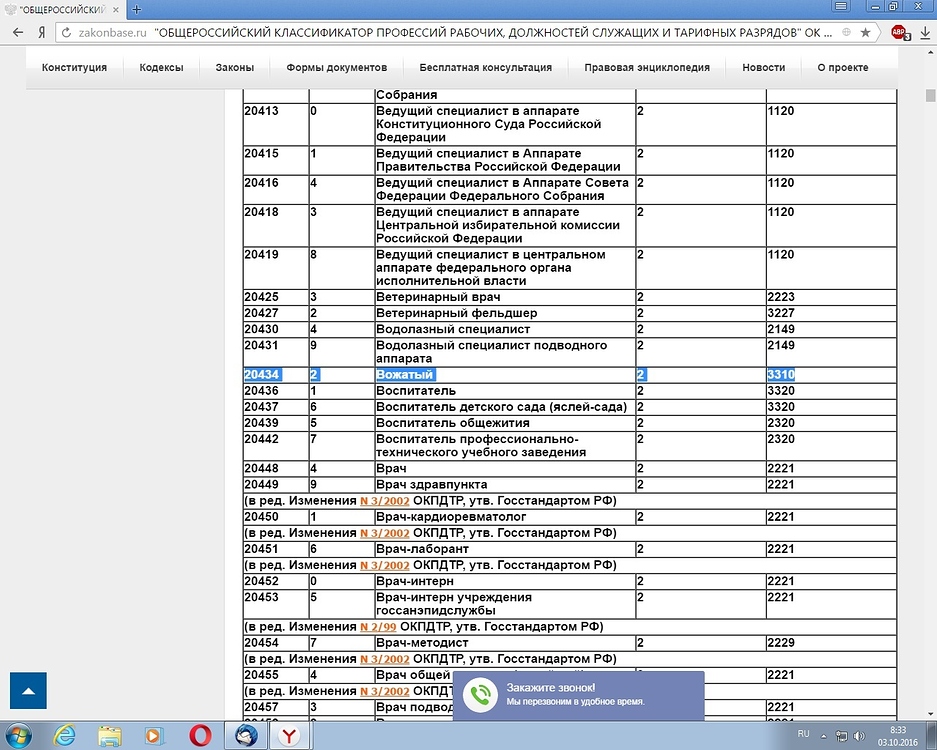

ЕТКС Единый тарифно-квалификационный справочник работ и профессий

НПБ Нормы противопожарной безопасности

НПРМ Нормативны показатели расхода материалов

ОКП Общероссийский классификатор продукции

ОНТП Общероссийские нормы технологического проектирования

ОСТН Отраслевые строительно-технологические нормы

ПБ Правила безопасности

ПЗ Пояснительная записка (как вариант: Прямые затраты)

ПОТ Правила по охране труда

ППБ Правила пожарной безопасности

РВ Ресурсная ведомость

РДС Руководящие документы в строительстве

РНиП Реставрационные нормы и правила

РСН Республиканские строительные нормы

СанПиН Санитарные правила и нормы

СНиР Сметные нормы и расценки

СП Свод правил по строительству

СРО Саморегулируемые организации

ТБ Техника безопасности

ТОИ Типовые инструкции по охране труда

УКС Управление капитальным строительством

МТРиО — материально-технические ресурсы и оборудование, оно же МТО (часто применяется при обозначении поставки Подрядчика в рамках договора)

И, исходя из современной действительности —

ПВО — основной принцип работы в крупных организациях — «Подожди выполнять, отменят»

БТПиПП Безопасность технологических процессов и производственных производств. .

.

ЗРА — запорно-регулирующая арматура

СДТ — соединительные детали трубопроводов

КС — компрессорная станция

ГПА — газоперекачивающий агрегат

ЭХЗ — электрохимзащита

КР — капитальный ремонт

ПСД — проектно-сметная документация

ТОиР — техобслуживание и ремонт

КРТТ — комплексный ремонт технологических трубопроводов

СПЦ — сборник предельных цен

ПОКР — проект организации капитального ремонта

ГРС — газораспределительные станции

ПНР — пусконаладочные работы

ДО — диагностическое обследование

СП- субподряд

ГП — генподряд

СПХГ — станция подземного хранения газа

Ду- диаметр

АКП — антикоррозийное покрытие

ЗИ — заводская изоляция

МТР — материально-технические ресурсы

РВР — ремонтно-восстановительные работы

ВИК визуально-измерительный контроль

КИП -контрольно-измерительный пункт

ЛЧ МГ — линейная часть магистрального газопровода

с/ф — счет-фактура

ОРР -организация ремонтных работ

ОПС и О — Отдел планирования строительства и отчетности

ОЭБ и РП — Отдел экологической безопасности и рационального природопользования

ПКО-Программа комплексного опробования.

ГВС — горячее водоснабжение

ОПС — охранно-пожарная сигнализация

ПГС — песчано-гравийная смесь

СКД — система контроля доступа

УУТЭ — узел учета тепловой энергии

ХВС — холодное водоснабжение

АТП — автоматизированный тепловой пункт

скуд -Система контроля и управления доступом

сапт Система автоматического пожаротушения

сагпт- Система автоматического газового пожаротушения

КПК — конструкция пропуска коммуникаций

ДВ-дефектная ведомость;

ЦУ-ценное указание;

ЗП-заработная плата;

«ВреЗ»-вредный заказчик

Предыдущая статья:

Обучение сметному делу в Ярославле и Москве

Следующая статья:

С какой базой работают в Москве?

Криптосистемы | Код Лиоко Вики

в: Коды и программы, Суперкомпьютер, Технологии,

а также еще 2

Посмотреть источник Криптосистема — это средство шифрования данных и расшифровки данных. Некоторые из них, а также программы, позволяющие обойти их, использовались в Code Lyoko .

Некоторые из них, а также программы, позволяющие обойти их, использовались в Code Lyoko .

Содержание

- 1 Что такое криптосистема?

- 2 Что такое хеширование?

- 3 Чем криптография отличается от паролей?

- 4 Какое отношение криптография имеет к квантовым вычислениям?

- 5 События, связанные с криптографией, в Code Lyoko

- 6 Реальные системы и приложения

- 6.1 Аналоговые криптосистемы, которые больше не используются

- 6.2 Цифровые криптосистемы

- 6.3 Стандарты криптокоммуникаций

- 7 Дополнительная литература

Что такое криптосистема?

Криптосистема — это совокупность средств шифрования и дешифрования. Есть два основных семейства этого: симметричная криптография и асимметричная криптография.

Симметричная криптография проще. В симметричной криптографии есть один ключ. Ключ — это вариант, используемый для зашифрованного текста. Например, в простом шифре Цезаря, равном 1, шифровщик возьмет строку «PERSON», и она станет «QFSTPO», увеличивая каждый символ на единицу. Чтобы расшифровать, мы просто вычтем с тем же ключом «1», чтобы получить обычный текст. Поскольку один и тот же ключ используется как для шифрования, так и для дешифрования, это симметрично.

Например, в простом шифре Цезаря, равном 1, шифровщик возьмет строку «PERSON», и она станет «QFSTPO», увеличивая каждый символ на единицу. Чтобы расшифровать, мы просто вычтем с тем же ключом «1», чтобы получить обычный текст. Поскольку один и тот же ключ используется как для шифрования, так и для дешифрования, это симметрично.

Асимметричная криптография более сложна в исполнении, но проста по идее. В асимметричной криптографии ключ, используемый для шифрования, отличается от того же ключа, который используется для дешифрования. Обычно это достигается с помощью математики, которую легко объяснить, но трудно выполнить, например, путем разложения на простые множители абсурдно больших чисел. У него есть два ключа: один используется для шифрования, а другой используется для расшифровки. Их также называют открытыми и закрытыми ключами. То, что зашифровано с помощью открытого ключа, не может быть легко расшифровано с помощью открытого ключа. Однако, если что-то зашифровано с помощью открытого ключа, его можно относительно легко расшифровать с помощью закрытого ключа. Они всегда в паре. Обычно нельзя взять публичный ключ из одной пары и поменять его на другой, и получить что-то даже отдаленно пригодное для использования. Вот пример асимметричной криптографии в действии:

Они всегда в паре. Обычно нельзя взять публичный ключ из одной пары и поменять его на другой, и получить что-то даже отдаленно пригодное для использования. Вот пример асимметричной криптографии в действии:

Ульрих и Юми обмениваются информацией о свидании с помощью текстового сообщения, так как они учатся в разных классах. Сисси, будучи сумасшедшим сталкером, просит Херба украсть информацию о дате, чтобы устроить заговор против Юми. Юми и Ульрих оба знают, что они действуют. У них есть два варианта: симметричная и асимметричная криптография. Если они использовали симметричную криптографию, все, что нужно сделать Хербу, — это украсть ключ, и он сможет расшифровать любой перехваченный им текст. Они знают, что план провален. Юми, будучи в здравом уме, идет к Джереми и получает пару асимметричных ключей. Затем она отправляет Ульриху открытый ключ. Херб перехватывает это. Затем Ульрих использует открытый ключ для шифрования своих сообщений. Херб перехватывает зашифрованные тексты, но ничего не может из них разобрать, потому что ему нужен другой ключ, чтобы взломать шифрование. Он может использовать украденный ключ для шифрования, но не для расшифровки. Юми получает зашифрованный текст и имеет закрытый ключ, соответствующий открытому ключу, и она НИКОМУ его не дала. Затем она использует закрытый ключ, чтобы легко расшифровать текст, и читает сообщение Ульриха, зная, что он единственный, у кого есть этот ключ. Затем они отправляются на свидание в оговоренное время и место, зная, что их сообщение могло быть перехвачено, но без закрытого ключа оно бесполезно. Затем Сисси злится на Херба за то, что она считает некомпетентностью. Ульрих и Юми находятся в 1 секунде от поцелуя, но их прерывает звонок Джереми по поводу активированной башни.

Он может использовать украденный ключ для шифрования, но не для расшифровки. Юми получает зашифрованный текст и имеет закрытый ключ, соответствующий открытому ключу, и она НИКОМУ его не дала. Затем она использует закрытый ключ, чтобы легко расшифровать текст, и читает сообщение Ульриха, зная, что он единственный, у кого есть этот ключ. Затем они отправляются на свидание в оговоренное время и место, зная, что их сообщение могло быть перехвачено, но без закрытого ключа оно бесполезно. Затем Сисси злится на Херба за то, что она считает некомпетентностью. Ульрих и Юми находятся в 1 секунде от поцелуя, но их прерывает звонок Джереми по поводу активированной башни.

Что такое хеширование?

Хэширование похоже на шифрование. Разница между криптосистемами и хэшированием заключается в том, что хеширование является односторонним. Текст можно хэшировать, но расхешировать невозможно. Например, предположим, что у нас есть алгоритм хеширования, который делит каждый символ на 2. Текст — «BDF». Если используется эта система хеширования, текст будет хэшироваться до «ABC». Может показаться, что он может быть не хэширован, но с тем же хэшированным текстом оригинал может быть «CEG», который также будет хеширован в «ABC». Хеширование является односторонним. Хэширование используется в паролях и проверке файлов.

Если используется эта система хеширования, текст будет хэшироваться до «ABC». Может показаться, что он может быть не хэширован, но с тем же хэшированным текстом оригинал может быть «CEG», который также будет хеширован в «ABC». Хеширование является односторонним. Хэширование используется в паролях и проверке файлов.

Чем криптография отличается от паролей?

Криптография изменяет текст обратимым образом, чтобы его могли понять только авторизованные люди. Пароли — это средство сказать, что кто-то является тем, за кого себя выдает. Они могут пересекаться, но это совершенно разные понятия.

Какое отношение криптография имеет к квантовым вычислениям?

Квантовые компьютеры — это компьютеры, использующие преимущества квантовой физики. По причинам, которые выходят за рамки этой статьи, их можно использовать для очень быстрого вывода асимметричных ключей. В то же время квантовые компьютеры можно использовать для более эффективного шифрования, в том числе по причинам, выходящим за рамки этой статьи, «за рамками, означающими, что это требует сложной математики, знания физики элементарных частиц и терпения».

События, связанные с криптографией, в Code Lyoko

Криптография несколько раз была серьезной проблемой в Code Lyoko. Когда дневник Франца Хоппера был впервые найден, он был зашифрован на наборе оптических дисков. Джереми заметил, что потребуются годы, чтобы расшифровать его, перепробовав все комбинации. Поскольку это был вопрос лет, а дневник был из 1994 года, вероятно, он был зашифрован стандартом Blowfish. Поскольку в распоряжении Лиоко Воинов был Суперкомпьютер, квантовый компьютер, Джереми составил программу для вывода ключа расшифровки, чтобы преобразовать дневник в открытый текст в Откровении. Программа для выполнения расшифровки глючила, и ее было невозможно остановить. КСАНА попытался взять его под контроль, поскольку при этом он получил бы доступ к остальным файлам Лиоко Уорриорз. В конце концов Франц сам взял программу под свой контроль и закончил расшифровку.

Позже, во многих случаях в 4 сезоне, Джереми использовал суперкомпьютер для взлома паролей на воротах реплики. Дело было не в шифровании, а в обратном хешировании.

Дело было не в шифровании, а в обратном хешировании.

Реальные системы и приложения

Существуют сотни известных стандартов шифрования и систем, которые их используют. Поскольку эта статья является просто дополнительным текстом к Code Lyoko, этот список охватывает только заслуживающие внимания случаи.

Аналоговые криптосистемы больше не используются

- Caezer Cypher, очень простая криптосистема из Римской империи.

- Enigma, криптосистема, использовавшаяся державами Оси во время Второй мировой войны.

Цифровые криптосистемы

- Люцифер. Это было изобретено IBM и является основой всех современных стандартов шифрования. Больше не используется

- ДЕЗ. Стандарт шифрования данных. Это было изобретено в 70-х годах для правительства США для шифрования. По современным меркам он неэффективен, и с тех пор его заменили более совершенными. Некоторые из его производных включают Triple DES, LOKI и ICE.

- Семейство RC*.

Сюда входят RC2, RC3, RC5, RC6 и некоторые другие. У них не так много недостатков, но они встречаются нечасто.

Сюда входят RC2, RC3, RC5, RC6 и некоторые другие. У них не так много недостатков, но они встречаются нечасто. - IDEA, Blowfish и BassOmatic. Больше не используется из-за известных недостатков.

- ГОСТ. Советский клон на базе DES. Больше не используется. Он также имеет алгоритм хеширования, основанный на нем.

- Семейство CAST. Первоначально популярный в Канаде, этот больше не используется из-за недостатка в более поздних версиях.

- Камелия. Этот алгоритм никогда не был взломан с помощью грубой силы, он популярен в Японии, имеет максимальную безопасность, сравнимую с AES, и имеет более низкий минимум.

- АЕС. Расширенный стандарт шифрования. Это самый популярный современный стандарт шифрования.

- ЮАР. Это стандарт асимметричного шифрования. Это основано на том факте, что первичная факторизация медленная.

- ДСА. Это стандарт асимметричного шифрования. Он основан на сложной геометрии.

Стандарты криптосвязи

- SSL.

Безопасное наслоение сокетов. Аналогичен TLS, но слабее. Больше не используется за пределами старых версий Internet Explorer.

Безопасное наслоение сокетов. Аналогичен TLS, но слабее. Больше не используется за пределами старых версий Internet Explorer. - ТЛС. Безопасность уровня передачи. Используется для различных сетевых приложений. Он использует сертификаты, симметричную криптографию и асимметричную криптографию. 99% https-трафика использует это. Сам алгоритм не имеет известных недостатков, но в реализации были проблемы, такие как кровотечение из сердца.

- Семейство PGP. Довольно хорошая конфиденциальность. Это семейство стандартов и программ для шифрования электронной почты. Существует несколько взаимосовместимых реализаций из-за патентных законов.

Дополнительная литература

- https://tools.ietf.org/html/rfc5246

- https://en.wikipedia.org/wiki/Pretty_Good_Privacy

- https://en.wikipedia.org/wiki/Криптография

- https://en.wikipedia.org/wiki/RSA_(криптосистема)

- https://tools.ietf.org/html/rfc4309

Контент сообщества доступен по лицензии CC-BY-SA, если не указано иное.

Исследование физики — Stellaris Wiki

Материал из Stellaris Wiki

Перейти к навигацииПерейти к поиску

Эта статья была проверена для текущей версии игры для ПК (3.4).

Физические исследования Область включает области: Вычисления, Полевые манипуляции и Частицы.

Область обеспечивает доступ к нескольким ключевым точкам, в том числе: дополнительные исследовательские возможности, обнаружение стратегических ресурсов, точечная защита и энергетическое оружие, улучшенные сверхсветовые возможности, улучшенное производство и хранение энергии и многое другое.

Содержимое

- 1 Использование таблицы

- 2 Вычислительная техника

- 3 Манипуляции с полем

- 4 частицы

- 5 Каталожные номера

Цветовые индикаторы: Стартовый , Комплектация , Редкий , Опасный , Повторяемый .

Примечания:

- В таблице показаны имена/значки технических специалистов по умолчанию.

Запись аромата отображается, если сопровождается изменением эффектов/требований.

Запись аромата отображается, если сопровождается изменением эффектов/требований. - Если технология была доступна в качестве варианта исследования в качестве части последнего выбора, то ее (общий) вес будет равен вдвое меньше в следующем выборе.

- В таблице указана базовая стоимость технологии. Фактическая внутриигровая стоимость технологий будет зависеть от размера империи (количества колонизированных планет и населения).

- Для исследования технологий более высоких уровней необходимо сначала приобрести 6 технологий предыдущего уровня.

- Сортировка таблицы по уровней поместит все технологии Starter вверху и Repeatable end-game tech внизу.

- Большинство значков также служат ссылками. Для получения дополнительной информации о разблокированном эффекте (здания, компоненты и т. д.) щелкните соответствующий значок.

Дерево вычислительных технологий сосредоточено на исследованиях, датчиках и шпионаже.

| Технология | Стоимость | Уровень | Эффекты/Разблокировка | Предпосылки | Вес и модификаторы | Описание | |

|---|---|---|---|---|---|---|---|

| Активные меры противодействия | 0 | Sentinel Point-Defense | Лучшая защита — это нападение. | ||||

| Взаимосвязанные системы поддержки | 6000 | 2 | Барьерная точечная защита | Активные меры противодействия | Основание: 70 Модификаторы 0

| Комплексы оборонительных вооружений оказываются гораздо более эффективными, чем самостоятельные меры противодействия. | |

| Алгоритмы прогнозирования | 16000 | 4 | Guardian Point-Defense | Взаимосвязанные системы поддержки | Основание: 45 Модификаторы 0

| Расширенный прогноз значительно повышает точность активных систем противодействия. | |

| Научный метод | 0 | Исследовательские лаборатории | Поддающиеся проверке предсказания наблюдаемых явлений. | ||||

| Лаборатория экзотических материалов | 3000 | 1 | Исследовательские комплексы |

| Основание: 90 Модификаторы 0

| Исследуя галактику, мы постоянно сталкиваемся с новыми материалами и веществами, которые нам незнакомы. Для каталогизации и анализа этих открытий потребуются новые средства. Для каталогизации и анализа этих открытий потребуются новые средства. | |

| Многомерные исследования | 8000 | 3 | Перспективные исследовательские комплексы |

| Основание: 130 Модификаторы 0

| Чтобы расширить нашу базу знаний, мы должны рассмотреть все уровни существования. Нас ждет новое царство науки! | |

| Межпланетная исследовательская инициатива | 8000 | 3 | Научно-исследовательский институт |

| 5″> Основание: 97,5 | Заявка на межпланетные пулы ресурсов и более гибкие исследовательские гранты. | |

| Автоматизированные протоколы исследования Автономные алгоритмы исследования | 2500 | 1 | +25% Скорость исследования | Год > 2205 | Основание: 95 Модификаторы 0

| Передовой ИИ поможет офицерам по науке исследовать новые странные миры, искать новую жизнь и новые цивилизации, смело идти туда, куда еще не ступала нога Блорга. Научный корабль сможет исследовать галактику с помощью искусственного интеллекта. Научный корабль сможет исследовать галактику с помощью искусственного интеллекта. | |

| Административный ИИ Synaptic Enhancers Академическая оптимизация | 2000 | 1 | +5% Скорость исследований | Научный метод | Основание: 100 Модификаторы 0

| Организационная схема перенаправляет академический пыл. | |

| Саморазвивающаяся логика Автономные синапсы | 5000 | 2 | +1 Поиск альтернатив | Административный ИИ | Основание: 75 Модификаторы 0

| Интроспективная расстановка приоритетов. | |

| Позитронный искусственный интеллект Позитронные имплантаты Позитронные процессоры | 16000 | 4 | +5% Скорость исследований | Саморазвивающаяся логика | Основание: 45 Модификаторы 0

| Эволюционирующие искусственные интеллекты открывают дверь к возможности истинного синтетического разума. | |

| Синхронизированная защита | 20000 | 4 | Суперкомпьютер Defense-Grid | Саморазвивающаяся логика | Основание: 20 Модификаторы 0

| Согласование парадигм применения оборонительного и наступательного оружия позволяет повысить эффективность. | |

| Специализированные боевые компьютеры | 3000 | 1 | Основные боевые роли | Административный ИИ | Основание: 90 Модификаторы 0

| Активные матрицы, настроенные под конкретные боевые задачи, значительно повышают эффективность поражения. | |

| Расширенные боевые алгоритмы | 8000 | 3 | Продвинутые боевые роли |

| Основание: 65 Модификаторы 0

| Дальнейшие достижения в алгоритмах прогнозирования позволяют принимать расширенные тактические решения в полевых условиях. | |

| Разумные боевые симуляторы | 20000 | 4 | Разумный боевой ИИ |

| Основание: 20 Модификаторы 0

| Запуск разумных ИИ через высокоинтенсивные боевые симуляции дает ценную информацию о потенциальных возможностях оптимизации для методов оценки рисков. | |

| Автономные корабельные интеллекты | 20000 | 4 | Автономные корабельные интеллекты |

| Основание: 20 Модификаторы 0

| Предоставление нашим кораблям собственного полуавтономного интеллекта значительно повысит их отзывчивость в бою. | |

| Вспомогательное управление огнем | 3000 | 1 | Вспомогательное управление огнем | Специализированные боевые компьютеры | Основание: 90 Модификаторы 0

| Установив вспомогательную систему управления огнем, наши корабли могут позволить себе производить более сложные расчеты, повышая точность. | |

| Колониальные корабли, управляемые ИИ Дроны-производители колоний | 3000 | 1 | +50% Скорость развития колонии |

| Основание: 90 Модификаторы 0

| Передав управление колониальным кораблем искусственному интеллекту, экипаж и колонисты могут погрузиться в глубокий сон. | |

| Колониальные корабли с самосознанием | 6000 | 3 | +50% Скорость развития колонии |

| Основание: 70 Модификаторы 0

| Достаточно продвинутые системы способны к самооптимизации, если они четко осознают цель, для которой они были созданы. | |

| Лаборатории невесомости | 2000 | 1 | +10% Выход исследовательской станции | Строительство вне мира | Основание: 100 Модификаторы 0

| Многие важные исследования могут быть выполнены только в условиях невесомости, для чего эти специализированные лаборатории в высшей степени предназначены. | |

| Миниатюрные поля содержания | 3000 | 1 | +10% Выход исследовательской станции | Лаборатории невесомости | Основание: 90 Модификаторы 0

| Силовые поля сдерживания отлично подходят для изоляции и удержания различных веществ или образцов, чтобы их можно было детально проанализировать. | |

| Квантовые зонды | 4000 | 2 | +10% Выход исследовательской станции | Миниатюрные защитные поля | Основание: 85 Модификаторы 0

| Усовершенствованные зонды, способные тщательно анализировать объекты на субатомном уровне, генерируя множество ценных исследовательских данных. | |

| Протоколы автономных станций | 6000 | 2 | +10% Выход исследовательской станции | Квантовые зонды | Основание: 70 Модификаторы 0

| Повышенная автоматизация функций станции высвободит больше сотрудников для выполнения исследовательских задач. | |

| Многомерный анализ | 8000 | 3 | +10% Выход исследовательской станции | Протоколы автономных станций | Основание: 65 Модификаторы 0

| Изучение чего-либо с ограниченной перспективы одномерной реальности не дает полной картины. Каждый угол должен быть рассмотрен. Каждый угол должен быть рассмотрен. | |

| Гравитационные датчики | 4000 | 2 |

| Основание: 85 Модификаторы 0

| Эти датчики настроены на поиск любых гравитационных изменений в пространстве, например, вызванных присутствием космического корабля. | ||

| Датчики подпространства | 8000 | 3 |

| Гравитационные датчики | Основание: 65 Модификаторы 0

| Сенсоры, обнаруживающие подпространственные флуктуации, оставленные следами путешествующих звездолетов. Их чувствительность и диапазон больше, чем у массива гравитационных датчиков. Их чувствительность и диапазон больше, чем у массива гравитационных датчиков. | |

| Тахионные датчики | 16000 | 4 | Датчики подпространства | Датчики подпространства | Основание: 45 Модификаторы 0

| Усовершенствованные датчики, использующие вращающиеся тахионные лучи для обнаружения движения корабля даже на экстремальных расстояниях. | |

| Квантовая теория | 2000 | 1 | +20% Физические исследования от исследователей | Основание: 100 Модификаторы 0

| Изучение передачи фундаментальных сил через субатомные частицы. | ||

| Прикладная квантовая физика | 6000 | 2 | +20% Физические исследования от исследователей | Квантовая теория | Основание: 70 Модификаторы 0

| На первый взгляд беспорядочное поведение крошечных вещей может кардинально изменить наше представление о больших вещах. | |

| Теория пространства-времени | 20000 | 4 | +20% Физические исследования от исследователей | Прикладная квантовая физика | Основание: 40 Модификаторы 0

| Три измерения, неотделимые от четвертого. | |

| Гравитационный анализ | 50000 | 5 | −5% Стоимость строительства | Прикладная квантовая физика | Основание: 12,5 Модификаторы 0

| Все более мощные вычислительные парадигмы позволяют нам адаптировать отдельные строительные проекты к планетарным и ультралокальным гравитационным условиям. | |

| Квантовые межсетевые экраны | 2500 | 1 | +2 Шифрование |

| Основание: 90 Модификаторы 0

| Достижения в области компьютерных технологий предоставили нам новые способы защиты наших данных от посторонних глаз. | |

| Хранение с одновременным свертыванием | 5000 | 2 | +2 Шифрование |

| Основание: 70 Модификаторы 0

| Дальнейшие достижения в области нестабильной запутанности дали нам новые способы предотвращения несанкционированного вторжения в наши базы данных. | |

| Ключи отрицательного времени | 20000 | 4 | +2 Шифрование |

| Основание: 50 Модификаторы 0

| Наши последние достижения в области шифрования используют недавно обнаруженные особенности физики, требующие ввода специального ключа до того, как он будет сгенерирован. | |

| Квантовый взлом | 2500 | 1 |

|

| Основание: 90 Модификаторы 0

| Примитивные системы шифрования не имеют шансов против современных средств дешифрования. | |

| Квазимерное отражение | 20000 | 4 | +2 Взлом кода |

| Основание: 50 Модификаторы 0

| Наши оперативники могут получить доступ к данным из соседних реальностей, не рискуя поднять тревогу в этой реальности. | |

| Алгоритмы анализа рынка | 4000 | 2 | +10% Выход ремесленников |

| Основание: 170 Модификаторы 0

| Базовые административные ИИ можно использовать для оптимизации линий спроса и предложения, сокращения потерь. | |

| Прогностическое потребление | 16000 | 4 | +10% Выход ремесленников |

| Основание: 90 Модификаторы 0

| Используя передовые ИИ, мы можем надежно прогнозировать потребительский спрос до того, как он возникнет. | |

| Научный Нексус | 48000 | 5 | Мегаструктура Science Nexus |

| Основание: 5 Модификаторы 0

| Исследовательские лаборатории и банки данных Science Nexus генерируют огромный поток необработанных, неразбавленных научных данных. | |

| Сторожевой массив | 48000 | 5 | Мегаструктура Sentry Array |

| Основание: 5 Модификаторы 0

| Этапы Sentry Array постепенно расширяют диапазон датчиков, в конечном итоге охватывая всю галактику. | |

| Куратор археологической лаборатории | 4000 | 2 |

| Ученый куратор или модификатор империи Curator Insight | Основание: 85 Модификаторы 0

| Эти корабельные лаборатории используют передовые технологии древнего Ордена кураторов для дальнейшего увеличения скорости исследований. | |

| Куратор исследовательской лаборатории | 4000 | 2 | +33% Скорость исследования | Ученый куратор или модификатор империи Curator Insight | Основание: 85 Модификаторы 0

| Эти корабельные лаборатории используют передовые технологии древнего Ордена кураторов для дальнейшего увеличения скорости исследований. | |

| Загадочный кодировщик | 50000 | 5 | Загадочный кодировщик | Результат цепочки событий Enigmatic Fortress | Enigmatic Encoder шифрует данные о траектории полета в соответствии с каким-то неопределенным планом, прежде чем передать их командованию флота. | ||

| Загадочный декодер | 50000 | 5 | Загадочный декодер | Результат цепочки событий Enigmatic Fortress | Хотя стандартные тесты дают средние результаты, точность алгоритмов прогнозирования Enigmatic Decoder, по-видимому, возрастает по мере того, как траектория полета цели становится более неустойчивой. |

Дерево технологий «Управление полем» фокусируется на производстве энергии и щитах.

| Технология | Стоимость | Уровень | Эффекты/Разблокировка | Предпосылки | Вес и модификаторы | Описание | |

|---|---|---|---|---|---|---|---|

| Высокоэнергетические конденсаторы | 0 | Генераторный район | Конденсаторы, способные хранить огромное количество энергии, являются одним из краеугольных камней любой современной цивилизации. | ||||

| Модуляция поля | 2000 | 1 |

| Высокоэнергетические конденсаторы | Основание: 100 Модификаторы 0

| Модулированные поля позволяют увеличить производительность и улучшить выход энергии. | |

| Состояния квантовой энергии | 4000 | 2 |

| Модуляция поля | Основание: 85 Модификаторы 0

| Основные принципы запутывания, примененные к выработке энергии, обеспечивают существенное увеличение выхода энергии. | |

| Управление квантовым полем | 8000 | 3 |

| Состояния квантовой энергии | Основание: 65 Модификаторы 0

| Квантовая суперпозиция энергетических катушек, одновременно разряженных и заряженных. | |

| Прикладная сверхпроводимость | 20000 | 5 | +5% Энергия от рабочих мест | Состояния квантовой энергии | Основание: 12,5 Модификаторы 0

| Незначительные улучшения эффективности передачи приводят к значительному снижению общих потерь энергии. | |

| Глобальный энергетический менеджмент | 3000 | 1 |

| Высокоэнергетические конденсаторы | Основание: 90 Модификаторы 0

| Средства балансировки нагрузки могут значительно повысить стабильность местных сетей и вернуть избыточную мощность в централизованные конденсаторы. | |

| Планетарная энергосистема | 6000 | 2 | Энергетическая связь |

| Основание: 70 Модификаторы 0

| Модернизированная и унифицированная сеть дополнительно снижает потери энергии на расстоянии. | |

| Дефлекторы | 0 | Дефлекторы | Научный метод | Энергетические дефлекторные экраны могут останавливать ограниченное количество вражеского огня до перегрузки. Их главный недостаток в том, что они потребляют большое количество энергии. | |||

| Улучшенные дефлекторы | 3000 | 1 | Улучшенные дефлекторы | Дефлекторы | Основание: 112,5 Модификаторы 0

| Эти обновленные дефлекторные экраны способны поглощать еще больше ударов, прежде чем они перегрузятся. | |

| Щиты | 6000 | 2 | Щиты | Улучшенные дефлекторы | Основание: 87,5 Модификаторы 0

| Эти новые генераторы щитов представляют следующее поколение энергетических экранов, заменяющих старую технологию дефлекторов. Они обеспечивают значительно лучшую защиту. | |

| Расширенные щиты | 12000 | 3 | Расширенные щиты | Щиты | Основание: 62,5 Модификаторы 0

| Обновленный генератор щита, создающий еще более сильное энергетическое поле. Только непрерывный огонь противника может пробить этот барьер. Только непрерывный огонь противника может пробить этот барьер. | |

| Гиперщиты | 24000 | 4 | Гиперщиты | Расширенные щиты | База: 43,75 Модификаторы 0

| Эти усиленные и закаленные энергетические щиты невероятно мощны. Защита, которую они предлагают, не имеет себе равных. | |

| Дефлекторы темной материи | 50000 | 5 | Дефлекторы темной материи |

| Эти дефлекторы используют темную материю для отражения летящих снарядов таким образом, который, кажется, полностью противоречит законам природы. | ||

| Защитные конденсаторы | 6000 | 2 | Защитный конденсатор | Щиты | Основание: 70 Модификаторы 0

| Эти конденсаторы накапливают избыточную энергию, которую можно быстро передать для усиления щитов корабля. | |

| Гармоники экрана | 50000 | 5 | +5% Очки прочности щита | Расширенные щиты | Основание: 12,5 Модификаторы 0

| Базовая механика корабельных щитов сложна, но их можно настраивать и улучшать множеством способов. | |

| Планетарные щиты | 8000 | 3 | Генератор планетарного щита | Щиты | Основание: 32,5 Модификаторы 0

| Создание сильного энергетического щита в планетарной атмосфере является более сложной задачей, чем в космическом вакууме, но он предлагает мощную защиту от орбитальной бомбардировки. | |

| Спекулятивный прорыв гиперполосы | 6000 | 2 | Экспериментальная навигация в подпространстве | Гравитационные датчики | Основание: 37,5 Модификаторы 0

| Одиночные научные корабли могут вырваться из естественных гиперлиний и попытаться добраться до известных, но иначе недоступных пунктов назначения. | |

| Рисунок темной материи | 12000 | 3 | Может использовать ресурс темной материи |

| Основание: 50 Модификаторы 0

| Это экзотическое вещество обладает многими свойствами, которые, казалось бы, бросают вызов законам физики. Собираемые концентрации можно найти только вблизи черных дыр или в некоторых туманностях. | |

| Глобальное умиротворение | 20000 | 5 | Оружие колосса Global Pacifier |

| Основание: 10 Модификаторы 0

| Защитное поле развернуто вокруг планеты, создавая постоянный и непроницаемый барьер (за исключением некоторых длин волн света). | |

| Энтропийная рекурсия | 4000 | 3 | Продолжает цепочку событий Horizon Signal | Цепочка событий Horizon Signal | Вселенная непреодолимо стремится вперед и вниз. Эту тенденцию нельзя обратить вспять… но ее можно ниспровергнуть за определенную цену. | ||

| Сфера Дайсона | 48000 | 5 | Мегаструктура сферы Дайсона |

| Сфера Дайсона полностью охватывает заданную звезду, преобразуя всю солнечную энергию непосредственно в энергетические кредиты. | ||

| Декомпрессор материи | 48000 | 5 | Мегаструктура декомпрессора материи |

| Декомпрессор материи линзирует гравитацию черной дыры, формируя сверло гравитационных сил для извлечения минералов из сингулярности. |

Дерево технологий «Частицы» сосредоточено на лазерах, реакторах и сверхсветовых сверхсветовых.

| Технология | Стоимость | Уровень | Эффекты/Разблокировка | Предпосылки | Вес и модификаторы | Описание | |

|---|---|---|---|---|---|---|---|

| Биореактор | 0 | Биореактор | Механические, Машинные или Литоидные основные виды | Установка, в которой органические вещества преобразуются в энергию с высокой эффективностью. | |||

| Сила деления | 0 | Реактор деления | Этот источник энергии вырабатывает энергию для кораблей за счет индуцированного деления, но он также производит вредные ядерные отходы. | ||||

| Сила синтеза | 2500 | 1 | Термоядерный реактор | Сила деления | Основание: 190 Модификаторы 0

| Процессы ядерного синтеза генерируют большое количество энергии для кораблей, но без многих рисков, связанных с ядерной энергией. | |

| Сила холодного синтеза | 5000 | 2 | Реактор холодного синтеза | Мощность синтеза | Основание: 150 Модификаторы 0

| Способность поддерживать термоядерную реакцию при относительно низких температурах приведет к созданию нового поколения термоядерных реакторов для наших кораблей. | |

| Сила антиматерии | 10000 | 3 | Реактор на антиматерии | Мощность холодного синтеза | Основание: 120 Модификаторы 0

| Благодаря использованию энергии, производимой аннигиляцией материи и антиматерии, наша эффективность при выработке корабельной энергии будет на несколько порядков выше, чем у синтеза. | |

| Мощность нулевой точки | 20000 | 4 | Реактор нулевой точки | Сила антивещества | Основание: 80 Модификаторы 0

| Эти генераторы извлекают энергию вакуума, обеспечивая практически неограниченный запас энергии корабля. Нет более эффективного способа получения энергии. | |

| Сила темной материи | 50000 | 5 | Реактор темной материи |

| Эти генераторы каким-то образом получают энергию непосредственно из темной материи, обеспечивая большую мощность корабля, чем это должно быть возможно в соответствии с законами физики. | ||

| Прыжковый привод | 32000 | 5 |

| Мощность нулевой точки | Основание: 3 Модификаторы 0

| Новаторское технологическое чудо, прыжковый двигатель разрывает локальный пространственно-временной континуум и перестраивает его на квантовом уровне, чтобы он был идентичен целевому пункту назначения, и поэтому кажется, что корабль почти мгновенно «прыгает» из системы в систему. . | |

| Бустеры реактора | 0 | Ускоритель реактора | Сила деления | Дополнительные системы выработки энергии увеличивают мощность реактора корабля. | |||

| Улучшенные ускорители реактора | 3000 | 1 | Улучшенный ускоритель реактора |

| Основание: 135 Модификаторы 0

| Открытие термоядерной энергии позволяет устанавливать на наши корабли лучшие ускорители реакторов. | |

| Усовершенствованные ускорители реактора | 12000 | 1 | Усовершенствованный ускоритель реактора |

| Основание: 75 Модификаторы 0

| Открытие энергии антиматерии позволяет создавать высокотехнологичные ускорители реакторов, которые могут значительно улучшить корабельные реакторы. | |

| Гиперпространственное путешествие | 0 | Гиперпривод I | Научный метод | Подобно нитям паутины, сверхпространственное царство гиперпространства проходит между гравитационными колодцами большинства звезд. По этим гиперполосам теоретически возможно путешествие со скоростью, превышающей скорость света. | |||

| Точки прорыва гиперлинии | 5000 | 2 |

| Гиперпространственное путешествие | Основание: 75 Модификаторы 0

| Мы определили существование точек в космосе, где корабль тратит меньше энергии, чтобы «прорваться» в гиперлинию. Это приведет к новому поколению гиперприводов. Это приведет к новому поколению гиперприводов. | |

| Гиперпространственные потоки | 12000 | 3 | Гипердрайв III | Точки прорыва гиперполосы | Основание: 50 Модификаторы 0

| Новое поколение гипердвигателей, способных получить доступ к подпространственным потокам, присутствующим в гиперпространстве. Это приводит к значительному повышению производительности привода. | |

| Стабилизация червоточины | 8000 | 3 | Научные корабли могут стабилизировать червоточины |

| 5″> Основание: 32,5 | Естественная подпространственная червоточина непостоянна, и ее колеблющиеся энергетические уровни обычно делают невозможным безопасное перемещение между связанными отверстиями. Однако есть способы временно стабилизировать его матрицу. | |

| Активация шлюза | 24000 | 4 | Может повторно активировать шлюзы |

| 5″> Основание: 17,5 | Возможность повторной активации заброшенных станций Gateway, разбросанных по всей галактике, может значительно сократить время в пути. | |

| Строительство шлюза | 48000 | 5 | Мегаструктура шлюза |

| Основание: 10 Модификаторы 0

| Строительство новых станций Gateway позволит нам создать сеть быстрого перемещения, которая может произвести революцию в межзвездных путешествиях. | |

| Гиперреле | 5000 | 2 |

|

| Основание: 35 Модификаторы 0

| Гиперретрансляторы образуют цепочку структур, построенных за пределами гравитационного колодца систем, что позволяет быстро перемещаться от ретранслятора к ретранслятору, а не требует перехода к установленным входам в гиперлинию. | |

| Квантовая катапульта | 48000 | 5 | Мегаструктура квантовой катапульты |

| Основание: 5 Модификаторы 0

| Квантовая Катапульта использует силу Нейтронной Звезды или Пульсара, чтобы искажать ткань космоса, пропуская флот через большие расстояния. | |

| Активация L-ворот | 12000 | 3 | Специальный проект по открытию L-ворот | Собрано 7 идей L-Gate | L-врата бросают вызов нашему нынешнему пониманию механики подпространства. Это должно быть исправлено, прежде чем их можно будет открывать для путешествий. | ||

| Запрет сверхсветовой скорости | 4000 | 2 |

| Гиперпространственное путешествие | Основание: 340 Модификаторы 0

| Прожекторы гравитационного колодца можно использовать для создания локализованных карманов пространства, где безопасный вход в гиперпространство невозможен. Огромные требования к мощности и размер проекторов запрещают их использование на чем-либо меньшем, чем звездная база. Огромные требования к мощности и размер проекторов запрещают их использование на чем-либо меньшем, чем звездная база. | |

| Красные лазеры | 0 | Красный лазер | Лазерное оружие стреляет сфокусированными лучами света по целям, нанося урон за счет сильного нагрева. | ||||

| Синие лазеры | 2500 | 1 | Синий лазер | Красные лазеры | Основание: 95 Модификаторы 0

| Более мощные, чем красные лазеры, эти синие варианты излучают электромагнитное излучение с длиной волны, которая для большинства органических существ кажется синей или фиолетовой. | |

| УФ-лазеры | 4000 | 2 | УФ-лазер | Синие лазеры | Основание: 85 Модификаторы 0

| Ультрафиолетовые лазеры — обновленная и более мощная версия своих синих предшественников. Точное и разрушительное, это оружие способно нанести огромный урон. | |

| Рентгеновские лазеры | 8000 | 3 | Рентгеновский лазер | УФ-лазеры | Основание: 65 Модификаторы 0

| У этих лазеров более короткая длина волны, чем у лазерного оружия на основе ультрафиолета, но они еще более разрушительны. | |

| Гамма-лазеры | 16000 | 4 | Гамма-лазер | Рентгеновские лазеры | Основание: 45 Модификаторы 0

| Электромагнитное излучение, испускаемое гамма-лазерами, имеет чрезвычайно высокую частоту. Их разрушительный потенциал не имеет себе равных в области лазерного оружия. | |

| Копья частиц | 20000 | 4 | Копье частиц |

| Основание: 40 Модификаторы 0

| Это тяжелое энергетическое оружие стреляет сфокусированными лучами частиц, которые наносят огромный урон. Размер массивов излучателей ограничивает их использование линкорами и титанами. | |

| Тахионные копья | 24000 | 4 | Тахионное копье |

| Основание: 35 Модификаторы 0

| Более мощная версия копья частиц, это оружие стреляет тахионным лучом огромной мощности. Как и его предшественник, его использование ограничено линкорами и титанами. | |

| Протонные пусковые установки | 12000 | 3 | Протонные пусковые установки | Рентгеновские лазеры | Основание: 50 Модификаторы 0

| Эти энергетические снаряды состоят из плотно сконцентрированных протонов, способных нанести огромный урон корпусу вражеских кораблей. | |

| Нейтронные пусковые установки | 20000 | 4 | Нейтронные пусковые установки | Протонные пусковые установки | Основание: 40 Модификаторы 0

| Модернизированные энергетические снаряды, разрушительная сила которых зависит от нейтронов, а не от протонов. | |

| Охлаждающая жидкость мгновенного охлаждения | 20000 | 5 | +5% Скорость атаки энергетического оружия | Синие лазеры | 5″> Основание: 12,5 | Регулярно появляются новые разработки в области технологического охлаждения, повышающие стабильность и эффективность наших оружейных систем, не позволяя им взорвать корабли, на которых они установлены. | |

| Фокусирующие решетки | 20000 | 5 | +5% Урон от энергетического оружия | Рентгеновские лазеры | Основание: 12,5 Модификаторы 0

| Совершенствование ритма стрельбы из лазерного оружия — задача, которая веками может занимать инженерную элиту любой планеты. | |

| Разрушители | 5000 | 2 | Разрушитель | Синие лазеры | Основание: 75 Модификаторы 0

| Разрушители стреляют высокоэнергетическими разрядами, которые ослабляют и разрушают молекулярные связи, удерживающие вместе атомы, составляющие цель. Они способны проходить сквозь щиты и броню, чтобы нанести ущерб непосредственно вражескому корпусу и экипажу. | |

| Ионные разрушители | 8000 | 3 | Ионный разрушитель | Разрушители | Основание: 65 Модификаторы 0

| Эти модернизированные дезинтеграторы стреляют более разрушительными ионными частицами по целям. | |

| Размыкатели фазы | 16000 | 4 | Разрыв фазы | Ионные разрушители | Основание: 45 Модификаторы 0

| Чрезвычайно мощные разрушители, запускающие заряды квантовой энергии, наносящие невероятный урон тем, кому не повезло встать у них на пути. | |

| Дуговые эмиттеры | 20000 | 4 | Излучатель дуги |

| Основание: 40 Модификаторы 0

| Мощное оружие, запускающее в цель молниеносную дугу хаотической энергии, которая частично может игнорировать доспехи и щиты. | |

| Излучатели сфокусированной дуги | 24000 | 4 | Излучатель сфокусированной дуги | Дуговые эмиттеры | Основание: 35 Модификаторы 0

| Эти модернизированные излучатели оснащены линзами с улучшенной фокусировкой, что обеспечивает более мощный выброс энергии. | |

| Плазменные метатели | 5000 | 2 | Плазменный метатель | Синие лазеры | Основание: 75 Модификаторы 0

| Оружие, выбрасывающее в цель разрушительные шары высокоэнергетической плазмы. Эти плазменные снаряды чрезвычайно эффективны при проедании корабельной брони. | |

| Плазменные ускорители | 8000 | 3 | Плазменный ускоритель | Плазменные метатели | Основание: 65 Модификаторы 0

| Эти новые ускорители запускают снаряды из высокоэнергетической плазмы с улучшенными полями сдерживания. Это приводит к меньшей утечке энергии, когда снаряд движется в пространстве к своей цели. | |

| Плазменные пушки | 16000 | 4 | Плазменная пушка | Плазменные ускорители | Основание: 45 Модификаторы 0

| Новейшее плазменное оружие, эти пушки представляют собой полностью военизированные версии старых, несколько импровизированных плазмометов. Их плазменные снаряды еще смертоноснее. | |

| Нейтронное сканирование | 20000 | 5 | Колоссальное оружие Neutron Sweep |

| Основание: 10 Модификаторы 0

| Ускоренный шлейф нейтронного излучения «окрашивает» поверхность планеты, серьезно разрушая большинство материалов и непосредственно разрушая биологические ткани. | |

| Лазеры для горных дронов | 5000 | 2 | Лазеры для горных дронов | Проанализированы обломки древних горнодобывающих дронов | Использование линз с сильным фокусом в сочетании с колеблющейся частотой стрельбы помогает создавать лазеры, достаточно мощные, чтобы минировать астероиды или сбивать врагов. | ||

| Трубопроводы облачных молний | 6000 | 2 | Облачная молния | Проанализированы обломки пустотных облаков | Облака Пустоты используют электрические заряды, генерируемые плотными газами, составляющими большую часть их ядра, для выпуска зарядов горящей плазмы. Использование того же газового состава вместе со специализированным трубопроводом позволяет создать мощное молниеносное оружие. | ||

| Луч нулевой пустоты | 6000 | 2 | Луч нулевой пустоты | Исход события «Дверной проем» | Используя энтропийную природу Нулевой Пустоты, этот луч может уничтожать энергию. | ||

| Растения летучих материалов | 4000 | 2 |

| Промышленная база | Основание: 170 Модификаторы 0

| Помимо очевидных соображений безопасности, искусственное создание Летучих пылинок — чрезвычайно тонкий и сложный процесс, требующий узкоспециализированного оборудования. | |

| Стабилизация частиц | 4000 | 2 |

|

| Основание: 170 Модификаторы 0

| Летучие пылинки — непостоянные частицы, с которыми опасно работать. Чтобы безопасно собрать их, не вызывая цепной реакции взрывов, необходимо использовать энергетические поля для стабилизации пылинок. Чтобы безопасно собрать их, не вызывая цепной реакции взрывов, необходимо использовать энергетические поля для стабилизации пылинок. | |

| Теория Омега | 10000 | 3 | Выравнивание Омеги |

| Основание: 60 | Когда темпоральный парадокс запутывается, возникает своего рода сознание со своими потребностями, своими желаниями. Это то, что произошло с сознанием, которое некоторые называют Червем-ожиданием. Если мы сможем настроиться на это сознание, мы можем просто достичь своего рода бессмертия. |

- Внешняя ссылка: Stellaris Tech Tree (Vanilla)

Концепции игры

| Управление | Империя • Этика • Правительство • Гражданское право • Политика • Указы • Лидер • Фракции • Население • Права видов • Экономика • Технологии • Традиции • Преступление |

| Разведка | Исследование • Карта • Виды • Аномалия • События • СВТ • Падшая империя • До-светосветные виды • Предшественники • Космические пришельцы |

| Колонизация | Колонизация • Небесное тело • Планетарные особенности • Планетарное управление • Районы • Здания • Корабль • Звездная база • Мегаструктуры |

| Дипломатия | Дипломатия • Торговля • Субъектная империя • Федерации • Галактическое сообщество • ИИ-личности • Интеллект |

| Война | Война • Космическая война • Наземная война • Конструктор кораблей |

| Другие | Черты • Терраформирование • Поп-модификация • Рабство • Кризис • Предустановленные империи • Игроки с ИИ • Пасхальные яйца |

SCP1: Ключи-бабочки — Документация пилотов SCMS CV

Перейти к концу метаданных зашифрованы с помощью другого ключа шифрования с использованием запроса, который содержит только один «начальный» открытый ключ проверки и один «начальный» открытый ключ шифрования и две «функции расширения». Функции расширения позволяют второй стороне вычислить произвольно длинную последовательность статистически некоррелированных (насколько это касается стороннего наблюдателя) открытых ключей, так что только исходное устройство знает соответствующие закрытые ключи. Без ключей-бабочек устройству пришлось бы отправлять уникальный ключ проверки и уникальный ключ шифрования для каждого сертификата. Ключи-бабочки сокращают размер загрузки, позволяя выполнять запросы при наличии только нестабильного подключения, сокращают работу, которую должен выполнить запрашивающий для расчета ключей, и сглаживают пиковые запросы.

Функции расширения позволяют второй стороне вычислить произвольно длинную последовательность статистически некоррелированных (насколько это касается стороннего наблюдателя) открытых ключей, так что только исходное устройство знает соответствующие закрытые ключи. Без ключей-бабочек устройству пришлось бы отправлять уникальный ключ проверки и уникальный ключ шифрования для каждого сертификата. Ключи-бабочки сокращают размер загрузки, позволяя выполнять запросы при наличии только нестабильного подключения, сокращают работу, которую должен выполнить запрашивающий для расчета ключей, и сглаживают пиковые запросы.