Оснащение стационарного поста для РДС — Студопедия.Нет

Министерство образования и науки Российской Федерации

Государственное образовательное учреждение

высшего профессионального образования

Тульский государственный университет

Политехнический институт

Механико-технологический факультет

Кафедра сварка, литье и технология конструкционных материалов

ОСНОВЫ СВАРОЧНЫХ ПРОЦЕССОВ И ТЕХНОЛОГИИ СВАРКИ

ЛАБОРАТОРНЫЕ РАБОТЫ

Методические указания

Форма обучения очная

Тула 2010 г.

Разработал: Протопопов Е.А., ассистент,

Протопопов А.А., док. техн. наук, профессор

Маленко П.И., канд. техн. наук, доцент

Рассмотрено на заседании кафедры СЛиТКМ

протокол № __1___ от _31 августа______ 2010 г.

Зав. кафедрой_____________ А. А. Протопопов

Содержание

| Лабораторная работа №1 Ручная дуговая сварка | 4 |

| Лабораторная работа №2 Технология и оборудование для сварки под флюсом | 11 |

| Лабораторная работа №3 Изучение устройства, конструкции и принципа работы сварочного полуавтомата А-1230М | 16 |

| Лабораторная работа №4 Источники питания для дуговой сварки | 24 |

| Лабораторная работа №5 Технология и оборудование для контактной сварки | 31 |

Лабораторная работа №1

Ручная дуговая сварка

Цель работы

Ознакомиться с принципом, техникой ручной дуговой сварки (РДС). Изучить оборудование поста для РДС. Изучить составляющие покрытий электродов для РДС.

Теоретические сведения

Сущность РДС

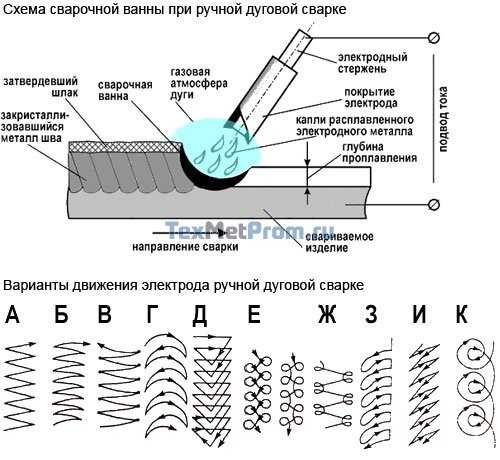

При ручной дуговой сварке (РДС) покрытыми электродами возбуждение сварочной дуги, поддержание постоянства ее длины в процессе образования шва, перемещение дуги вдоль свариваемых кромок со скоростью сварки и подача электрода по мере его плавления осуществляется сварщиком вручную. Поэтому качество сварного соединения определяется в основном квалификацией сварщика (умения возбудить дугу, поддерживать постоянство ее длины, выполнять требуемые колебательные движения электрода, сваривать швы в разных пространственных положениях, видеть и контролировать формирование сварочной ванны и шва и т. д.).

Ручная дуговая сварка покрытыми электродами в настоящее время широко используется при изготовлении сварных конструкций, как в нашей стране, так и за рубежом. Это объясняется универсальностью процесса, простотой и мобильностью применяемого оборудования, возможностью выполнения сварки в разных пространственных положениях.

Существенным недостатком ручной дуговой сварки покрытыми электродами является невысокая производительность процесса и зависимость качества сварного шва от практических навыков сварщика.

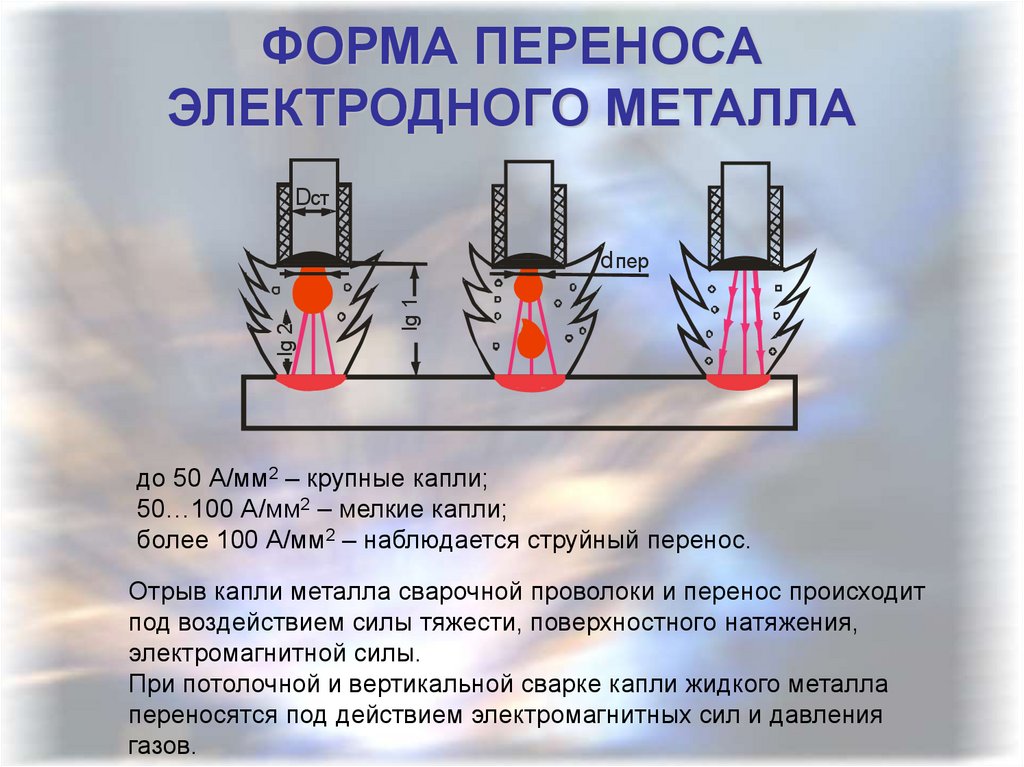

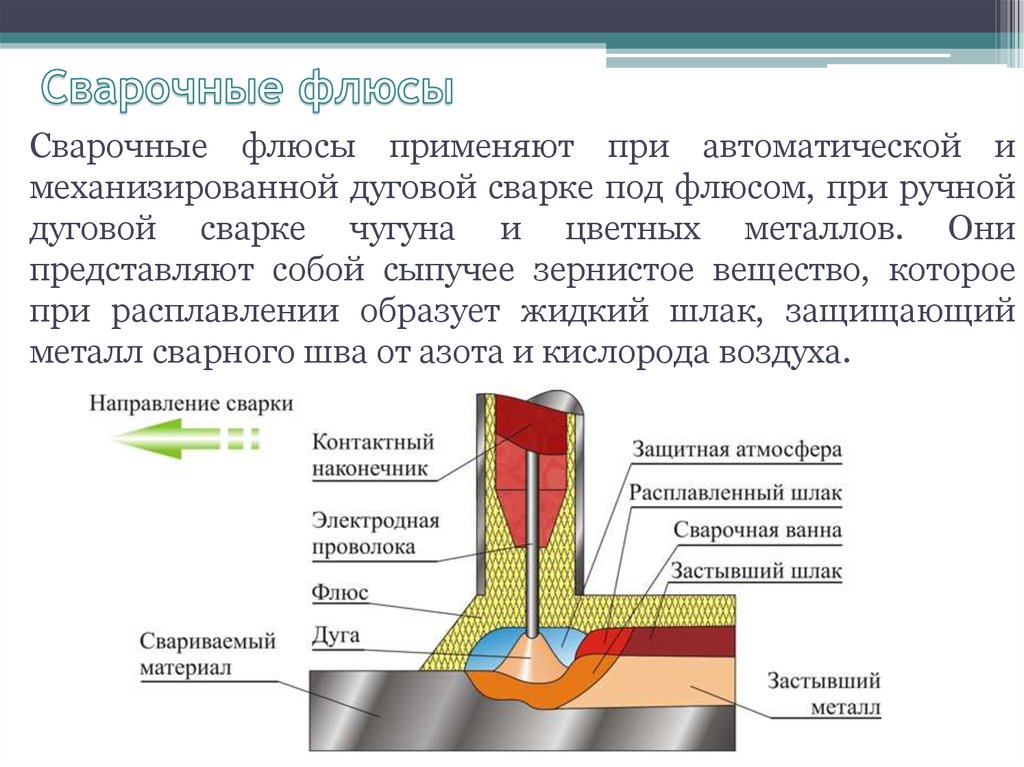

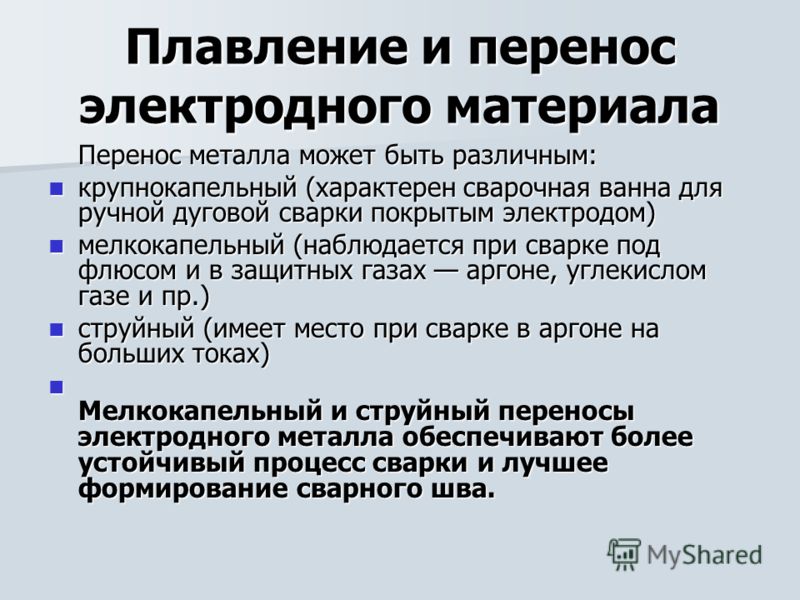

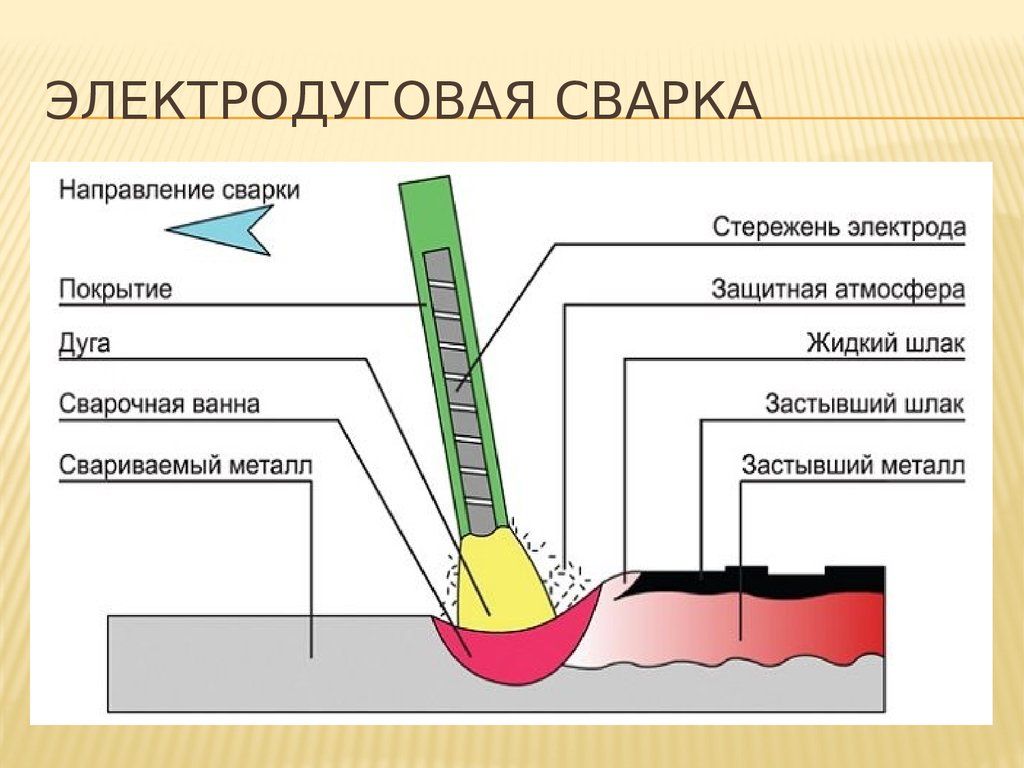

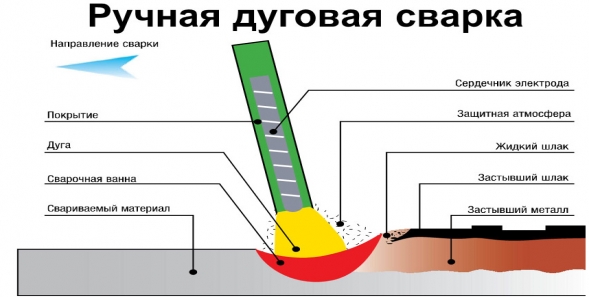

К электроду и свариваемому изделию для возбуждения и поддержания сварочной дуги от источника питания подводится постоянный или переменный ток (рис. 4). Дуга расплавляет металлический стержень электрода, его покрытие и основной металл. Расплавляющееся покрытие образует шлак и газы. Шлак обволакивает капли металла, образующиеся при плавлении электродной проволоки. В сварочной ванне электродный металл смешивается с расплавленным металлом изделия, а шлак всплывает на поверхность ванны.

Расплавленный шлак, покрывая капли электродного металла и поверхность сварочной ванны, способствует предохранению их от контакта с воздухом и участвует в металлургической обработке расплавленного металла.

| Рис. 4. Схема ручной дуговой сварки покрытыми электродами: 1 – металлический стержень, 2 – электродное покрытие, 3 – остаток жидкого металла, 4 – козырек, 5 – капля жидкого металла, 6 – дуговая плазма, 7 – жидкая пленка шлака, 8 – шлаковая корка, 9 – свариваемый материал, 10 – жидкая металлическая ванна, 11 – сварной шов |

Образующиеся при расплавлении и распаде покрытия газы оттесняют воздух из зоны дуги и способствуют созданию лучших условий для защиты расплавленного металла сварочной ванны.

Электроды для РДС

Для РДС плавящимся электродом применяют электроды, представляющие собой стержни из сварочной проволоки (длиной 225-450 мм) с электродным покрытием.

Электродное покрытие предназначено для повышения устойчивости горения дуги, образования комбинированной газошлаковой защиты, легирования и рафинирования металла.

Для изготовления покрытий применяют различные материалы (компоненты):

ü Газообразующие компоненты – органические вещества: крахмал, пищевая мука, декстрин либо неорганические вещества, обычно карбонаты (мрамор СаС03, магнезит MgC03 и др.).

ü Легирующие элементы и элементы – раскислители: кремний, марганец, титан и др., используемые в виде сплавов этих элементов с железом, так называемых ферросплавов. Алюминий в покрытие вводят в виде порошка-пудры.

ü Ионизирующие или стабилизирующие компоненты, содержащие элементы с низким потенциалом ионизации, а также различные соединения, в состав которых входят калий, натрий, кальций, мел, полевой шпат, гранит и др.

ü Шлакообразующие компоненты, составляющие основу покрытия — обычно это руды (марганцовая, титановая), минералы (ильменитовый и рутиловый концентраты, полевой шпат, кремнезем, гранит, мрамор, плавиковый шпат и др.).

ü Связующие – водные растворы силикатов натрия и калия, называемые натриевым или жидким калиевым стеклом, а также жидким натриево-калиевым стеклом.

ü Формовочные добавки – вещества, придающие обмазочной массе лучшие пластические свойства, – бентонит, каолин, декстрин, слюда и др.

Для повышения производительности сварки, увеличения количества дополнительного металла, вводимого в шов, в покрытии электродов может содержаться железный порошок до 60% массы покрытия. Многие материалы, входящие в состав покрытия, одновременно выполняют несколько функций, обеспечивая и газовую защиту в виде газа СO

Газовая защита образуется в результате диссоциации органических веществ при температурах выше 200°С, диссоциации карбонатов при температуре ~ 900°С

, ,

а также последующей диссоциации С02

.

Состав шлакообразующих может быть различным. Это оксиды СаО, MgO, MnO, FeO, A1203, Si02, Ti02, Na2O, галогены CaF2 и др.

Плавящиеся штучные электроды (с покрытием) согласно ГОСТ 9466 — 75 классифицируют:

ü по назначению,

ü типам,

ü толщине и виду покрытия,

ü группам,

ü роду и полярности тока,

ü допустимым пространственным положениям сварки.

Согласно этой классификации электроды маркируют.

Оснащение стационарного поста для РДС

В стационарных условиях сварочного цеха, участка или лаборатории для выполнения работ ручной дуговой сваркой покрытыми электродами оборудуют специальные посты РДС. Пример комплектации стационарного поста РДС представлен на рис. 5.

Пост представляет собой отдельную кабину размером 2×2,5 м и 2×2м. Кабины обязательно имеют стенки для защиты от излучения дуги соседних рабочих мест. Стенки кабины могут быть сделаны из тонкого железа, фанеры, брезента. Фанера и брезент должны быть пропитаны огнестойким составом, например раствором алюмокалиевых квасцов. Каркас кабины изготовляют из стали (из трубы или уголка). Пол в кабине должен быть из огнестойкого материала (кирпич, бетон, цемент). Стены окрашивают в светло-серый цвет красками, хорошо поглощающими ультрафиолетовые лучи (цинковые или титановые белила, желтый крон). Освещенность кабины должна быть не менее 80 — 100 лк. Кабину оборудуют местной вентиляцией.

Фанера и брезент должны быть пропитаны огнестойким составом, например раствором алюмокалиевых квасцов. Каркас кабины изготовляют из стали (из трубы или уголка). Пол в кабине должен быть из огнестойкого материала (кирпич, бетон, цемент). Стены окрашивают в светло-серый цвет красками, хорошо поглощающими ультрафиолетовые лучи (цинковые или титановые белила, желтый крон). Освещенность кабины должна быть не менее 80 — 100 лк. Кабину оборудуют местной вентиляцией.

Рис. 5. Стационарный пост для РДС: 1 – источник питания; 2 – сварочный стол; 3 – вентиляционный отсос; 4 – ящик для инструмента; 5 – электрододержатель; 6 – ящик с электродами.

Вентиляционный отсос 3 (рис. 5) располагают так, чтобы газы, выделяющиеся при сварке, проходили мимо сварщика.

Сварку деталей производят на рабочем столе 2 высотой 0,5 — 0,7 м. Крышку стола изготовляют из чугуна толщиной 20 — 25 мм. В ряде случаев на столе устанавливают различные приспособления для сборки и сварки изделий. Если выполняются однотипные работы, то стол заменяется манипулятором, на котором изделие собирается и сваривается в удобном для сварщика положении. Сварочный пост оснащен источником питания 1 (генератором, выпрямителем или сварочным трансформатором).

Если выполняются однотипные работы, то стол заменяется манипулятором, на котором изделие собирается и сваривается в удобном для сварщика положении. Сварочный пост оснащен источником питания 1 (генератором, выпрямителем или сварочным трансформатором).

Обязательным условием выполнения сварочных работ является использование защитных щитков сварщика, которые обязательно имеются на рабочих местах и применяют для защиты глаз и лица электросварщика от прямого излучения электрической дуги, брызг расплавленного металла и искр. Их изготовляют по ГОСТ 12.4.035 из токонепроводящего, нетоксичного и невоспламеняющегося материала. Внутренняя сторона корпусов щитков должна иметь матовую гладкую поверхность черного цвета. Щиток имеет ручку овального сечения длиной не менее 120 мм, или снабжен устройством, удерживающим ее на наголовнике не менее чем в двух фиксированных положениях: опущенном (рабочем) и откинутом назад. Щитки должны иметь массу не более 0,6 кг. Они комплектуются светофильтрами. Светофильтр выбирается в зависимости от мощности дуги (сварочного тока). Нельзя пользоваться случайными цветными стеклами, так как они не могут надежно защищать глаза от невидимых лучей сварочной дуги, вызывающих хроническое заболевание глаз.

Светофильтр выбирается в зависимости от мощности дуги (сварочного тока). Нельзя пользоваться случайными цветными стеклами, так как они не могут надежно защищать глаза от невидимых лучей сварочной дуги, вызывающих хроническое заболевание глаз.

Электрододержатели 5 (рис. 6) применяют для закрепления электрода и подвода к нему тока при ручной дуговой сварке. Электрододержатели допускают захват электрода не менее чем в двух положениях: перпендикулярно и под углом не менее 1150 к оси электрододержателя. Токоведущие части электрододержателя необходимо надежно изолировать от случайного соприкосновения со свариваемым изделием или руками сварщика. Схемы некоторых конструкций электрододержателей показаны на рис. 6.

Рис. 6. Типы электрододержателей: а – вилочный; б- щипцовый; в – завода «Электрик»; г – с пружинящим кольцом.

Для присоединения провода к изделию применяют винтовые зажимы типа струбцин, конец провода в которые впаивают твердым припоем. Зажимы должны обеспечивать плотный контакт со свариваемым изделием.

Для зачистки швов и удаления шлака применяют проволочные щетки — ручные и с электроприводом.

Для клеймения швов, вырубки дефектных мест, удаления брызг ишлака служат клейма, зубила и молотки.

Для хранения электродов при сварке используют специальные ящики 6.

Сварочные проводаслужат для подвода тока от сварочной машины или источника питания к электрододержателю и свариваемому изделию. Применять провод длиной более 30 м не рекомендуется, так как это вызывает значительное падение напряжения в сварочной цепи.

КСС и RDS | DJSoft.Net Community Forums

den444

New member

- #1

Незнаю была такая тема или нет но все же, появится ли встроенная реализация стерео и рдс кодеров?

Просто звук уже прилетает через интернет в обработанном виде)

Заранее спасибо за ответ.

Novossyol

Active member

- #2

den444 сказал(а):

Незнаю была такая тема или нет но все же, появится ли встроенная реализация стерео и рдс кодеров?

Просто звук уже прилетает через интернет в обработанном виде)

Заранее спасибо за ответ.Нажмите, чтобы раскрыть…

Я об этом уже где-то упоминал, для истинных Радиовещателей (а не балалаек) было бы здорово если это реализуется, отпадет куча ненужных сверхдорогих плагинов.

djsoft

Administrator

- #3

den444 сказал(а):

появится ли встроенная реализация стерео и рдс кодеров?

Нажмите, чтобы раскрыть…

В настоящий момент таких планов нет. Для RDS можете использовать плагин StereoTool или любое другое решение.

Novossyol

Active member

- 03.2018″ data-time-string=»14:02″ title=»28.03.2018 в 14:02″ itemprop=»datePublished»>28.03.2018

- #4

djsoft сказал(а):

В настоящий момент таких планов нет. Для RDS можете использовать плагин StereoTool или любое другое решение.

Нажмите, чтобы раскрыть…

А как же ценовая составляющая и излишняя сущность, которая снижает надежность автоматизации?

scorp

Well-known member

- #5

Novossyol сказал(а):

снижает надежность автоматизации

Нажмите, чтобы раскрыть.

..

Что у вас там снижает и каким образом?

djsoft

Administrator

- #6

Novossyol сказал(а):

А как же ценовая составляющая и излишняя сущность, которая снижает надежность автоматизации?

Нажмите, чтобы раскрыть…

Если RDS и будет то, скорее всего, в виде отдельного модуля, или только в RadioBOSS Advanced.

Novossyol

Active member

- 03.2018″ data-time-string=»12:27″ title=»29.03.2018 в 12:27″ itemprop=»datePublished»>29.03.2018

- #7

djsoft сказал(а):

Novossyol сказал(а):

А как же ценовая составляющая и излишняя сущность, которая снижает надежность автоматизации?

Нажмите, чтобы раскрыть…

Если RDS и будет то, скорее всего, в виде отдельного модуля, или только в RadioBOSS Advanced.

Нажмите, чтобы раскрыть…

Пусть так, но лучше чтобы был в базовой версии, иначе смысла нет переплачивать, так как StereoTool уже стоит, да Airomate тоже имеется. Просто хотелось бы всё в одном, но без переплат.

Скажите в какой версии это можно ожидать?

И ещё было бы очень супер если всё же формировать сразу RB комплексный стереосигнал (КСС, MPX).

Пожалейте истинных радиовещателей, а RadioBOSS Advanced оставьте для видеоманов.

djsoft

Administrator

- #8

Novossyol сказал(а):

Просто хотелось бы всё в одном, но без переплат.

Нажмите, чтобы раскрыть…

Это врядли

Novossyol сказал(а):

Скажите в какой версии это можно ожидать?

Нажмите, чтобы раскрыть.

..

Пока что планов на добавление таких функций нет, далее видно будет.

Novossyol

Active member

- #9

djsoft сказал(а):

Это врядли

Нажмите, чтобы раскрыть…

Нет, мне это уже будет неинтересно. Везде должен главенствовать принцип «необходимой и разумной достаточности».

Если уже есть то, что будет предлагаться в будущем, то оно должно быть менее затратным, чем то что уже имелось ранее.

Ian

Member

- #10

Новосёл, дорогой, вы прикалываетесь? Вы же хвастаетесь, как много у вас бабла реклама приносит, а на плагины жмётесь.

ST таки крякнули?

Novossyol

Active member

- #11

Кому интересно, вот реализация ещё одного программного стереокодера с поддержкой RDS.

http://jontio.zapto.org/hda1/paradise/jmpxencoder/jmpx.html

https://www.youtube.com/watch?v=6SaXHPhlCKM

Там существуют отдельные библиотеки, надеюсь эти функции в будущем можно реализовать и интегрировать в самом RB?

djsoft

Administrator

- #12

Novossyol сказал(а):

надеюсь эти функции в будущем можно реализовать и интегрировать в самом RB?

Нажмите, чтобы раскрыть…

Реализовать можно, и это рассматривается на будущие версии. Но это не самое приоритетное направление т.к. RDS нужен довольно ограниченному кругу пользователей.

Но это не самое приоритетное направление т.к. RDS нужен довольно ограниченному кругу пользователей.

Novossyol

Active member

- #13

djsoft сказал(а):

Реализовать можно, и это рассматривается на будущие версии. Но это не самое приоритетное направление т.к. RDS нужен довольно ограниченному кругу пользователей.

Нажмите, чтобы раскрыть…

Радиовещателям он нужен, всем эфирным радиовещателям, все они вам спасибо скажут, за это!

djsoft

Administrator

- 06.2018″ data-time-string=»22:26″ title=»14.06.2018 в 22:26″ itemprop=»datePublished»>14.06.2018

- #14

Novossyol сказал(а):

Радиовещателям он нужен, всем эфирным радиовещателям, все они вам спасибо скажут, за это!

Нажмите, чтобы раскрыть…

У большинства задача RDS уже решена. Но, тем менее, в RadioBOSS, в какой-то из будущих версий, RDS с большой вероятностью будет.

Novossyol

Active member

- #15

djsoft сказал(а):

У большинства задача RDS уже решена. Но, тем менее, в RadioBOSS, в какой-то из будущих версий, RDS с большой вероятностью будет.

Нажмите, чтобы раскрыть…

А кодирование КСС (MPX) будет? Без него невозможна работа RDS!

djsoft

Administrator

- #16

Novossyol сказал(а):

djsoft сказал(а):

У большинства задача RDS уже решена.

Но, тем менее, в RadioBOSS, в какой-то из будущих версий, RDS с большой вероятностью будет.

Нажмите, чтобы раскрыть…

А кодирование КСС (MPX) будет? Без него невозможна работа RDS!

Нажмите, чтобы раскрыть…

Сейчас рано говорить о деталях — когда решим делать, будет видно.

Novossyol

Active member

- #17

djsoft сказал(а):

Сейчас рано говорить о деталях — когда решим делать, будет видно.

Нажмите, чтобы раскрыть…

Когда примерно это будет?

djsoft

Administrator

- #18

В настоящий момент никаких сроков нет.

Novossyol

Active member

- #19

Значит никогда не ожидать. .. И не будем тешить себя надеждами… (((

.. И не будем тешить себя надеждами… (((

Storm

Member

- #20

djsoft сказал(а):

У большинства задача RDS уже решена.

Нажмите, чтобы раскрыть…

Не, не решена. У нас в областном центре 4 из 9 местных вещателей до сих пор без рдс. Да и если из этого исходить, то и Вашу прогу покупать нет смысла, ведь уже на других работают. Так что за эту опцию, КСС+РДС, многие будут благодарны. Я допускаю что она должна быть платной, но в разумных пределах

Что такое реляционная база данных? – Amazon Web Services (AWS)

Реляционная база данных – это набор данных с предопределенными связями между ними. Эти данные организованны в виде набора таблиц, состоящих из столбцов и строк. В таблицах хранится информация об объектах, представленных в базе данных. В каждом столбце таблицы хранится определенный тип данных, в каждой ячейке – значение атрибута. Каждая стока таблицы представляет собой набор связанных значений, относящихся к одному объекту или сущности. Каждая строка в таблице может быть помечена уникальным идентификатором, называемым первичным ключом, а строки из нескольких таблиц могут быть связаны с помощью внешних ключей. К этим данным можно получить доступ многими способами, и при этом реорганизовывать таблицы БД не требуется.

Эти данные организованны в виде набора таблиц, состоящих из столбцов и строк. В таблицах хранится информация об объектах, представленных в базе данных. В каждом столбце таблицы хранится определенный тип данных, в каждой ячейке – значение атрибута. Каждая стока таблицы представляет собой набор связанных значений, относящихся к одному объекту или сущности. Каждая строка в таблице может быть помечена уникальным идентификатором, называемым первичным ключом, а строки из нескольких таблиц могут быть связаны с помощью внешних ключей. К этим данным можно получить доступ многими способами, и при этом реорганизовывать таблицы БД не требуется.

6:44

Understanding Amazon Relational Database Service (RDS)SQL (Structured Query Language) – основной интерфейс работы с реляционными базами данных. SQL стал стандартом Национального института стандартов США (ANSI) в 1986 году. Стандарт ANSI SQL поддерживается всеми популярными ядрами реляционных БД. Некоторые из ядер также включают расширения стандарта ANSI SQL, поддерживающие специфичный для этих ядер функционал. SQL используется для добавления, обновления и удаления строк данных, извлечения наборов данных для обработки транзакций и аналитических приложений, а также для управления всеми аспектами работы базы данных.

Некоторые из ядер также включают расширения стандарта ANSI SQL, поддерживающие специфичный для этих ядер функционал. SQL используется для добавления, обновления и удаления строк данных, извлечения наборов данных для обработки транзакций и аналитических приложений, а также для управления всеми аспектами работы базы данных.

Целостность данных

Целостность данных – это полнота, точность и единообразие данных. Для поддержания целостности данных в реляционных БД используется ряд инструментов. В их число входят первичные ключи, внешние ключи, ограничения «Not NULL», «Unique», «Default» и «Check». Эти ограничения целостности позволяют применять практические правила к данным в таблицах и гарантировать точность и надежность данных. Большинство ядер БД также поддерживает интеграцию пользовательского кода, который выполняется в ответ на определенные операции в БД.

Транзакции

Транзакция в базе данных – это один или несколько операторов SQL, выполненных в виде последовательности операций, представляющих собой единую логическую задачу. Транзакция представляет собой неделимое действие, то есть она должна быть выполнена как единое целое и либо должна быть записана в базу данных целиком, либо не должен быть записан ни один из ее компонентов. В терминологии реляционных баз данных транзакция завершается либо действием COMMIT, либо ROLLBACK. Каждая транзакция рассматривается как внутренне связный, надежный и независимый от других транзакций элемент.

Транзакция представляет собой неделимое действие, то есть она должна быть выполнена как единое целое и либо должна быть записана в базу данных целиком, либо не должен быть записан ни один из ее компонентов. В терминологии реляционных баз данных транзакция завершается либо действием COMMIT, либо ROLLBACK. Каждая транзакция рассматривается как внутренне связный, надежный и независимый от других транзакций элемент.

Соответствие требованиям ACID

Для соблюдения целостности данных все транзакции в БД должны соответствовать требованиям ACID, то есть быть атомарными, единообразными, изолированными и надежными.

Атомарность – это условие, при котором либо транзакция успешно выполняется целиком, либо, если какая-либо из ее частей не выполняется, вся транзакция отменяется. Единообразие – это условие, при котором данные, записываемые в базу данных в рамках транзакции, должны соответствовать всем правилам и ограничениям, включая ограничения целостности, каскады и триггеры. Изолированность необходима для контроля над согласованностью и гарантирует базовую независимость каждой транзакции. Надежность подразумевает, что все внесенные в базу данных изменения на момент успешного завершения транзакции считаются постоянными.

Изолированность необходима для контроля над согласованностью и гарантирует базовую независимость каждой транзакции. Надежность подразумевает, что все внесенные в базу данных изменения на момент успешного завершения транзакции считаются постоянными.

Amazon Aurora

Amazon Aurora – это совместимое с MySQL и PostgreSQL ядро реляционной БД, совмещающее в себе скорость и доступность сложных коммерческих БД с простотой и экономичностью баз данных с открытым исходным кодом. Производительность Amazon Aurora в пять раз выше, чем производительность MySQL. Сервис обеспечивает безопасность, доступность и надежность на уровне коммерческой базы данных, а стоит в десять раз меньше. Подробнее »

Oracle

С помощью Amazon RDS можно за считаные минуты выполнить экономичное развертывание различных версий баз данных Oracle с настраиваемой мощностью аппаратных ресурсов. Поддерживается использование уже приобретенных лицензий Oracle и почасовая оплата использования лицензий. RDS берет на себя решение таких трудоемких задач по управлению базой данных, как выделение ресурсов, создание резервных копий, обновление ПО, мониторинг и масштабирование аппаратных ресурсов, что позволяет пользователям сосредоточиться на разработке приложений. Подробнее »

RDS берет на себя решение таких трудоемких задач по управлению базой данных, как выделение ресурсов, создание резервных копий, обновление ПО, мониторинг и масштабирование аппаратных ресурсов, что позволяет пользователям сосредоточиться на разработке приложений. Подробнее »

Microsoft SQL Server

Amazon RDS for SQL Server упрощает настройку, эксплуатацию и масштабирование SQL Server в облаке. Поддерживается развертывание разных версий SQL Server, включая Express, Web, Standard и Enterprise. Amazon RDS for SQL Server обеспечивает непосредственный доступ к встроенным возможностям SQL Server, поэтому существующие приложения и инструменты будут работать без изменений. Подробнее »

MySQL – это СУБД с открытым исходным кодом, используемая для многих интернет-приложений. Amazon RDS для MySQL предоставляет доступ к возможностям уже знакомого движка БД MySQL. Это означает, что код, приложения и инструменты, которые применяются с существующими базами данных, можно использовать с сервисом Amazon RDS без каких-либо изменений. Подробнее »

Подробнее »

PostgreSQL

PostgreSQL – это мощная объектно-реляционная СУБД корпоративного класса с отрытым исходным кодом, ориентированная на соответствие стандартам и возможность расширения. PostgreSQL отличается широким набором мощных функций и выполняет сохраненные процедуры более чем на 12 языках, включая Java, Perl, Python, Ruby, Tcl, C/C++ и собственный язык PL/pgSQL, аналог PL/SQL от Oracle. Подробнее »

MariaDB

MariaDB – это совместимое с MySQL ядро БД, ответвление MySQL, разработанное под руководством разработчиков оригинальной версии MySQL. Amazon RDS упрощает настройку, эксплуатацию и масштабирование развертываний MariaDB в облаке. С помощью Amazon RDS можно всего за несколько минут выполнить экономичное развертывание масштабируемых баз данных MariaDB с возможностью настройки объема аппаратных ресурсов. Подробнее »

Начать работу с Amazon RDS очень просто. Воспользуйтесь нашим Руководством по началу работы для создания первого инстанса Amazon RDS с помощью нескольких щелчков мышью.

Поддержка AWS для Internet Explorer заканчивается 07/31/2022. Поддерживаемые браузеры: Chrome, Firefox, Edge и Safari. Подробнее »

Трансформаторы для ручной дуговой сварки штучными электродами

Купить Трансформатор для ручной дуговой сварки

ТЕХНОЛОГИЯ СВАРКИ MMA

ММА — Manual Meta Arc — ручная дуговая сварка штучными (покрытыми) электродами. В советской технической литературе обычно использовалось сокращение РДС.

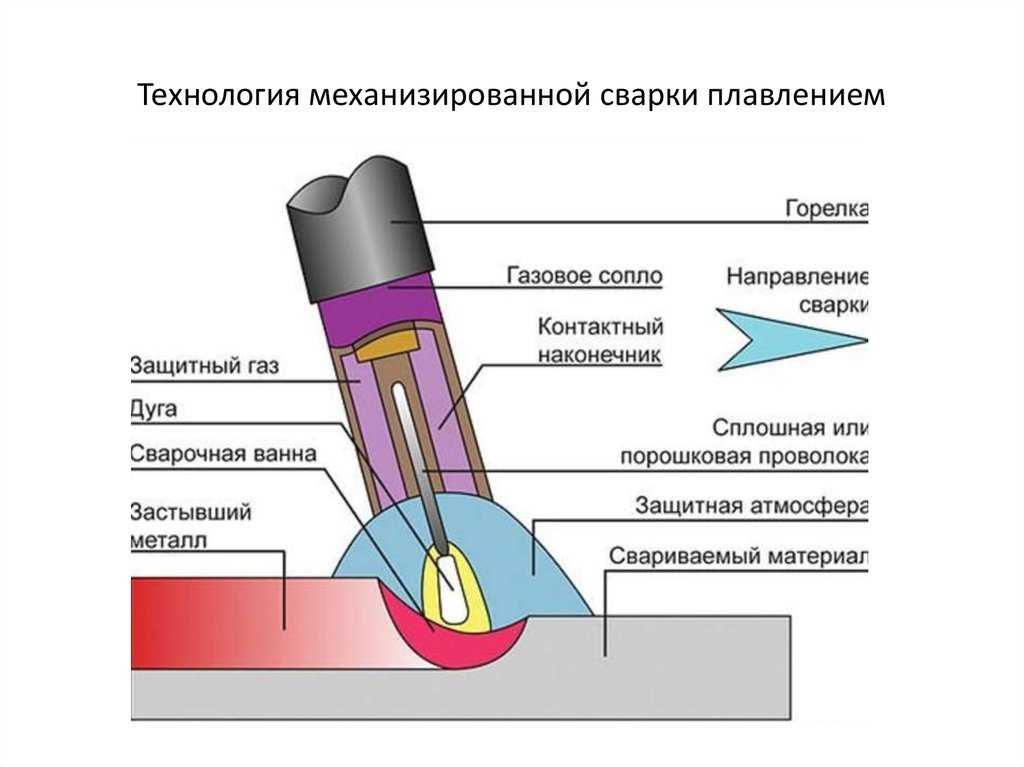

Сущность способа. К электроду и свариваемому изделию для образования

и поддержания сварочной дуги от источников сварочного тока подводится постоянный

или переменный сварочный ток (рис. 1). Дуга расплавляет металлический стержень

электрода, его покрытие и основной металл. Расплавляющийся металлический стержень

электрода в виде отдельных капель, покрытых шлаком, переходит в сварочную ванну.

В сварочной ванне электродный металл смешивается с расплавленным металлом изделия

(основным металлом), а расплавленный шлак всплывает на поверхность.

Глубина,

на которую расплавляется основной металл, называется глубиной проплавления. Она

зависит от режима сварки (силы сварочного тока и диаметра электрода), пространственного

положения сварки, скорости перемещения дуги по поверхности изделия (торцу электрода

и дуге сообщают поступательное движение вдоль направления сварки и поперечные

колебания), от конструкции сварного соединения, формы и размеров разделки свариваемых

кромок и т.п. Размеры сварочной ванны зависят от режима сварки и обычно находятся

в пределах: глубина до 7 мм, ширина 8 … 15 мм, длина 10 … 30 мм. Доля участия

основного металла в формировании металла шва обычно составляет 15 … 35 %.

Расстояние

от активного пятна на расплавленной поверхности электрода до другого активного

пятна дуги на поверхности сварочной ванны называется длиной дуги. Расплавляющееся

покрытие электрода образует вокруг дуги и над поверхностью сварочной ванны газовую

атмосферу, которая, оттесняя воздух из зоны сварки, препятствует взаимодействиям

его с расплавленным металлом. В газовой атмосфере присутствуют также пары основного

и электродного металлов и легирующих элементов. Шлак, покрывая капли электродного

металла и поверхность расплавленного металла сварочной ванны, способствует предохранению

их от контакта с воздухом и участвует в металлургических взаимодействиях с расплавленным

металлом.

В газовой атмосфере присутствуют также пары основного

и электродного металлов и легирующих элементов. Шлак, покрывая капли электродного

металла и поверхность расплавленного металла сварочной ванны, способствует предохранению

их от контакта с воздухом и участвует в металлургических взаимодействиях с расплавленным

металлом.

Кристаллизация металла сварочной ванны по мере удаления дуги

приводит к образованию шва, соединяющего свариваемые детали. При случайных обрывах

дуги или при смене электродов кристаллизация металла сварочной ванны приводит

к образованию сварочного кратера (углублению в шве, по форме напоминающему наружную

поверхность сварочной ванны). Затвердевающий шлак образует на поверхности шва

шлаковую корку.

Рис.

1 Ручная дуговая сварка металлическим электродом с покрытием

(стрелкой

указано направление сварки): 1 — металлический стержень; 2 — покрытие электрода;

3 — газовая атмосфера дуги; 4 — сварочная ванна; 5 — затвердевший шлак; 6 — закристаллизовавшийся

металл шва; 7 — основной металл; 8 — капли расплавленного электродного металла;

9 — глубина проплавления

Ввиду того что от токоподвода

в электрододержателе сварочный ток протекает по металлическому стержню электрода,

стержень разогревается. Этот разогрев тем больше, чем дольше протекание по стержню

сварочного тока и чем больше величина последнего. Перед началом сварки металлический

стержень имеет температуру окружающего воздуха, а к концу расплавления электрода

температура повышается до 500 … 600 °С (при содержании в покрытии органических

веществ — не выше 250 °С). Это приводит к тому, что скорость расплавления электрода

(количество расплавленного электродного металла) в начале и конце различна. Изменяется

и глубина проплавления основного металла ввиду изменения условий теплопередачи

от дуги к основному металлу через прослойку жидкого металла в сварочной ванне.

В результате изменяется соотношение долей электродного и основного металлов, участвующих

в образовании металла шва, а значит, и состав и свойства металла шва, выполненного

одним электродом. Это — один из недостатков ручной дуговой сварки покрытыми электродами.

Этот разогрев тем больше, чем дольше протекание по стержню

сварочного тока и чем больше величина последнего. Перед началом сварки металлический

стержень имеет температуру окружающего воздуха, а к концу расплавления электрода

температура повышается до 500 … 600 °С (при содержании в покрытии органических

веществ — не выше 250 °С). Это приводит к тому, что скорость расплавления электрода

(количество расплавленного электродного металла) в начале и конце различна. Изменяется

и глубина проплавления основного металла ввиду изменения условий теплопередачи

от дуги к основному металлу через прослойку жидкого металла в сварочной ванне.

В результате изменяется соотношение долей электродного и основного металлов, участвующих

в образовании металла шва, а значит, и состав и свойства металла шва, выполненного

одним электродом. Это — один из недостатков ручной дуговой сварки покрытыми электродами.

Зажигание

и поддержание дуги. Перед зажиганием (возбуждением) дуги следует установить необходимую

силу сварочного тока, которая зависит от марки электрода, пространственного положения

сварки, типа сварного соединения и др. Зажигать дугу можно двумя способами. При

одном способе электрод приближают вертикально к поверхности изделия до касания

металла и быстро отводят вверх на необходимую длину дуги. При другом — электродом

вскользь «чиркают» по поверхности металла. Применение того или иного

способа зажигания дуги зависит от условий сварки и от навыка сварщика.

Зажигать дугу можно двумя способами. При

одном способе электрод приближают вертикально к поверхности изделия до касания

металла и быстро отводят вверх на необходимую длину дуги. При другом — электродом

вскользь «чиркают» по поверхности металла. Применение того или иного

способа зажигания дуги зависит от условий сварки и от навыка сварщика.

Длина

дуги зависит от марки и диаметра электрода, пространственного положения сварки,

разделки свариваемых кромок и т.п. Увеличение длины дуги снижает качество наплавленного

металла шва ввиду его интенсивного окисления и азотирования, увеличивает потери

металла на угар и разбрызгивание, уменьшает глубину проплавления основного металла.

Также ухудшается внешний вид шва.

Во время ведения процесса сварщик обычно

перемещает электрод не менее чем в двух направлениях. Во-первых, он подает электрод

вдоль его оси в дугу, поддерживая необходимую в зависимости от скорости плавления

электрода длину дуги. Во-вторых, перемещает электрод в направлении наплавки или

сварки для образования шва. В этом случае образуется узкий валик, ширина которого

зависит от силы сварочного тока и скорости перемещения дуги по поверхности изделия.

Узкие валики обычно накладывают при проваре корня шва, сварке тонких листов и

тому подобных случаях.

В этом случае образуется узкий валик, ширина которого

зависит от силы сварочного тока и скорости перемещения дуги по поверхности изделия.

Узкие валики обычно накладывают при проваре корня шва, сварке тонких листов и

тому подобных случаях.

При правильно выбранном диаметре электрода и силе

сварочного тока скорость перемещения дуги имеет большое значение для качества

шва. При повышенной скорости дуга расплавляет основной металл на малую глубину

и возможно образование непроваров. При малой скорости вследствие чрезмерно большого

ввода теплоты дуги в основной металл часто образуется прожог, и расплавленный

металл вытекает из сварочной ванны. В некоторых случаях, например при сварке на

спуск, образование под дугой жидкой прослойки из расплавленного электродного металла

повышенной толщины, наоборот, может привести к образованию непроваров.

Иногда

сварщику приходится перемещать электрод поперек шва, регулируя тем самым распределение

теплоты дуги поперек шва для получения требуемых глубины проплавления основного

металла и ширины шва. Глубина проплавления основного металла и формирование

шва главным образом зависят от вида поперечных колебаний электрода, которые обычно

совершают с постоянными частотой и амплитудой относительно оси шва (рис. 2). Траектория

движения конца электрода зависит от пространственного положения сварки, разделки

кромок и навыков сварщика. При сварке с поперечными колебаниями получают уширенный

валик, форма проплавления зависит от траектории поперечных колебаний конца электрода,

т.е. от условий ввода теплоты дуги в основной металл. По окончании сварки — обрыве

дуги следует правильно заварить кратер.

Глубина проплавления основного металла и формирование

шва главным образом зависят от вида поперечных колебаний электрода, которые обычно

совершают с постоянными частотой и амплитудой относительно оси шва (рис. 2). Траектория

движения конца электрода зависит от пространственного положения сварки, разделки

кромок и навыков сварщика. При сварке с поперечными колебаниями получают уширенный

валик, форма проплавления зависит от траектории поперечных колебаний конца электрода,

т.е. от условий ввода теплоты дуги в основной металл. По окончании сварки — обрыве

дуги следует правильно заварить кратер.

Кратер является зоной с наибольшим

количеством вредных примесей ввиду повышенной скорости кристаллизации металла,

поэтому в нем наиболее вероятно образование трещин. По окончании сварки не следует

обрывать дугу, резко отводя электрод от изделия.

Необходимо прекратить

все перемещения электрода и медленно удлинять дугу до обрыва; расплавляющийся

при этом электродный металл заполнит кратер. При сварке низкоуглеродистой стали

кратер иногда выводят в сторону от шва — на основной металл. При случайных обрывах

дуги или при смене электродов дугу возбуждают на еще не расплавленном основном

металле перед кратером и затем проплавляют металл в кратере.

При сварке низкоуглеродистой стали

кратер иногда выводят в сторону от шва — на основной металл. При случайных обрывах

дуги или при смене электродов дугу возбуждают на еще не расплавленном основном

металле перед кратером и затем проплавляют металл в кратере.

Рис. 2. Основные траектории движения конца электрода при ручной дуговой сварке уширенных валиков

Купить Трансформатор для ручной дуговой сварки

Билет 1 вопрос какие признаки наиболее правильно отражает сущность ручной электродуговой сварки штучными электродами (рдс)?

Билет 1 вопрос какие признаки наиболее правильно отражает сущность ручной электродуговой сварки штучными электродами (рдс)?

1 2 3 4 5 6 7 8 9 … 25 Bog’liq

1 2 3 4 5 6 7 8 9 … 25 Ma’lumotlar bazasi mualliflik huquqi bilan himoyalangan ©www.hozir.org 2022 | Bosh sahifa |

Вопрос 21:Какие признаки наиболее правильно отражает сущность ручной электродуговой сварки штучными электродами (РДС)? — Мегаобучалка

1. Расплавление металлического стержня ограниченной длины и основного металла производится электрической дугой с защитой расплавленных металлов от воздействия атмосферы.

Расплавление металлического стержня ограниченной длины и основного металла производится электрической дугой с защитой расплавленных металлов от воздействия атмосферы.

2. Защита дуги и сварочной ванны газом от расплавления покрытия электрода.

3. Расплавление основного металла от теплового воздействия электрической дуги, стержня и покрытия электрода.

Вопрос 22: Укажите, какое влияние оказывает увеличение тока при ручной дуговой сварке на геометрические размеры шва?

1. Увеличивается глубина провара и высота усиления шва.

2. Глубина провара увеличивается, а высота усиления шва уменьшается.

3. Уменьшается глубина провара и увеличивается высота усиления шва .

Вопрос 23: Какой должна быть величина тока при дуговой сварке в потолочном положении по сравнению с величиной тока при сварке в нижнем положении?

1. Величина тока при сварке в потолочном положении должна быть меньше, чем при сварке в нижнем положении.

2. Величина тока при сварке в потолочном положении должна быть больше, чем при сварке в нижнем положении.

Величина тока при сварке в потолочном положении должна быть больше, чем при сварке в нижнем положении.

3. Величина тока не зависит от положения сварки в пространстве.

Вопрос 23: Укажите назначение электродного покрытия

1. Упрощает возбуждение дуги, увеличивает коэффициент расплавления металла электродного стержня и глубину проплавления.

2. Защищает металл стержня электрода от окисления, улучшает санитарно-гигиенические условия работы сварщика.

3. Повышает устойчивость горения дуги, образует комбинированную газошлаковую защиту расплавленного электродного металла и сварочной ванны, легирует и рафинирует металл шва и улучшает его формирование.

Вопрос 24: Что понимают под магнитным дутьем дуги?

1. Отклонение дуги от оси шва под действием магнитного поля или воздействия больших ферромагнитных масс.

2. Периодическое прерывание дуги.

3. Колебания капли электродного металла при сварке длинной дугой.

Вопрос 25 : Какой дефект преимущественно может образоваться при быстром удалении электрода от деталей?

1) Кратерные трещины 2) Не провар 3) Поры

Вопрос 26 : Укажите следует ли удалять прихватки, имеющие недопустимые наружные дефекты (трещины, наружные поры и т.д.) по результатам визуального контроля?

1. Следует.

2. Не следует, если при сварке прихватка будет полностью переварена.

3. Следует удалять только в случае обнаружения в прихватке трещины

Вопрос 27 : Какое положение электрода при сварке приводит к увеличению глубины провара при РДС?

1) Сварка «углом вперед». 2) Сварка «углом назад». 3) Сварка вертикальным электродом.

Вопрос 28: Какой из перечисленных факторов в большей степени влияет на ширину шва при РДС?

1. Поперечные колебания электрода.

2. Напряжение на дуге.

3. Величина сварочного тока.

Величина сварочного тока.

Вопрос 29: Какие требования предъявляются к помещению для хранения сварочных материалов?

1. Сварочные материалы хранят в специально оборудованном помещении без ограничения температуры и влажности воздуха.

2. Сварочные материалы хранят в специально оборудованном помещении при положительной температуре воздуха.

3. Сварочные материалы хранят в специально оборудованном помещении при температуре не ниже 15 0С и относительной влажности воздуха не более 50%.

Вопрос 30: Что обозначает буква и следующая за ней цифр в маркировке сталей и сплавов?

1. Клейма завода-изготовителя.

2. Обозначения номера плавки и партии металла.

3. Условное обозначение легирующего элемента в стали и его содержание в процентах.

Вопрос 31: От чего в большей степени зависит величина деформации свариваемого металла?

1. От склонности стали к закалке.

2. От неравномерности нагрева.

3. От марки электрода, которым производят сварку.

От марки электрода, которым производят сварку.

Вопрос 32: Укажите условные обозначения сварных соединений?

1. С — стыковое, У — угловое, Т — тавровое, Н — нахлесточное; буква и цифра, следующая за ней – условное обозначение сварного соединения.

2. С — стыковое, У — угловое, Н — нахлесточное, Т — точечная сварка; цифры после букв указывают метод и способ сварки.

3. С — стыковое, У — угловое, Т — тавровое, П — потолочный шов; цифры после букв указывают методы и объем контроля.

Вопрос 33: Что обозначают буквы и цифры в маркировке низколегированных сталей и сплавов?

1. Клейма завода-изготовителя.

2. Обозначения номера плавки и партии металла.

3. Обозначение химических элементов и их содержание в стали.

Вопрос 34: Зависит ли напряжение дуги от ее длины при ручной дуговой сварке?

1) Зависит 2) Не зависит 3) Зависит при малых и больших величинах сварочного тока

Вопрос 35: Выберите наиболее полные рекомендации по защите места сварки в условиях монтажа?

1. Необходимо обеспечить защиту места сварки от ветра.

Необходимо обеспечить защиту места сварки от ветра.

2. Необходимо обеспечить защиту в виде навеса от воздействия атмосферных осадков.

3. Необходимо защищать от ветра, сквозняков и атмосферных осадков.

Вопрос 36: Листы какой толщины можно сваривать ручной дуговой сваркой без разделки кромок?

1) 16 мм. 2) 8 мм. 3) 4 мм.

Вопрос 37 : Как влияет увеличение тока при ручной дуговой сварке на геометрические размеры сварного шва?

1. Уменьшается глубина провара и увеличивается высота усиления шва.

2. Увеличиваются глубина проплавления и высота усиления шва.

3. Уменьшается высота усиления шва и увеличивается глубина проплавления.

СравнениеSimpleDB, DynamoDB, RDS и Redshift

Платформы облачных баз данных считаются одними из лучших решений в мире облачных вычислений. Хотя существует множество причин, по которым они чрезвычайно популярны, высокая доступность и безопасность, а также динамическая гибкость являются одними из основных преимуществ облачных систем баз данных. Вам даже не нужно беспокоиться об обслуживании, оборудовании или установке исправлений.

Вам даже не нужно беспокоиться об обслуживании, оборудовании или установке исправлений.

Тем не менее, Amazon Web Services — один из наиболее популярных вариантов как для мелких, так и для крупных пользователей. В этой статье представлено введение в соответствующие системы RDS, Redshift, DynamoDB и SimpleDB.

Содержание

Amazon RDS (служба реляционной базы данных)

Amazon RDS, для начала, — это тип службы, к которой вы обращаетесь, когда вам нужна стандартная база данных без проблем с обслуживанием и администрированием.

В полном объеме это решение известно как Amazon Relational Database Service и создано, чтобы служить хорошо подготовленной заменой типичным аппаратным базам данных. Вся система не только высокопроизводительна и масштабируема, но и широко доступна благодаря дублированию зон доступности.

По сути, механизмы баз данных, которые вы можете использовать, включают PostgreSQL 9.3, 9.4, 9.5 и 9.6, SQL Server 2008 R2, SQL Server 2012 (SP2), SQL Server 2014, SQL Server 2016 и SQL Server 2017, Oracle Database v . 11gR2 и 12c, MariaDB версии 10.1.20, а также Amazon Aurora.MySQL версий 5.1, 5.5, 5.6 и 5.7.

11gR2 и 12c, MariaDB версии 10.1.20, а также Amazon Aurora.MySQL версий 5.1, 5.5, 5.6 и 5.7.

БЕСПЛАТНЫЙ ТЕХНИЧЕСКИЙ ДОКУМЕНТ

Полный обзор сервисов баз данных AWS

Сравните AWS RDS, Redshift, DynamoDB и SimpleDB для соответствующих уровней администрирования, показателей производительности, механизмов баз данных и емкости хранилища.

Функции хранилища Amazon RDS

Amazon RDS предлагает три различных подключенных системы хранения для журналов и баз данных. Хотя Amazon Elastic Block Store (EBS) является их базовой технической основой, каждый из трех вариантов имеет свои собственные цены, возможности производительности, а также настройку хранилища.

Приложения Amazon RDSСуществует несколько вариантов использования Amazon RDS. Многие организации, например, выбирают эту систему, потому что у них есть база данных с идентичным движком, но они хотели бы дополнить ее внешним решением.

Вы также можете попробовать Amazon RDS, если работаете с ресурсоемким приложением, для которого требуется масштабируемая, надежная и быстрая база данных. Такую базу данных можно даже расширить для обеспечения чрезвычайно динамичных рабочих процессов.

Такую базу данных можно даже расширить для обеспечения чрезвычайно динамичных рабочих процессов.

В целом, Amazon RDS — это надежный вариант, когда вам нужна облачная база данных, способная к плавной и эффективной обработке данных.

Amazon Redshift

Amazon Redshift — лучший инструмент для обработки больших объемов данных. Система работает на PostgreSQL и предназначена для облегчения обработки больших данных до нескольких петабайт.

По сути, цель здесь — предоставить обширное облачное хранилище данных для удобного управления данными. Следовательно, это устраняет необходимость в сложных локальных ресурсах.

Теперь стоит отметить, что архитектура Amazon Redshift делает ее кластерной базой данных с несколькими узлами. Затем, когда вы углубитесь в дальнейшие действия, окажется, что каждый узел использует экземпляров виртуальной базы данных Amazon Elastic Compute Cloud (EC2) . По сути, они служат базовыми единицами для облегчения ваших задач.

Настройка хранилища Amazon Redshift

Структура кластерной базы данных в Amazon Redshift принципиально использует два типа узлов — вычислительные узлы и ведущие узлы.

Как вы, наверное, уже догадались, ведущие узлы являются основными обработчиками запросов. Получив запрос пользователя, они приступают к созданию кода обработки для вычислительных узлов, прежде чем подготовить сопутствующий запрос, а затем отправить все это на вычислительные узлы.

Вычислительные узлы затем выбирают оттуда, выполняя пользовательские запросы, а затем соответствующим образом ретранслируя их ведущим узлам, которые в конечном итоге завершают процесс, последовательно запрашивая ответ и передавая окончательный результат пользователю.

Ограничения Amazon Redshift

К сожалению, несмотря на то, что Amazon Redhshift специализируется на крупномасштабной обработке данных, оказывается, что у него есть несколько заметных ограничений.

Количество пользователей, которые могут одновременно подключаться к кластеру, например, не может превышать 500. Тогда ограничение сопутствующей базы данных для каждого кластера равно 60, а соответствующее максимальное количество таблиц кластера равно 9900.

Тогда ограничение сопутствующей базы данных для каждого кластера равно 60, а соответствующее максимальное количество таблиц кластера равно 9900.

Что касается подсетей, их объем на группу подсетей не может превышать 20. С другой стороны, активные узлы имеют ограничение в 200.

Приложения Amazon Redshift

Как мы уже установили, Amazon Redshift по существу служит хранилищем данных. Уже одно это делает его подходящим для больших объемов данных и вычислительных нагрузок, которые обычно связаны с корпоративными базами данных, а также с научными процессами.

Еще одна область, в которой широко применяется Amazon Redshift, — анализ больших данных. Организации пользуются своей способностью эффективно хранить, анализировать и передавать большие объемы данных.

DynamoDB

DynamoDB — это идеальное решение, когда вам нужна база данных NoSQL для обработки небольших данных, которые оказываются чрезвычайно динамичными.

Интересно, что биллинг здесь не основан на распределении оборудования. Скорее, основным определяющим фактором является количество данных, считываемых и записываемых системой.

Скорее, основным определяющим фактором является количество данных, считываемых и записываемых системой.

Также стоит отметить, что DynamoDB не ограничивает ваши возможности хранения данных. Выделения расширяются по мере увеличения объема базы данных без дублирования экземпляров или любого другого стандартного механизма масштабирования облачных ресурсов.

Теперь поймите: отсутствие механизмов масштабирования окончательной производительности, репликации данных и действий по администрированию в совокупности приводит к увеличению срока службы базы данных. Так что, конечно, вы можете поспорить, что DynamoDB чрезвычайно надежен и долговечен.

Однако, к сожалению, у этого есть и серьезный недостаток. Разделяя данные для повышения надежности, DynamoDB впоследствии задерживает процессы перезаписи, которые повторяют их предыдущие действия по записи. А это значит, что вы не сможете использовать это решение для интенсивных операций, таких как расширенные транзакции, а также для высокоуровневых запросов.

Применение DynamoDB

На данный момент DynamoDB широко используется в играх, ведении блогов и обмена сообщениями, рекламных услугах, а также для систематизации и обработки блоков данных.

Таким образом, DynamoDB стоит рассмотреть, если вы участвуете в операциях, где данные должны быть постоянно доступны для обработки, а не для хранения.

SimpleDB

Amazon SimpleDB также является системой баз данных NoSQL, архитектура которой очень похожа на DynamoDB. Основное отличие заключается в том, что в отличие от DynamoDB, SimpleDB служит ядром базы данных, которое облегчает только процесс хранения, запрос, а также базовый нереляционный индекс.

Таким образом, это легкое решение, которым легко управлять. Но, к сожалению, она не может конкурировать с другими системами баз данных, когда речь идет о возможностях хранения, вычислений и производительности.

Приложения SimpleDB

SimpleDB лучше всего использовать как простую базу данных для нетребовательных операций с данными. Иными словами, это означает использование в качестве дополнительной базы данных для продвинутых платформ Amazon или, альтернативно, обработку индексации метаданных объектов и типичных игровых данных.

Иными словами, это означает использование в качестве дополнительной базы данных для продвинутых платформ Amazon или, альтернативно, обработку индексации метаданных объектов и типичных игровых данных.

Заключение

Теперь, чтобы выбрать идеальную платформу базы данных из этих четырех вариантов, вы должны сравнить соответствующие уровни администрирования, производительность, механизмы баз данных и объемы хранения. Конечная цель — определить решение для базы данных Amazon, вычислительная инфраструктура и общая гибкость которого соответствуют потребностям вашей организации. Загрузите наш технический документ со сравнительной таблицей баз данных AWS и подробным обзором каждого сервиса:

БЕСПЛАТНЫЙ ТЕХНИЧЕСКИЙ ДОКУМЕНТ

Полный обзор служб баз данных AWS

- Подробный обзор RDS, Redshift, DynamoDB и SimpleDB

- Советы по правильному использованию этих услуг в бизнесе и производстве

- Подробная сравнительная таблица

Отслеживание событий безопасности AWS RDS с помощью Sysdig — Sysdig

Сам сервис AWS RDS находится на стороне AWS модели Shared Responsibility, но повседневное управление экземплярами безопасности RDS ложится на вашу сторону . Что касается совместной ответственности, ваши обязательства зависят от сервисов AWS, которые вы развертываете, а также от других факторов, включая (но не ограничиваясь) конфиденциальность ваших данных, требования вашей компании и применимые законы и нормативные акты.

Что касается совместной ответственности, ваши обязательства зависят от сервисов AWS, которые вы развертываете, а также от других факторов, включая (но не ограничиваясь) конфиденциальность ваших данных, требования вашей компании и применимые законы и нормативные акты.

Ошибки развертывания или другие изменения, внесенные в конфигурацию RDS, могут привести к серьезным рискам безопасности, включая кражу данных и другие критические последствия. Но поиск событий с высоким риском может быть чем-то вроде поиска иголки в стоге сена без подходящих инструментов.

В этом блоге мы углубимся в:

- Пример события RDS с высоким риском и посмотрите, как может произойти дрейф после развертывания, даже если первоначальные конфигурации соответствуют рекомендациям.

- Как злоумышленники могут использовать любое количество служб и инструментов сканирования для использования общедоступных экземпляров RDS .

- Почему важно получать оповещения, как только экземпляр RDS становится общедоступным, и мы сосредоточимся на данных , которые необходимы для устранения пробела в безопасности .

- Поиск этих предупреждений с помощью встроенных инструментов и в сравнении с тем, как Sysdig Secure отслеживает и сообщает об этих событиях безопасности с высоким уровнем риска.

Что такое RDS и Cloudtrail?

Сервис реляционных баз данных AWS (RDS) — это очень успешный сервис AWS, впервые запущенный в 2009 году. RDS упрощает создание, масштабирование, управление и эксплуатацию реляционных баз данных. Сегодня RDS поддерживает множество механизмов реляционных баз данных, включая PostgreSQL, MariaDB, SQL Server и Oracle Database.

Функции безопасности AWS RDS включают (но не ограничиваются) шифрование, сетевую изоляцию и управление доступом на основе ролей с помощью AWS Identity and Access Management (IAM).

Рекомендуемая архитектура развертывания заключается в размещении каждого экземпляра RDS в частной подсети без интернет-шлюза или общедоступного доменного имени. Это гарантирует, что его нельзя будет найти путем сканирования пространства подсети AWS на наличие общих портов базы данных, и к нему нельзя будет получить доступ напрямую из Интернета.

Как и для большинства сервисов в AWS, фактическое решение о публичном/частном развертывании принимает ваша сторона модели общей ответственности.

Открытие экземпляра RDS, безусловно, может быть событием высокого риска, но это не единственное событие, о котором стоит беспокоиться.

CloudTrail — отличный журнал аудита в небе. Любые и все действия пользователя, роли или службы AWS записываются как события, и служба включена по умолчанию. Убедиться, что CloudTrail настроен правильно, действительно рекомендуется.

Убедиться, что CloudTrail настроен правильно, действительно рекомендуется.

Лучшие практики для CloudTrail включают (но не ограничиваются):

- Настройка CloudTrail во всех учетных записях AWS и регионах

- Указание отдельных трейлов для разных вариантов использования

- Включение проверки целостности файла журнала CloudTrail

- Мониторинг аномальной активности API с помощью CloudTrail Insights

Одним из основных соображений, касающихся CloudTrail, является то, что по мере роста вашего присутствия на AWS управление огромным количеством журналов и событий может стать невозможным. Как показано в этом сообщении Reddit, один практикующий специалист по DevOps каждый день видит около 10 миллионов событий в журнале. Если вы не можете найти опасные события, вы не сможете на них отреагировать, в результате чего у вас возникнет серьезная проблема с безопасностью.

Какие события конфигурации RDS представляют угрозу?

Значительное количество событий можно отнести к категории высокого риска. На момент написания этого блога исследователи Sysdig выявили как минимум 12 рискованных событий, соответствующих правилам Sysdig Secure. Вероятно, со временем это число будет расти. Эти правила обеспечивают всеобъемлющий охват, но при необходимости их можно легко расширить.

На момент написания этого блога исследователи Sysdig выявили как минимум 12 рискованных событий, соответствующих правилам Sysdig Secure. Вероятно, со временем это число будет расти. Эти правила обеспечивают всеобъемлющий охват, но при необходимости их можно легко расширить.

Некоторые из этих событий могут соответствовать одному или нескольким известным методам MITRE ATT&CK, в том числе:

- T1190 — использование общедоступного приложения

- T1596.005 — поиск в открытых технических базах данных: базы данных сканирования

- T1210 — Использование удаленных служб

Эти методы так или иначе сосредоточены на удаленном использовании общедоступных приложений или баз данных.

Дополнительную информацию об этих методах MITRE ATT&CK можно найти по адресу https://attack.mitre.org/techniques/.

| Событие безопасности | Ударный | Описание |

| Сделать экземпляр RDS общедоступным | Высокий | Экземпляр RDS можно найти с помощью сканирования порта, IP-адреса и доменного имени. |

| Сделать моментальный снимок RDS общедоступным | Высокий | Моментальные снимки RDS находятся в открытом доступе. |

| Изменить атрибут моментального снимка RDS | Средний | Может привести к тому, что снэпшот станет общедоступным. |

| Отменить вход группы безопасности БД | Высокий | Группа безопасности не должна изменяться после развертывания. |

| Авторизация входа группы безопасности БД | Высокий | Это необходимо для доступа в Интернет. |

| Создать группу безопасности БД | Высокий | Любые изменения группы безопасности важны. |

| Удалить группу безопасности БД | Высокий | Группа безопасности обычно не должна удаляться. |

| Создать кластер БД | Средний | Кластеры БД обычно долговечны. |

| Удалить кластер БД | Высокий | Удаление кластера БД — это важное событие в рабочей среде, которое необходимо тщательно отслеживать. Это может привести к полной потере данных. |

| Останов экземпляра БД | Средний | Остановка экземпляров БД в рабочей среде — серьезное событие. |

| Удалить снимок БД | Средний | Необходимо отслеживать любые события, приводящие к удалению данных БД. |

| Останов кластера БД | Средний | Кластеры БД, остановленные в рабочей среде, являются важным событием. |

Дрейф после развертывания

Даже если первоначальное развертывание соответствует рекомендациям, конфигурация может измениться после развертывания. Это известно как дрейф после развертывания и может произойти по ряду причин. Давайте рассмотрим один из возможных сценариев.

Это известно как дрейф после развертывания и может произойти по ряду причин. Давайте рассмотрим один из возможных сценариев.

Первоначально RDS развертывается в соответствии с рекомендациями в частной подсети без доступа к Интернету.

Но бывает дрейф, в данном случае человеческий фактор приводит к некоторым наихудшим практикам . Это оставляет экземпляр RDS общедоступным.

Настройка общего доступа

Открытие экземпляра является очень рискованным событием безопасности AWS RDS , поскольку его можно легко найти путем сканирования общих портов базы данных.

Здесь экземпляр RDS прослушивает порт 3306 , настроен как общедоступный и имеет интернет-шлюз, добавленный в подсеть RDS с маршрутом 9.0337 0.0.0.0 . Широко открытая группа безопасности дополняет картину.

Примечание. Общедоступные моментальные снимки найти еще проще, поскольку они перечислены на вкладке общедоступных моментальных снимков.

Последствия публичного экземпляра RDS

Публичный экземпляр можно найти по DNS-имени (если оно известно) или путем сканирования пространства подсети AWS на наличие портов базы данных по умолчанию и других сигнатур. После установления соединения требуются учетные данные для входа в систему, в идеале учетные данные для привилегированной учетной записи для максимального ущерба.

К сожалению, из-за множества громких нарушений у злоумышленников есть сырье для создания списков учетных данных. В этом случае целью является MySql, поэтому список учетных данных будет соответствующим образом адаптирован с использованием шаблонов учетных данных, которые применяются к администраторам MySQL.

Существует множество инструментов для грубой переборки этих списков за относительно относительно небольшое количество времени и (дискового) пространства, если составление списка выполнено хорошо.

Примечание: Повторное использование привилегированных учетных данных для входа, к сожалению, является реальностью. Таким образом, учетные данные, найденные для этого экземпляра RDS, могут также использоваться в других местах в облаке, например, для объектов, не входящих в базу данных, таких как серверы, открывая дверь для всех видов наихудших сценариев горизонтального перемещения. Злоумышленники, конечно, прекрасно это знают.

Таким образом, учетные данные, найденные для этого экземпляра RDS, могут также использоваться в других местах в облаке, например, для объектов, не входящих в базу данных, таких как серверы, открывая дверь для всех видов наихудших сценариев горизонтального перемещения. Злоумышленники, конечно, прекрасно это знают.

Вот пример атаки методом грубой силы* с использованием обучающего инструмента 2001 года выпуска, который профессиональные злоумышленники, вероятно, не стали бы использовать в реальной жизни, поскольку он слишком медленный. Несмотря на то, что это достигло 36 попыток в секунду, доступны гораздо более быстрые инструменты. Злоумышленники могут даже запускать параллельные атаки из ферм контейнеров или бессерверных функций, чтобы добиться высокой совокупной скорости входа в систему с широким распределением IP-адресов. Итак, грубая сила — это реальная вероятность.

Примечание: Ни при каких обстоятельствах эти методы, показанные в этом блоге, не должны использоваться вне среды тестирования.

Примечание: Непреднамеренным следствием мощи облака AWS является то, что оно способствует большому количеству попыток грубой силы.

Как только злоумышленник войдет в систему, используя одну учетную запись, он сможет найти хешированные пароли для всех пользователей базы данных и, возможно, сможет легко их взломать. Это было бы полезно, если для завершения миссии требуется другой набор учетных данных. Посол хэша поможет смягчить это, но мы ни в коем случае не должны полагаться только на это.

Так что, хотя это служит напоминанием о том, что легко угадываемые и повторно используемые пароли — ужасная практика, это совершенно не имеет значения. Суть этого блога в том, что общедоступные экземпляры базы данных представляют собой очень серьезную проблему безопасности.

Открытые общедоступные экземпляры RDS необходимо выявлять и защищать сразу после их появления . Часы тикают, потому что, как и во всем остальном в борьбе с угрозами, время имеет существенное значение.

Часы тикают, потому что, как и во всем остальном в борьбе с угрозами, время имеет существенное значение.

Чем дольше угроза остается нерешенной, тем быстрее расширяется поверхность угрозы по мере того, как все больше злоумышленников обнаруживают входную дверь. И с течением времени у каждого злоумышленника остается все больше и больше времени, чтобы добиться успеха!

Насколько это реально?

К сожалению, это постоянно происходит в реальной жизни.

В этом примере участник Reddit публикует сообщение о взломе RDS — какая сторона модели общей ответственности виновата?

Примечание: Reddit по своей природе находится в общественном достоянии, а имена пользователей и организации обычно анонимны. Однако имена пользователей скрыты в этом сообщении блога.

Это только один пример. Сколько открытых экземпляров RDS существует? Каков ваш прогноз?

Зондирование Интернета

Инструменты для сканирования сетевого пространства существуют уже давно. Одним из современных примеров является Шодан. Инструмент Shodan сканирует сигнатуры служб и идет немного дальше простого сканирования портов. В качестве исследования для этого блога мы провели сканирование для MySQL и PostgreSQL. Результаты хуже, чем мы могли предсказать:

Одним из современных примеров является Шодан. Инструмент Shodan сканирует сигнатуры служб и идет немного дальше простого сканирования портов. В качестве исследования для этого блога мы провели сканирование для MySQL и PostgreSQL. Результаты хуже, чем мы могли предсказать:

И это только количество экземпляров, использующих порты по умолчанию!

| Двигатель ДБ | MySQL | PostgreSQL |

| Экземпляры, выставленные на всеобщее обозрение | 3 317 006 | 711 907 |

Публичный доступ к AWS

Shodan сообщает, что более 63 000 общедоступных экземпляров MySQL размещены в AWS. PostgreSQL еще хуже, с более чем 150 тысячами открытых экземпляров в AWS. Исходя из популярности RDS, можно сделать вывод, что, вероятно, значительная часть пользователей использует RDS. Данные доказывают, что воздействие RDS — это печальная реальность.

Данные доказывают, что воздействие RDS — это печальная реальность.

Охота за иголкой в стоге сена

CloudTrail — это стог сена, а события конфигурации с высоким потенциалом угрозы — это иголки.

CloudTrail содержит все события, но CloudTrail не имеет представления о хороших и плохих событиях. И сам CloudTrail не имеет функции оповещения. Это проблема, когда нам нужно немедленно получать оповещения о любых изменениях общедоступного/частного статуса экземпляра AWS RDS.

А как насчет КСРМ? Традиционный CSPM — это процесс сканирования, который перебирает все сервисы в учетной записи AWS, но этот процесс занимает много времени. У двух изученных нами ведущих поставщиков CSPM интервалы сканирования по умолчанию составляют 24 часа и 36 часов соответственно. Длительные интервалы сканирования в этом случае не сработают, потому что, если база данных была переключена с частной на общедоступную и обратно в промежутке между сканированиями, инструмент CSPM никогда не узнает об этом.

Вместо этого нам нужен инструмент, который непрерывно сканирует CloudTrail, как всевидящая камера безопасности, потому что он будет обнаруживать все эти опасные события, как только они происходят.

Но остерегайтесь решений, которые копируют журналы CloudTrail либо в другое место в AWS, либо полностью за пределы AWS, потому что весь этот экспорт и прием увеличивают задержку и затраты. Затраты могут быть высокими, поскольку каждый день могут экспортироваться миллионы записей журнала, независимо от того, связаны ли эти события с безопасностью или нет.

Эффективное обнаружение облака и реагирование должны выдавать действенные оповещения в тот момент, когда в CloudTrail появляется угрожающее событие, без каких-либо дополнительных затрат или задержек.

Сделай сам с помощью собственных инструментов

Давайте попробуем подход «сделай сам» с использованием нативных инструментов. Предполагая, что нам удастся выполнить требования, мы должны измерить усилия и сложность, необходимые для этого.

Мы сосредоточимся на . Создание общедоступного экземпляра БД RDS , так как это событие с очень высоким приоритетом по любым меркам.

ТРЕБОВАНИЯ:

По возможности в режиме реального времени для любого опубликованного экземпляра RDS сгенерируйте оповещение, включающее как минимум:

- Имя пользователя

- Имя экземпляра БД

Мы попробуем следующие нативные инструменты:

- Клаудтрейл

- Афина

- CloudWatch

- GuardDuty

- EventBridge

- Центр безопасности

CloudTrail

Ведение журнала в CloudTrail, несомненно, является лучшей практикой. Мы знаем, что CloudTrail содержит то, что нам нужно, эта информация не скрыта, а несколько скрыта. Поэтому мы должны выяснить, как добывать, предупреждать и принимать меры по этим данным.

Начните с использования самой консоли CloudTrail, чтобы определить иголку в этом стоге сена:

(Шаг 0 фактически изучает форматы журнала CloudTrail и JSON, что здесь не учитывается, но занимает нетривиальное количество времени)

- Получите сырье. Предположение: нам заранее известно, что имя события — «ModifyDBInstance». Нам нужно отфильтровать это событие в нашем следе:

- Экспортируйте некоторые журналы Trail и импортируйте их в инструмент электронной таблицы (показан ниже)

- Вручную найти нужную строку текста для анализа (показано ниже)

После нескольких попыток и неудачных попыток нам удалось найти данные, как показано ниже, строка « publiclyAccessible: true » — это дымящийся пистолет.

Мы доказали, что можем точно определить события в необработанных журналах Trail, но это ручной процесс. Это не будет работать; процесс должен быть автоматизирован. Все, что мы создаем с помощью собственных сервисов, должно постоянно сканировать CloudTrail на предмет этих подозрительных событий и отправлять предупреждающие сообщения, и нам нужна панель визуализации, чтобы сделать это пригодным для использования в производственной среде.

Все, что мы создаем с помощью собственных сервисов, должно постоянно сканировать CloudTrail на предмет этих подозрительных событий и отправлять предупреждающие сообщения, и нам нужна панель визуализации, чтобы сделать это пригодным для использования в производственной среде.

Мы попробуем использовать дополнительные нативные сервисы AWS для достижения этих целей.

Афина

Вооружившись нужной строкой для поиска, мы строим SQL-запрос. Он работает, но хрупкий. Его легко сломать, если использовать на других трейлах, так как название трейла жестко запрограммировано. Предположение: у нас есть предварительные знания SQL.

Наш SQL работает, и мы получаем результат в виде длинной строки JSON. Чтобы это соответствовало требованиям, нам нужен как минимум экземпляр RDS и пользователь IAM, который инициировал этот инцидент безопасности.

Имя пользователя можно проанализировать из поля useridentity .

{тип = IAMUser, Principalid = xxxxxxxxx, arn = arn: aws: iam:: xxxxxxx: user/brett + tmm

, accountid=xxxxxxxxx, invokedby=null, accesskeyid=xxxxxxxxx, username=SOMEAWSUSER} Имя экземпляра RDS можно проанализировать из поля responseelements .

{"dBInstanceIdentifier":"lampdb","dBInstanceClass":"db.t3.micro","engine":"mysql","dBInstanceStatus":"доступно","masterUsername":"lamp","dBName" :"лампа","конечная точка":{"адрес":"xxxxxxxx.us-east-1.rds.amazonaws.com","порт":3306,"hostedZoneId":"Z2R2ITUGPM61AM"},"allocatedStorage":5 ,"instanceCreateTime":"31 марта 2022 г., 5:56:53"} Парсинг ручной и болезненный, но, тем не менее, Athena позволила нам найти нужную информацию. Но, к сожалению, Athena не отправляет оповещения. Для этого мы попробуем использовать метрики CloudWatch, чтобы получить как правильную информацию, так и правильные оповещения.

CloudWatch

CloudWatch может отправлять нам оповещения на основе событий CloudTrail. Будет ли это, наконец, соответствовать требованиям?

Будет ли это, наконец, соответствовать требованиям?

- Первым шагом является настройка Trail для отправки событий в журналы CloudWatch. Это многоэтапный процесс, включающий специальные политики IAM, которые рассматриваются здесь.

- Следующим шагом является создание метрического фильтра. Фактически используемый фильтр был: «\»publiclyAccessible\»: true», и все шаги описаны здесь.

- После этого можно создать сигнал тревоги. Этот многоэтапный процесс описан здесь. К сожалению, после всей этой работы нет ни информации об IAM, ни информации об экземпляре RDS. Так что это не подлежит действию.

В очередной раз мы не выполнили требования. Хорошая новость заключается в том, что мы получаем оповещения, но плохая новость заключается в том, что оповещения недействительны, поскольку они не содержат имя пользователя и имя экземпляра БД.

Несмотря на наши усилия по достижению нашей основной цели, мы обнаружили одну замечательную особенность CloudWatch, о которой стоит упомянуть: мы можем заставить сам движок MySQL5.7 регистрировать неудачные попытки входа в систему. Это относительно простой, хотя и немного загадочный процесс, сначала нам нужно создать пользовательскую группу параметров и установить log_warnings от до 2

После этого мы видим, что CloudWatch отслеживает эти неудачные попытки входа.

Примечание: Это не претендует на исчерпывающее изучение CloudWatch, и при наличии достаточного количества времени можно будет сделать гораздо больше, но нам нужно двигаться дальше.

Уровень усилий Cloudwatch составил несколько часов только для этого одного мероприятия. AWS имеет более 200 сервисов, каждый из которых имеет несколько событий, влияние которых мы увидим позже.

Охрана

Затем мы пробуем AWS GuardDuty, но не можем выполнить требования. После прочтения документации AWS GuardDuty, в том числе отличной записи в блоге, посвященной моментальным снимкам RDS, кажется, что GuardDuty, хотя и очень мощный для того, для чего он разработан, не предназначен для достижения наших целей.

После прочтения документации AWS GuardDuty, в том числе отличной записи в блоге, посвященной моментальным снимкам RDS, кажется, что GuardDuty, хотя и очень мощный для того, для чего он разработан, не предназначен для достижения наших целей.

EventBridge

Документация AWS (включая этот замечательный пост в блоге) показывает, что EventBridge будет отслеживать события RDS, но есть одна загвоздка.

Загвоздка в том, что нужно перелезть через высокую планку: для этого требуется написать собственный код функции Node.JS 14.X Lambda, и, хотя это кажется многообещающим, выполнение шагов документации и несколько часов тестирования, к сожалению, не привели к успеху. Возможно, мы совершали ошибки, но мы не разработчики Node.JS и не хотим ими быть. Весь процесс кажется сложным, и снова у нас не хватило времени.

Центр безопасности

Security Hub выглядит очень многообещающе, потому что он предназначен для поиска того самого события, которое мы ищем: создание общедоступного экземпляра RDS. При тестировании мы обнаружили, что Security Hub действительно успешно обнаруживает событие примерно через 12 часов, что кажется исключительно долгим сроком для размещения базы данных в Интернете.

При тестировании мы обнаружили, что Security Hub действительно успешно обнаруживает событие примерно через 12 часов, что кажется исключительно долгим сроком для размещения базы данных в Интернете.

Документация Security Hub содержит следующее утверждение:

«Обратите внимание, что если конфигурация изменена, чтобы разрешить публичный доступ, правило AWS Config может не обнаружить изменение в течение 12 часов. Пока правило AWS Config не обнаружит изменение, проверка проходит успешно, даже если конфигурация нарушает правило».

Здесь перечислены правила RDS для Security Hub, но, к сожалению, их нельзя настроить, и они не очень исчерпывающие. Например, событие с высоким риском обмена моментальным снимком с иностранной учетной записью AWS — вопиющее упущение.

Результаты самоделки: болезненные и неудачные

| Инструмент «Сделай сам» | Необходимое время | Обнаружено общедоступное событие RDS? | Оповещение создано? | Действует? | Успешно? |

| Сырой облачный след | 1 час | Да | Нет | Да, мы видим имя БД имени пользователя, но не получаем предупреждений | Нет |

| Афина Запрос | 1 час | Да | Нет | Да, мы видим пользователя IAM и имя экземпляра БД | Нет |

| Оповещения о показателях CloudWatch | 3 часа | Да | Да | Нет, он не сообщает нам имя пользователя или имя экземпляра БД. | Нет |

| EventBridge | 2+ часа | Нет | Нет | Нет | Нет |

| GuardDuty | 1 час | Нет | Нет | Нет | Нет |

| Центр безопасности | 12+ часов | Да | Да | Частично. Отображается имя экземпляра БД, но не имя пользователя | Нет |

Примечание: Это все еще не сравнение яблок с яблоками с Sysdig, потому что мы не создавали ни механизм автоматизации, ни панель визуализации, ни систему отчетности.

Подход «сделай сам» не соответствует требованию мгновенного оповещения, показывающего, кто какую базу данных сделал общедоступной.

Но даже если бы это было так, насколько хорошо масштабируется подход «сделай сам»? Используя подход Athena в качестве примера, ответ, как выясняется, таков: не очень хорошо.

Давайте рассмотрим уровень усилий, которые могут потребоваться.

Предположения:

- 200 сервисов AWS, и это число не будет расти в течение следующих трех лет

- Для каждой услуги,

- Поиск точных данных JSON в CloudTrail, написание SQL в Athena и тестирование займут 1,5 часа в зависимости от того, что мы пробовали ранее.

- В среднем на каждый сервис приходится 12 опасных событий (у некоторых сервисов AWS их может не быть, у других их может быть больше 12)

- Восьмичасовой рабочий день и одна численность персонала (ресурс) на проекте

[ 200 x 12 = 2400 событий ] x 1,5 часа на создание каждого события своими руками = 3600 часов

Это в лучшем случае, но оценки времени должны быть основаны на реальности.

Хорошее эмпирическое правило заключается в том, что реальность равна удвоению лучшего случая.

[3600 x 2 = 7200 часов ] / (8-часовой рабочий день x 5 дней в неделю) = > 3 года

Помимо трех лет, конечным результатом будет гора SQL, которая достигает неба. Это нужно будет поддерживать на всю жизнь, открытого сообщества не существует, чтобы помочь, и, поскольку это не открытый исходный код, мы не можем взять его с собой.

Sysdig мгновенно обнаруживает подозрительные события

Как уже говорилось ранее, когда мы впервые рассматривали CloudTrail, управление огромным количеством журналов и событий может стать невозможным. Это, в свою очередь, делает невозможным реагирование в разумные сроки.